Fiche Incident Sécurité SI (ISO 27001 / SOC) : Modèle Word

Recommandés

Le support qui éclaire l’urgence, organise la riposte et laisse des preuves exploitables

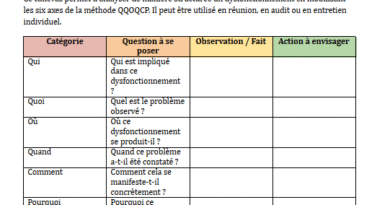

Quand l’alerte tombe au SOC, les secondes comptent et les versions s’entrechoquent. La fiche d’incident sécurité sert de colonne vertébrale : elle aligne la technique, le juridique et le métier, documente chaque geste et donne au management des faits, pas des impressions. Pensée avec l’exigence d’ISO 27001 et le pragmatisme du SOC, elle garantit une gestion serrée du temps, du risque et des preuves.

À quoi sert vraiment la fiche ?

- Pilotage en temps réel. Une ligne du temps unique avec horodatage UTC, décisions, responsables et effets mesurés.

- Traçabilité probatoire. Chaîne de garde des artefacts (hash, scellés, accès) pour résister à l’audit ou au contentieux.

- Synchronisation des métiers. Un même référentiel pour cyber, exploitation, juridique, conformité, communication.

Les standards en toile de fond

- ISO 27001. Gouvernance, rôles, journalisation, maîtrise documentaire.

- Gestion d’incident (cadre ISO 27035). Détection, analyse, endiguement, éradication, reprise, amélioration continue.

- Culture SOC. Niveaux L1/L2/L3, playbooks, MITRE ATT&CK, classification TLP, gestion des use cases de détection.

Anatomie d’une “Fiche Incident Sécurité” utile

En-tête de contrôle

- ID incident, horodatage UTC, propriétaire, priorité/sevérité, TLP (Clear/Green/Amber/Red).

- Contexte : production / préproduction / OT, zone réseau, fenêtres métiers sensibles.

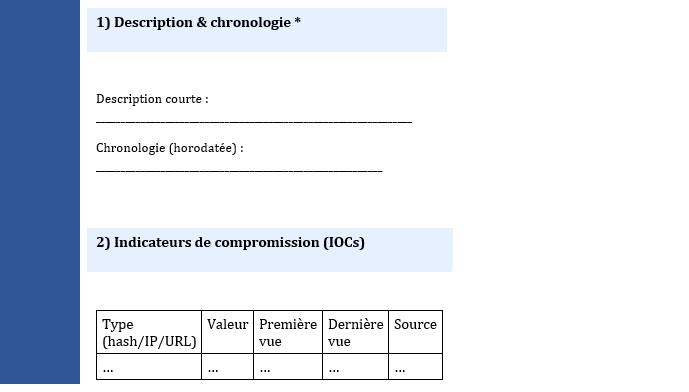

Détection & signal

- Source : SIEM, EDR, IDS, veille, utilisateur.

- Symptômes : alertes corrélées, signature, anomalies de comportement.

- Confiance : score de vraisemblance, faux positif probable ?

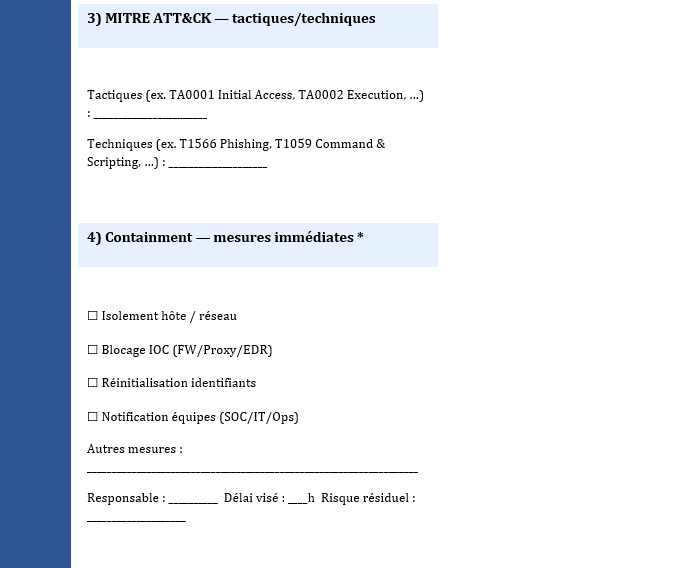

- Correspondances MITRE : tactique/technique (ex. TA0001/T1059).

Actifs & périmètre

- CI/actifs concernés (CMDB), données traitées (sensibilité), exposition externe.

- Dépendances : flux amont/aval, prestataires, SaaS.

Impact CIA & risque

- Confidentialité : fuite suspectée ? type de données ?

- Intégrité : altération avérée ?

- Disponibilité : service dégradé ? SLA touchés ?

- Évaluation : Probabilité × Impact → niveau de risque, hypothèses explicites.

Artefacts & preuves

- IoC : IP, domaines, hachages, chemins, clés de registre.

- Collecte : image disque, dump mémoire, journaux signés ; hash (SHA-256), stockage scellé.

- Chaîne de garde : qui a collecté, quand, où sont déposées les preuves.

Actions menées

- Endiguement : isolement réseau, kill switch, rate limiting.

- Éradication : suppression persistance, correctifs, réinitialisation secrets.

- Reprise : restauration depuis sauvegarde vérifiée, tests de non-régression.

- Communication : N1/N2, direction, clients, autorités (si nécessaire).

Obligations & décisions

- Conformité : notification DPO, délais légaux éventuels, clauses contractuelles.

- Arbitrages : maintien d’un service dégradé vs coupure franche ; justification consignée.

Clôture & amélioration

- Résultat : contenu, partiel, échec ; écarts vs plan.

- REX/PIR : causes racines, leçons, actions préventives ; mise à jour des use cases et de la CMDB.

Le fil d’exécution, minute par minute

- Détection & qualification (L1). Vérifier la réalité du signal, enrichir (contexte, threat intel).

- Analyse (L2). Étendre le périmètre, confirmer l’attaque, prioriser l’endiguement.

- Décision & endiguement. Cordon sanitaire réseau, gel de comptes, désactivation de routes à risque.

- Éradication & corrections. Nettoyage, patch, rotation de secrets, renforcement des contrôles.

- Reprise contrôlée. Test fonctionnel, performance, sécurité ; validation métier.

- PIR & durcissement. Playbook mis à jour, détections supplémentaires, consignes d’exploitation.

Indicateurs qui font la différence

- MTTD (détection), MTTA (accusé/réaction), MTTC (endiguement), MTTR (rétablissement).

- Dwell Time. Temps de présence avant détection.

- Taux de faux positifs / alert fatigue.

- Taux d’incidents avec preuves exploitables. (chaîne de garde intacte).

- Couverture MITRE. Techniques détectées vs techniques observées.

Cas sensibles à traiter avec des clauses durcies

- Ransomware en production. Isolation segmentée, passage read-only, sauvegardes hors-ligne contrôlées, décision de non-paiement documentée, canal de com’ dédié.

- Exfiltration présumée. Marqueurs honeytoken, inspection des flux sortants, calcul du volume plausible, conseil juridique au fil de l’eau.

- Intrusion sur comptes à privilèges. Break-glass account, réinitialisation secrets, revue des délégations, journalisation renforcée.

- OT/ICS. Fenêtres rares, tests fail-safe, plan manuel de reprise, validation HSE.

- Chaîne de paiement (PCI). Bascules PSP, contrôles anti-fraude en mode renforcé, journaux inviolables.

Antipatterns à bannir

- Copier-coller d’incidents passés. Les dépendances changent plus vite que les modèles.

- Collecte sauvage. Preuves sans hash, sans scellé : inutilisables.

- Communication tardive aux métiers. Les décisions techniques deviennent illégitimes si le business n’est pas embarqué.

- Retour en service hâtif. Reprise sans tests de sécurité : rechute probable.

Mini-modèle “v1.0” (prêt à intégrer à votre outil ITSM)

Bloc A — Décision rapide

- Sévérité (S1–S4) · TLP · Propriétaire · War room (canal)

- Hypothèse d’attaque (MITRE) · Actifs critiques · Risque (P×I)

Bloc B — Preuves

- Artefacts collectés + hash · Emplacement scellé · Accès autorisés

Bloc C — Action

- Endiguement (qui, quand, effet)

- Éradication (mesure, CI traités)

- Reprise (source de restauration, tests, résultat)

Bloc D — Obligation & com’

- DPO/autorité/clients notifiés ? délai ? contenu validé

- Messages prêts (interne/externe), FAQ support

Bloc E — Clôture & REX

- Cause racine · Améliorations · Use cases ajoutés · Doc/CMDB mises à jour

Lexique express

SOC. Équipe de détection/réponse sécurité (L1/L2/L3).

TLP. Protocole de partage (Clear/Green/Amber/Red).

MITRE ATT&CK. Référentiel des tactiques/techniques adverses.

Chaîne de garde. Piste de preuve continue (collecte → stockage → consultation).

PIR/REX. Revue post-incident pour capitaliser et corriger.

Une fiche d’incident pertinente simplifie les choix sous pression, protège les preuves et donne aux dirigeants la visibilité dont ils ont besoin. Cette fiche se composer d’un tronc commun court, des champs durcis pour les cas sensibles et des indicateurs utiles. Avec une utilisation régulière de la fiche d’incident, la réponse cesse d’être improvisée : elle devient mesurée, défendable et reproductible.

⬇️

Cas particuliers — Fiche Incident Sécurité SI (ISO 27001 / SOC)

Traitements ciblés, champs à durcir et garde-fous probatoires

Une fiche d’incident doit s’adapter aux contextes les plus piégeux. Voici les situations où l’on renforce la rédaction, les contrôles et la preuve, sans alourdir la manœuvre. Pour chaque cas : enjeu, signaux, clauses à durcir dans la fiche, actions clés, preuves/chaîne de garde, gouvernance & com’, indicateurs.

1) Ransomware — chiffrement en cours

- Enjeu. Arrêt de production, pression temporelle, risque d’extension latérale.

- Signaux. Pics d’I/O, extensions de fichiers anormales, notes de rançon, connexions SMB massives.

- Clauses à durcir. TLP Red, sévérité S1, gel des sauvegardes en écriture, périmètre exact des segments touchés.

- Actions. Isolation réseau segmentée, bascule read-only, coupure comptes à privilèges suspects, golden image de restauration.

- Preuves. Hash des binaires, liste des fichiers altérés, artefacts mémoire avant redémarrage.

- Gouvernance & com’. War room dédiée, juridique/DPO en ligne, ligne presse pré-rédigée (factuelle).

- Indicateurs. MTTC, % hôtes chiffrés, temps de reprise par segment.

2) Compromission Active Directory (Kerberoasting / Golden Ticket)

- Enjeu. Confiance IAM brisée, persistance avancée.

- Signaux. Tickets TGT longue durée, anomalies KDC, SPN ciblés, logs 4769/4771 atypiques.

- Clauses à durcir. Liste des DC/tiers, inventaire des comptes sensibles, plan par vagues (reset KRBTGT x2).

- Actions. Containment latéral, durcissement GPO, rotation secrets, réédition certificats ADCS si concerné.

- Preuves. Exports sécurisés des logs, empreintes des tickets, captures mémoire ciblées.

- Gouvernance & com’. CAB sécurité, fenêtre nocturne, support N1 briefé sur réauthentifications massives.

- Indicateurs. 4625/4624 anormaux, succès d’auth post-rotation, tickets hors normes.

3) Exposition de secrets (clé API/privée) dans un dépôt Git

- Enjeu. Accès non autorisé à l’infra/app, réutilisation immédiate.

- Signaux. Alertes DLP, secret scanning CI, appels API atypiques.

- Clauses à durcir. Liste des secrets, périmètre d’usage, horodatage d’exposition.

- Actions. Révocation et rotation, invalidation tokens, kill-switch fonctionnalités sensibles.

- Preuves. Commit incriminé (hash), diff signé, journaux d’accès corrélés.

- Gouvernance & com’. Note aux équipes (nouveaux endpoints/secrets), message clients si intégrations affectées.

- Indicateurs. Appels non autorisés avant/après rotation, temps de neutralisation.

4) Consent phishing / App OAuth malveillante

- Enjeu. Accès persistant via consentement utilisateur, contournement MFA.

- Signaux. Consentements offline_access, volumes IMAP/Graph anormaux, création de règles mail.

- Clauses à durcir. Inventaire des scopes, locataires touchés, stratégie de révocation globale.

- Actions. Retrait consentements, App allow-list, rotation refresh tokens, durcissement Conditional Access.

- Preuves. Journal d’audit IdP, ID d’application, traces d’accès.

- Gouvernance & com’. Communication ciblée utilisateurs impactés, assistance à la reconnexion.

- Indicateurs. Suppressions de règles malveillantes, chutes d’échecs MFA, nouvelles tentatives bloquées.

5) Compromission CI/CD (supply chain)

- Enjeu. Propagation de binaire altéré, fuite de secrets pipeline.

- Signaux. Jobs déclenchés hors fenêtre, modifications runner, hash binaire inattendu.

- Clauses à durcir. Liste des artefacts potentiellement contaminés, dépendances amont/aval, freeze déploiements.

- Actions. Révocation clés CI, rebuild reproductible, signature obligatoire, vérification chaînage SBOM.

- Preuves. Hash artefacts, logs pipeline signés, état des secrets CI.

- Gouvernance & com’. Avis aux clients/intégrateurs si livrables distribués.

- Indicateurs. Taux de rebuild validés, écarts de hash, délais de reprise de livraison.

6) BEC — compromission de messagerie (fraude au RIB)

- Enjeu. Risque financier et réputationnel.

- Signaux. Règles de transfert, connexions depuis ASN inaccoutumés, modèles de facture altérés.

- Clauses à durcir. Compte(s) touché(s), contreparties ciblées, flux financiers gelés.

- Actions. Révocation sessions, MFA forcé, purge règles, alerte Trésorerie/achats.

- Preuves. Journaux d’accès, messages frauduleux, en-têtes complets horodatés.

- Gouvernance & com’. Communication proactive fournisseurs/clients vulnérables.

- Indicateurs. Montants bloqués/récupérés, récurrence post-remédiation.

7) Exfiltration M365/Drive — « gros volumes »

- Enjeu. Données sensibles hors contrôle, obligation de notification possible.

- Signaux. Mass download, partage public/sans domaine, agents hors zone.

- Clauses à durcir. Catégorisation data, listes de liens publics, délais d’exposition.

- Actions. Révocation liens, quarantine fichiers, DLP renforcé, rotation tokens.

- Preuves. Journaux d’audit, volumétrie exacte, artefacts d’accès externes.

- Gouvernance & com’. DPO, évaluation d’impact, messages aux personnes concernées.

- Indicateurs. Réduction liens publics, volumes bloqués, temps de clôture.

8) DNS hijack / Compromission registrar

- Enjeu. Détournement de trafic, phishing.

- Signaux. Changements NS/A/CNAME non planifiés, certificats émis par un AC inattendu.

- Clauses à durcir. Zones affectées, TTL, services critiques mappés.

- Actions. Reprise compte registrar, 2FA, DS/DNSSEC, TTL courts, re-issue certificats.

- Preuves. Historique WHOIS/DNS, preuves d’accès registrar.

- Gouvernance & com’. Alerte clients, page statut indépendante.

- Indicateurs. Temps de propagation retour, taux d’échecs TLS.

9) PCI-DSS — e-skimming (Magecart)

- Enjeu. Captation PAN, obligation stricte de preuve.

- Signaux. JS injecté côté client, appels vers domaines inconnus à la saisie carte.

- Clauses à durcir. Zone CDE, inventaire des balises/tiers, contrôle d’intégrité.

- Actions. Purge cache/CDN, SRI/CSP, bascule vers PSP secondaire.

- Preuves. Snapshots du DOM, hash JS incriminé, journaux WAF.

- Gouvernance & com’. ECAB sécurité + conformité, protocole notification.

- Indicateurs. Abandons panier, fraudes détectées, temps de stérilisation.

10) OT/ICS — alerte en atelier

- Enjeu. Sécurité opérateurs, qualité produit, fenêtres rares.

- Signaux. Jitter cycle time, erreurs bus terrain, anomalies HMI.

- Clauses à durcir. Permis de travail, consignations, versions firmware/PLC.

- Actions. Bascule mode manuel/fail-safe, banc d’essai/jumeau, retour image automate.

- Preuves. Traces SCADA, images contrôleur scellées.

- Gouvernance & com’. HSE/Maintenance/Qualité dans la war room.

- Indicateurs. Non-qualités post-incident, MTBF.

11) DDoS L3/L7 — service client critique

- Enjeu. Disponibilité et SLA.

- Signaux. Saturation lien, pics 429/503, profils requêtes anormaux.

- Clauses à durcir. Playbook opérateur/anti-DDoS, bascule CDN, priorisation API.

- Actions. Rate limiting, traffic shaping, under attack mode, feature toggle non essentiels.

- Preuves. PCAP horodatés, métriques scrutées.

- Gouvernance & com’. Message statut public, SLA évalué avec clients premium.

- Indicateurs. Débit atténué, temps de résilience, erreurs par minute.

12) Zero-day sur équipement périmétrique

- Enjeu. Fenêtre d’exposition inconnue, correctif incomplet.

- Signaux. IOC éditeur, scans anormaux, crash process.

- Clauses à durcir. Version exacte, politiques de contournement, segmentation temporaire.

- Actions. Virtual patching (WAF/IPS), désactivation fonctions exposées, surveillance renforcée.

- Preuves. Journaux avant/après mitigations, état config signé.

- Gouvernance & com’. Veille rapprochée éditeur, CAB sécurité au fil de l’eau.

- Indicateurs. Tentatives bloquées, stabilité service, temps jusqu’au correctif.

13) Insider — extraction ciblée avant départ

- Enjeu. Discrétion, preuve opposable.

- Signaux. Copies volumineuses hors horaires, impression massive, partages privés inédits.

- Clauses à durcir. Base légale, périmètre de surveillance, minimisation.

- Actions. Gel comptes, entretien sécurité, révocation accès, inventaire supports.

- Preuves. Journal d’accès, horodatages, chain of custody stricte.

- Gouvernance & com’. RH/Juridique impliqués, communication sobre.

- Indicateurs. Volumes récupérés, récurrence des tentatives.

14) Cryptojacking dans un cluster Kubernetes

- Enjeu. Coûts, épuisement ressources, risque latéral.

- Signaux. Pods éphémères suspects, appels vers mining pools, CPU anormal.

- Clauses à durcir. Namespace touchés, secrets potentiellement exposés.

- Actions. Quarantaine nœuds, admission control, politiques réseau egress, réémission secrets.

- Preuves. Manifests des pods, images container hashées.

- Gouvernance & com’. Finops informé pour suivi de coûts.

- Indicateurs. Chute consommation CPU/GPU, coût évité.

15) Shadow IT — application SaaS non homologuée

- Enjeu. Données hors cadre, risques contractuels.

- Signaux. Découverte CASB, connexions OAuth inattendues.

- Clauses à durcir. Catégorie de données, pays d’hébergement, DPA existant ?

- Actions. Blocage temporaire, plan d’homologation, migration contenus.

- Preuves. Inventaire exports, logs d’usage.

- Gouvernance & com’. Sponsorship métier, trajectoire de régularisation.

- Indicateurs. Réduction usages illicites, temps d’assainissement.

16) Sauvegardes compromises (poisoning / effacement)

- Enjeu. Reprise impossible si backups altérés.

- Signaux. Suppressions rapprochées, échecs tests de restauration, écarts de hash.

- Clauses à durcir. Politique immutable, air-gap, cartographie sources/retentions.

- Actions. Arrêt synchronisations, tests restauration hors ligne, re-semis depuis copies froides.

- Preuves. Logs du coffre, preuves d’intégrité.

- Gouvernance & com’. Comité continuité (PCA/PRA), arbitrage priorités métiers.

- Indicateurs. Taux de restauration réussie, RTO/RPO réels.

Deux « clauses prêtes à coller » dans la fiche

Clause Chaîne de garde

Artefacts collectés : [liste] — méthode : image/PCAP/log signé — hash : SHA-256 [valeur] — stockage scellé : coffre [réf] — accès autorisés : [noms, rôles] — horodatage UTC : [date/heure].

Clause Décision rapide (Go/No-Go)

Sévérité S1–S4 • TLP • Propriétaire • Objectif de mitigation (métrique cible) • Isolement prêt (réseau/comptes) ✅ • Sauvegarde vérifiée ✅ • Tests de reprise prêts ✅.

Check express avant clôture

- Les critères de succès sont-ils mesurables et observés (graphiques/sondes) ?

- La notification réglementaire a-t-elle été évaluée et tracée ?

- La CMDB et les playbooks ont-ils été mis à jour ?

- Un REX/PIR court (30 min) est-il planifié sous 72 h ?