Cartographie des Risques Informatiques : Template Excel

Recommandés

Transformer une liste de menaces en décisions claires, c’est exactement l’objectif d’une cartographie des risques informatiques. Ce template Excel vous permet de recenser vos risques (accès, sauvegardes, cloud, postes, réseau), de les noter (probabilité, impact, criticité), puis de les prioriser visuellement dans une matrice facile à lire. En quelques minutes, vous obtenez une vue d’ensemble exploitable, un plan d’action associé à chaque risque et un suivi simple des responsables, délais et statuts — idéal pour une PME, un audit, un projet ou une démarche de conformité.

Cartographie des risques informatiques : template Excel prêt à remplir et à télécharger + Mini outil intégré ( visualisation des risques IT)

Dans un paysage numérique en constante évolution, la sécurité des systèmes d’information est une préoccupation majeure pour les organisations de toutes tailles. Les menaces informatiques se multiplient, devenant de plus en plus sophistiquées et ciblées. Pour faire face à ces défis, la cartographie des risques informatiques émerge comme une pratique essentielle permettant aux entreprises de mieux comprendre, évaluer et gérer les risques liés à leurs infrastructures et données.

Qu’est-ce que la Cartographie des Risques Informatiques ?

La cartographie des risques informatiques est un processus méthodique visant à identifier, évaluer et hiérarchiser les risques liés à la sécurité des systèmes d’information. Elle consiste à cartographier les différentes menaces potentielles, les vulnérabilités des systèmes, ainsi que les impacts possibles sur les activités et les actifs de l’entreprise.

Identification des Menaces et des Vulnérabilités

Dans cette première étape, les entreprises examinent attentivement les différentes menaces qui pourraient compromettre la sécurité de leurs systèmes informatiques. Ces menaces peuvent inclure des attaques de logiciels malveillants, des tentatives de phishing, des failles de sécurité dans les applications, ou encore des attaques par déni de service (DDoS). En parallèle, les vulnérabilités des systèmes sont également identifiées, qu’elles soient liées à des configurations incorrectes, des logiciels obsolètes ou des lacunes dans les politiques de sécurité.

Évaluation des Risques

Une fois les menaces et les vulnérabilités identifiées, une évaluation des risques est réalisée. Cela implique de déterminer la probabilité d’occurrence de chaque menace, ainsi que l’impact potentiel sur les activités de l’entreprise en cas d’exploitation réussie. Cette évaluation permet de quantifier les risques et de les classer par ordre de priorité, en mettant en évidence ceux qui nécessitent une attention immédiate.

Les Avantages de la Cartographie des Risques Informatiques

La cartographie des risques informatiques offre plusieurs avantages aux organisations qui la mettent en œuvre de manière efficace :

Prise de Décision Éclairée

En comprenant mieux les risques potentiels auxquels elles sont confrontées, les entreprises sont en mesure de prendre des décisions plus éclairées en matière de sécurité informatique. Cela leur permet de mettre en place des stratégies de prévention et de mitigation adaptées, en allouant leurs ressources là où elles sont le plus nécessaires.

Conformité Réglementaire

De nombreuses réglementations et normes de sécurité, telles que le Règlement Général sur la Protection des Données (RGPD) en Europe, exigent que les entreprises protègent adéquatement les données personnelles de leurs clients. La cartographie des risques informatiques aide les organisations à se conformer à ces exigences en identifiant et en atténuant les risques potentiels pour la confidentialité et la sécurité des données.

Gestion des Incident et des Crises

En anticipant les menaces potentielles et en évaluant leur impact, les entreprises sont mieux préparées à faire face aux incidents de sécurité et aux crises. Elles peuvent ainsi élaborer des plans d’intervention et de réponse efficaces pour minimiser les dommages en cas d’attaque ou de violation de données.

La création d’un modèle de cartographie des risques informatiques dépendra largement des besoins spécifiques de chaque organisation, de la complexité de son infrastructure informatique et des menaces auxquelles elle est exposée. Cependant, je peux vous fournir un exemple de modèle de cartographie des risques informatiques simplifié, que vous pouvez adapter à vos besoins :

Modèle de Cartographie des Risques Informatiques

1. Identification des Actifs

- Liste complète des actifs informatiques de l’organisation, y compris les serveurs, les postes de travail, les applications, les données sensibles, etc.

2. Identification des Menaces

- Liste des menaces potentielles auxquelles l’organisation est exposée, telles que les attaques de logiciels malveillants, les attaques par phishing, les violations de données, etc.

3. Identification des Vulnérabilités

- Énumération des vulnérabilités connues dans l’infrastructure informatique, y compris les logiciels obsolètes, les configurations incorrectes, les failles de sécurité dans les applications, etc.

4. Évaluation des Risques

- Matrice de risques associant chaque menace identifiée aux actifs qu’elle menace, en tenant compte de la probabilité d’occurrence et de l’impact potentiel sur l’organisation.

5. Plan d’Action

- Plan détaillé pour atténuer les risques identifiés, en incluant des mesures préventives et correctives telles que la mise à jour des logiciels, le renforcement des politiques de sécurité, la sensibilisation des employés, etc.

6. Surveillance et Révision

- Mécanismes pour surveiller en permanence l’environnement informatique afin de détecter de nouvelles menaces et vulnérabilités, ainsi que des processus pour réviser et mettre à jour périodiquement la cartographie des risques.

Ce modèle de cartographie des risques informatiques fournit une structure de base pour identifier, évaluer et gérer les risques liés à la sécurité des systèmes d’information. Il est important de personnaliser ce modèle en fonction des besoins spécifiques de votre organisation, en tenant compte de sa taille, de son secteur d’activité et de son niveau de maturité en matière de sécurité informatique.

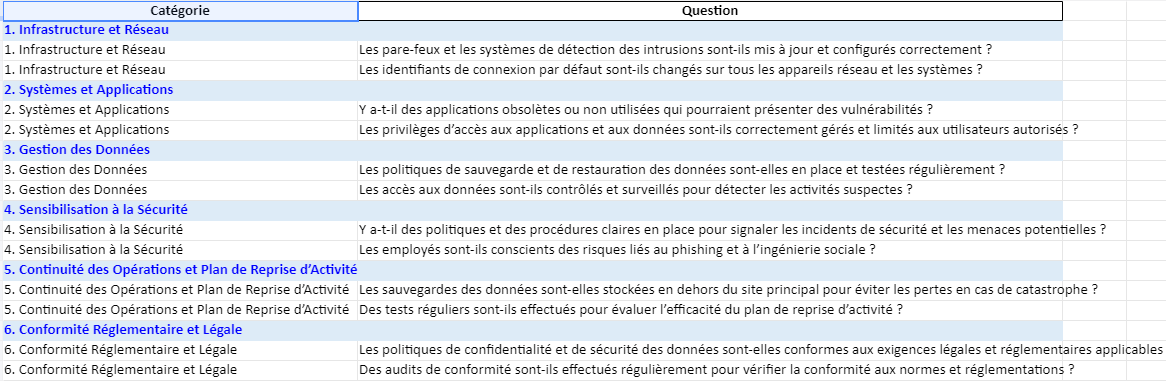

Voici une checklist simplifiée pour aider à identifier les risques informatiques dans une organisation. Cette checklist peut être utilisée comme point de départ pour une évaluation plus approfondie des risques :

Checklist pour Identifier les Risques Informatiques

1. Infrastructure et Réseau

- [ ] Y a-t-il des dispositifs réseau non sécurisés ou non authentifiés (routeurs, commutateurs, points d’accès sans fil) ?

- [ ] Les pare-feux et les systèmes de détection des intrusions sont-ils mis à jour et configurés correctement ?

- [ ] Les identifiants de connexion par défaut sont-ils changés sur tous les appareils réseau et les systèmes ?

2. Systèmes et Applications

- [ ] Tous les systèmes d’exploitation et les logiciels applicatifs sont-ils régulièrement mis à jour avec les derniers correctifs de sécurité ?

- [ ] Y a-t-il des applications obsolètes ou non utilisées qui pourraient présenter des vulnérabilités ?

- [ ] Les privilèges d’accès aux applications et aux données sont-ils correctement gérés et limités aux utilisateurs autorisés ?

3. Gestion des Données

- [ ] Les données sensibles sont-elles correctement chiffrées lorsqu’elles sont stockées et lorsqu’elles sont en transit ?

- [ ] Les politiques de sauvegarde et de restauration des données sont-elles en place et testées régulièrement ?

- [ ] Les accès aux données sont-ils contrôlés et surveillés pour détecter les activités suspectes ?

4. Sensibilisation à la Sécurité

- [ ] Les employés reçoivent-ils une formation régulière sur les bonnes pratiques de sécurité informatique ?

- [ ] Y a-t-il des politiques et des procédures claires en place pour signaler les incidents de sécurité et les menaces potentielles ?

- [ ] Les employés sont-ils conscients des risques liés au phishing et à l’ingénierie sociale ?

5. Continuité des Opérations et Plan de Reprise d’Activité

- [ ] Un plan de continuité des activités est-il en place pour assurer la disponibilité des systèmes critiques en cas d’incident majeur ?

- [ ] Les sauvegardes des données sont-elles stockées en dehors du site principal pour éviter les pertes en cas de catastrophe ?

- [ ] Des tests réguliers sont-ils effectués pour évaluer l’efficacité du plan de reprise d’activité ?

6. Conformité Réglementaire et Légale

- [ ] L’organisation est-elle conforme aux réglementations de sécurité des données telles que le RGPD, le HIPAA, ou d’autres normes sectorielles ?

- [ ] Les politiques de confidentialité et de sécurité des données sont-elles conformes aux exigences légales et réglementaires applicables ?

- [ ] Des audits de conformité sont-ils effectués régulièrement pour vérifier la conformité aux normes et réglementations ?

Synthèse

Cette checklist fournit une vue d’ensemble des principaux domaines à examiner lors de l’identification des risques informatiques dans une organisation. Il est important d’adapter cette checklist en fonction des besoins spécifiques de votre entreprise et de mener des évaluations régulières pour garantir une sécurité informatique efficace.

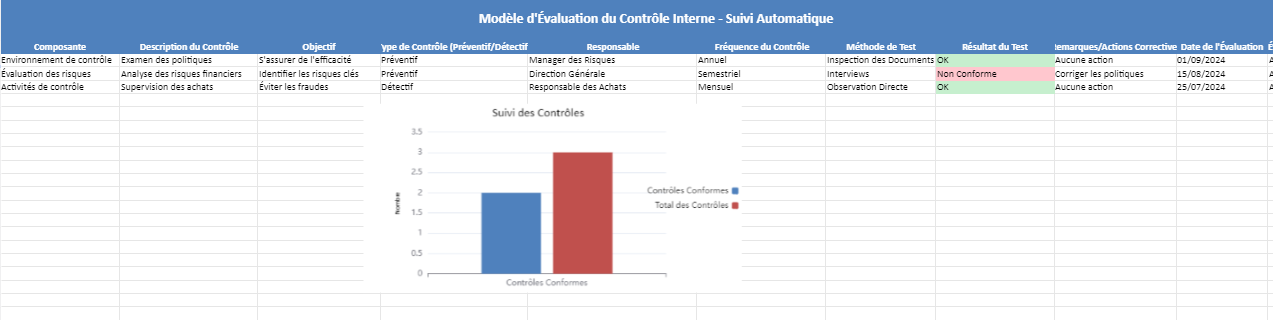

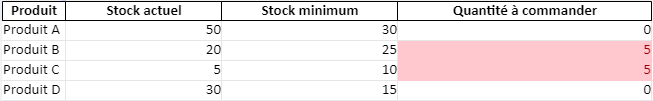

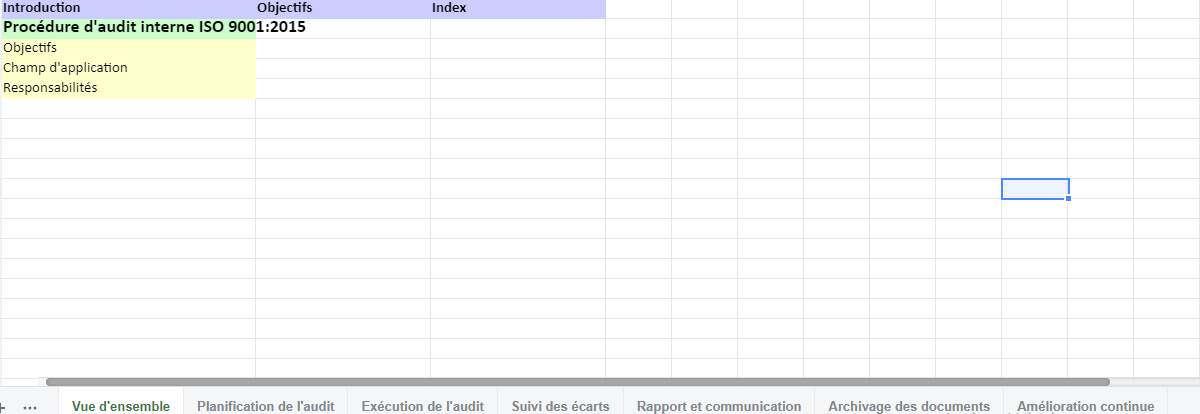

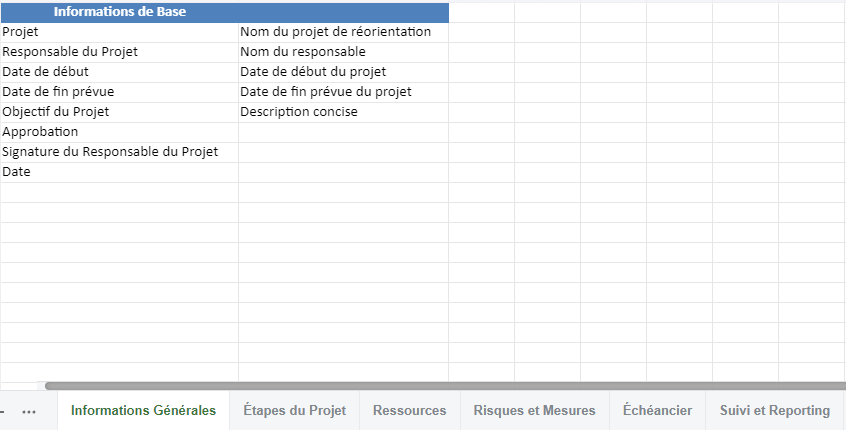

Pour créer une cartographie des risques informatiques dans Excel, vous pouvez suivre ces étapes pour structurer votre template. Un template Excel pour la cartographie des risques informatiques permettra de visualiser et d’évaluer les risques associés aux systèmes d’information de votre organisation. Voici une structure de base que vous pouvez adapter selon vos besoins spécifiques :

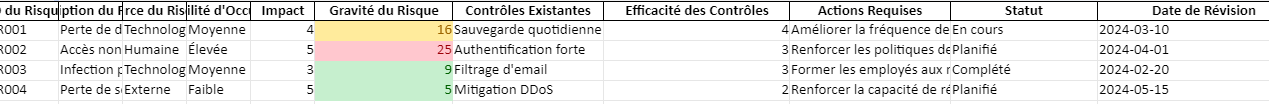

1. Identification des Risques

- Colonne A : ID du Risque : Un identifiant unique pour chaque risque (par exemple, R001, R002, etc.).

- Colonne B : Description du Risque : Une description détaillée de chaque risque.

- Colonne C : Source du Risque : Origine du risque (humaine, processus, technologique, externe, etc.).

2. Évaluation des Risques

- Colonne D : Probabilité d’Occurrence : Faible, Moyenne, Élevée.

- Colonne E : Impact : Évaluer l’impact sur une échelle (par exemple, de 1 à 5, où 1 est mineur et 5 est majeur).

- Colonne F : Gravité du Risque : Peut être calculée comme la combinaison de la probabilité et de l’impact (par exemple,

Probabilité x Impact).

3. Mesures de Contrôle

- Colonne G : Contrôles Existantes : Liste des contrôles de sécurité déjà en place.

- Colonne H : Efficacité des Contrôles : Évaluer sur une échelle (par exemple, de 1 à 5).

- Colonne I : Actions Requises : Actions supplémentaires requises pour mitiger le risque.

4. Statut et Suivi

- Colonne J : Statut : Planifié, En cours, Complété.

- Colonne K : Date de Révision : Date de la dernière révision ou de la prochaine révision planifiée.

Mise en Forme Conditionnelle

- Utilisez la mise en forme conditionnelle pour visualiser rapidement les niveaux de risque :

- Par exemple, pour la colonne F (Gravité du Risque), appliquez des couleurs différentes (vert pour faible, jaune pour moyen, rouge pour élevé).

Tableaux Croisés Dynamiques et Graphiques

- Utilisez les tableaux croisés dynamiques pour résumer et analyser vos données.

- Créez des graphiques pour visualiser les distributions des niveaux de risque, l’efficacité des contrôles, etc.

Ce template est un point de départ. Selon les spécificités de votre organisation et les exigences réglementaires, vous pourriez avoir besoin d’ajouter d’autres colonnes ou sections. L’important est de maintenir une structure claire et exploitable pour la gestion des risques informatiques.

Cartographie des risques informatiques en ligne : mini outil pour visualiser et prioriser (export CSV)

En quelques minutes, ce mini outil vous aide à recenser vos risques IT, à les évaluer (probabilité × impact), puis à décider des priorités grâce à une matrice 5×5 lisible. Les données restent dans votre navigateur (sans serveur) et vous pouvez exporter en CSV pour exploiter le registre dans Excel et suivre un plan d’action.

Cartographie des risques IT : visualiser et décider des priorités

Ajoutez vos risques, notez Probabilité et Impact (1 à 5) : l’outil calcule la Criticité (P×I), classe les priorités et place chaque risque dans une matrice 5×5.

Sans serveur : vos données restent dans votre navigateur (localStorage). Export CSV pour Excel.

➕ Ajouter un risque

| Risque | Catégorie | P | I | Criticité | Priorité | Actions |

|---|---|---|---|---|---|---|

| Ajoutez un risque pour commencer. | ||||||

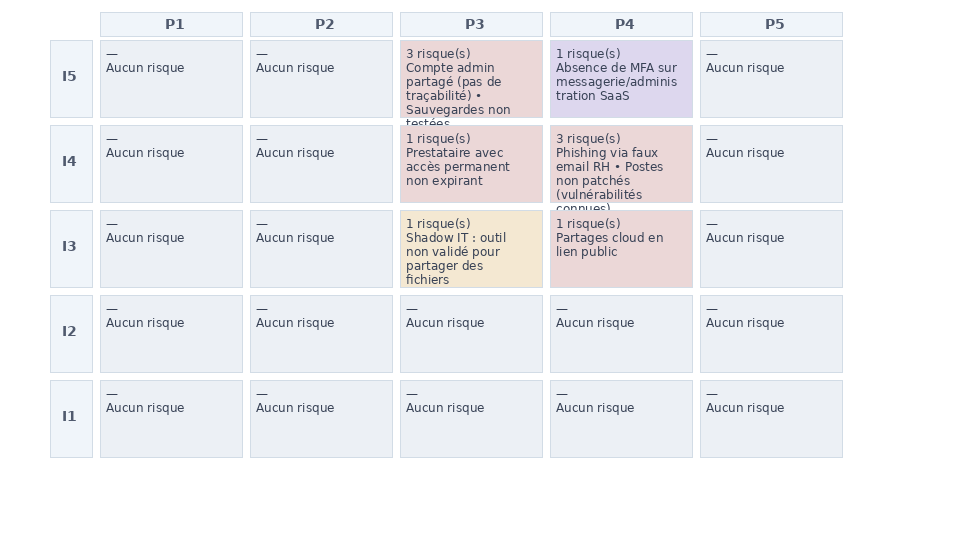

🗺️ Matrice 5×5 (Impact × Probabilité)

Lignes = Impact (5 en haut). Colonnes = Probabilité (1 → 5). Chaque cellule affiche le nombre de risques et le top 2 (les plus critiques).

⬇️⬇️⬇️

Cartographie des risques IT : quand la visualisation révèle enfin les vraies priorités

Lorsque nous avons utilisé l’outil, l’objectif n’était pas de “remplir des cases”, mais de voir clair dans nos priorités.

Au départ, nous avions simplement une liste de situations qui nous inquiétaient : phishing, accès trop larges, sauvegardes non testées… Rien d’organisé. L’outil nous a obligés à transformer ces inquiétudes en éléments mesurables.

Nous avons commencé par entrer quelques risques évidents, presque intuitifs.

Très vite, nous avons remarqué que certains revenaient naturellement en tête :

- les emails frauduleux

- l’absence de double authentification

- les comptes administrateurs partagés

En leur attribuant une probabilité et un impact, nous avons vu apparaître quelque chose de concret : une criticité chiffrée. Ce moment est intéressant, car ce qui paraissait “grave” émotionnellement ne l’était pas toujours en score… et inversement, des points que nous pensions secondaires sont montés en priorité.

La matrice visuelle a changé notre perception.

Plutôt qu’une liste linéaire, nous avons vu des zones colorées se former.

Les cases violettes et rosées ont attiré immédiatement notre attention :

ce sont elles qui ont guidé la discussion, pas l’ordre de saisie.

Nous avons ensuite affiné :

- ajouter une mesure concrète pour chaque risque

- vérifier si l’impact était vraiment “5” ou plutôt “4”

- comparer deux risques proches pour décider lequel traiter en premier

Ce qui s’est joué en coulisses, c’est surtout un réalignement de notre jugement.

L’outil n’a pas décidé à notre place ; il a rendu visible ce que nous pensions déjà, mais de manière diffuse.

Au moment d’exporter le CSV, nous n’avons pas vu un simple fichier.

Nous avons vu une photo de notre situation à un instant précis :

un document qui peut évoluer, être partagé, discuté, corrigé.

En réalité, la valeur de l’exercice ne vient pas seulement de la matrice colorée, mais du chemin parcouru pour y arriver :

nous sommes passés de “on sait qu’il y a des risques” à

“voici lesquels, voici pourquoi, et voici par quoi commencer.”

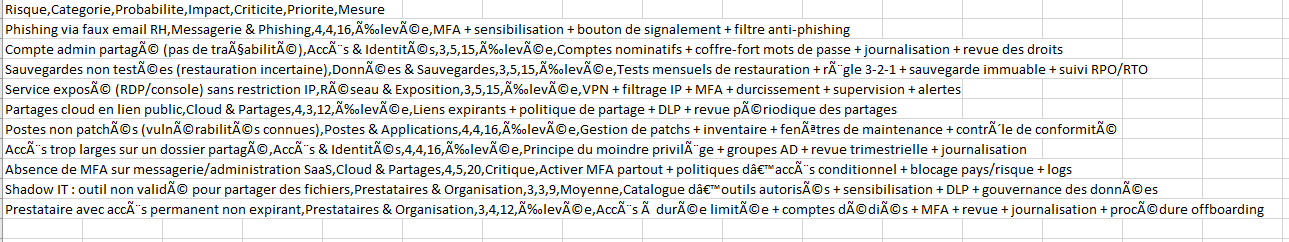

Le csv généré :

FAQ cartographie des risques IT

Des réponses directes à des points qui crispent les équipes quand on parle “risques” et “priorités”.

- Impact 5 : arrêt d’activité, perte de données sensibles, coût/atteinte image majeure.

- Probabilité 5 : déjà observé / très fréquent / vulnérabilité active.

- À traiter maintenant (liées aux risques critiques de la matrice)

- À surveiller

- Informatif

- bloquer/limiter les liens publics + préférer des liens expirants

- revue périodique des partages (mensuelle ou trimestrielle)

- règles minimales de classification (ce qui est sensible ne se partage pas “en lien”)

- Voici les 5 risques prioritaires (probables + impactants).

- Voici 5 actions courtes avec effort/gain (MFA, patchs, sauvegardes testées, droits, supervision).