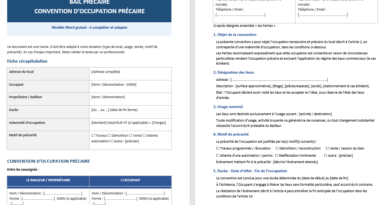

Modèle de Rapport Audit Informatique Automatisé dans Excel

Recommandés

Les organisations dépendent de plus en plus des technologies pour leurs opérations, et l’audit informatique s’impose comme une pratique incontournable. Il s’agit d’un processus méthodique permettant d’évaluer l’efficacité, la sécurité et la conformité des systèmes d’information. Cet article explore l’importance de l’audit informatique, ses étapes clés, et propose des outils pour un rapport d’audit structuré.

Qu’est-ce qu’un Audit Informatique ?

Un audit informatique est une évaluation systématique des systèmes, processus et infrastructures IT (technologies de l’information) pour identifier les risques, mesurer les performances et vérifier la conformité avec les normes en vigueur.

Les principaux objectifs sont :

- Garantir la sécurité des données contre les cyberattaques.

- Optimiser les performances des systèmes d’information.

- Assurer la conformité avec les réglementations (ex. RGPD, ISO 27001).

Pourquoi est-ce Important ?

1. Protection des Données Sensibles

Avec l’augmentation des cyberattaques, protéger les données sensibles des entreprises et des utilisateurs est essentiel. L’audit informatique identifie les vulnérabilités potentielles et propose des mesures correctives.

2. Optimisation des Processus

En examinant les flux et les outils informatiques, un audit peut révéler des inefficacités et proposer des solutions pour améliorer les performances globales.

3. Conformité Réglementaire

Des lois strictes régissent la gestion des données (RGPD, HIPAA, etc.). Un audit assure que l’organisation respecte ces cadres légaux.

4. Gestion des Risques

Un audit informatique permet d’identifier les risques avant qu’ils ne se transforment en problèmes majeurs. Il agit comme un outil préventif pour éviter des interruptions coûteuses.

Les Étapes d’un Audit Informatique

1. Planification

- Définir l’objectif et le périmètre de l’audit.

- Identifier les systèmes, processus ou infrastructures à analyser.

2. Collecte d’Informations

- Examiner les politiques de sécurité, les configurations réseau, et les processus IT.

- Réaliser des entretiens avec les parties prenantes.

3. Analyse et Évaluation

- Évaluer les points forts (ex. : pare-feu robuste, sauvegardes régulières).

- Identifier les faiblesses (ex. : absence de tests réguliers, mots de passe faibles).

4. Recommandations

- Proposer des solutions pour corriger les non-conformités.

- Prioriser les actions à entreprendre selon la gravité des problèmes.

5. Rapport Final

- Synthétiser les résultats, les conclusions et les recommandations dans un document clair et structuré.

Comment Structurer un Rapport d’Audit Informatique ?

Un rapport d’audit doit être à la fois complet et facile à comprendre. Voici une structure type :

- Titre de l’Audit : Nom et objectif de l’audit.

- Résumé : Vue d’ensemble des résultats.

- Périmètre : Description des systèmes et processus analysés.

- Points Forts Identifiés : Aspects performants ou conformes.

- Non-Conformités : Liste des problèmes détectés avec leur gravité.

- Recommandations : Solutions proposées pour corriger les failles.

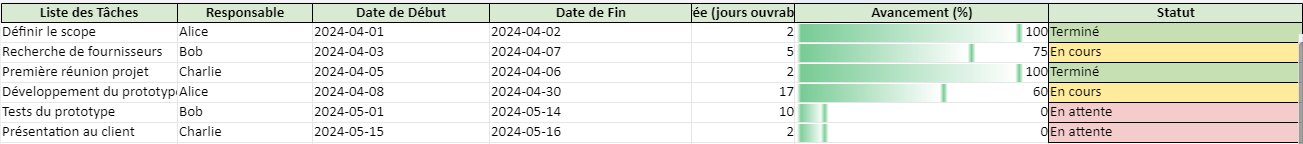

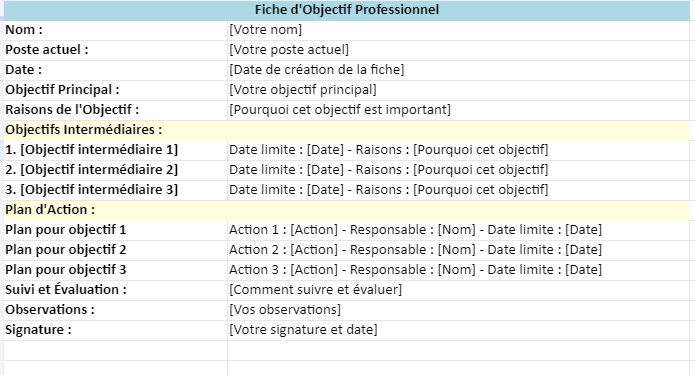

- Plan d’Action : Étapes concrètes à suivre pour résoudre les problèmes.

- Statistiques Clés : Nombre de non-conformités, taux de résolution, etc.

Outils pour Faciliter un Audit Informatique

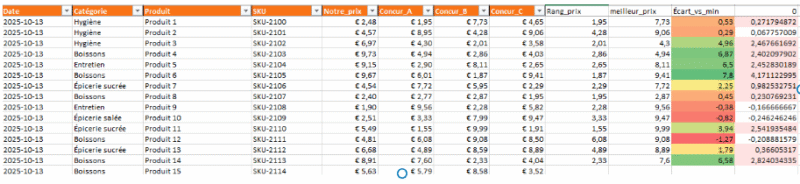

1. Modèles de Rapport Automatisés

Un modèle Excel structuré peut grandement simplifier la création d’un rapport d’audit. Par exemple :

- Tableau de suivi des non-conformités avec des colonnes pour la gravité, les recommandations et le statut.

- Statistiques automatisées : Nombre de non-conformités, taux de résolution, etc.

2. Outils de Sécurité

- Scanner de vulnérabilités : Identifie les failles de sécurité dans les systèmes.

- Outils de gestion des risques : Priorise les actions en fonction de l’impact potentiel.

3. Tableaux de Bord Visuels

L’utilisation de graphiques et de tableaux interactifs permet de mieux visualiser les résultats de l’audit.

Bonnes Pratiques pour un Audit Informatique Réussi

- Impliquer toutes les parties prenantes : L’audit doit inclure des entretiens avec les équipes IT, la direction et les utilisateurs clés.

- Prioriser les actions : Les problèmes critiques doivent être résolus immédiatement.

- Documenter tout le processus : Cela facilite la traçabilité et la mise en œuvre des recommandations.

- Effectuer des audits réguliers : Un audit unique ne suffit pas. Une évaluation périodique garantit une amélioration continue.

Étapes pour Créer un Rapport d’Audit Informatique

Créer un rapport d’audit informatique nécessite une approche méthodique pour garantir que les résultats soient clairs, exploitables, et alignés avec les objectifs de l’audit. Voici les étapes clés à suivre :

1. Planification de l’Audit

1.1 Définir les Objectifs

- Identifier la raison de l’audit : évaluation de la sécurité, conformité, performance, etc.

- Clarifier les résultats attendus, par exemple :

- Identifier les failles de sécurité.

- Vérifier la conformité avec des normes (ex. RGPD, ISO 27001).

- Évaluer l’efficacité des processus IT.

1.2 Délimiter le Périmètre

- Définir les systèmes, processus ou infrastructures inclus dans l’audit (réseau, bases de données, applications, etc.).

- Exclure les éléments hors du champ d’analyse pour éviter les ambiguïtés.

1.3 Établir un Planning

- Planifiez les étapes de l’audit (ex. collecte d’informations, tests, rédaction du rapport).

- Fixez des délais réalistes pour chaque phase.

2. Collecte d’Informations

2.1 Réaliser des Entretiens

- Interroger les responsables IT, utilisateurs clés, et autres parties prenantes.

- Collecter leurs retours sur les problèmes ou risques connus.

2.2 Analyser la Documentation

- Examiner les politiques IT, configurations de sécurité, logs, procédures internes.

- Vérifiez les accords de niveau de service (SLA) et les rapports précédents.

2.3 Effectuer des Tests

- Lancer des outils de scan de vulnérabilités sur les systèmes cibles.

- Réaliser des tests d’intrusion pour évaluer la résilience des défenses.

3. Analyse et Évaluation

3.1 Identifier les Points Forts

- Lister les aspects performants, comme :

- Politiques de sauvegarde en place.

- Systèmes d’authentification robustes.

- Conformité avec certaines normes.

3.2 Détecter les Non-Conformités

- Identifier les écarts par rapport aux normes ou meilleures pratiques.

- Classer les non-conformités selon leur gravité : faible, moyenne, élevée.

3.3 Évaluer les Risques

- Analyser les impacts potentiels des problèmes détectés (perte de données, interruption de service, etc.).

- Estimer la probabilité que ces risques se réalisent.

4. Rédaction du Rapport

4.1 Structurer le Rapport

- Introduction : Présentez le contexte, les objectifs et le périmètre de l’audit.

- Résumé Exécutif : Fournissez une synthèse des résultats pour les décideurs.

- Analyse Détailée :

- Points forts identifiés.

- Non-conformités détectées.

- Recommandations pour chaque problème.

- Plan d’Action :

- Détaillez les actions nécessaires pour corriger les non-conformités.

- Attribuez des responsabilités et des échéances.

- Conclusion : Résumez l’état global des systèmes audités.

4.2 Utiliser des Indicateurs

- Ajoutez des statistiques pour une meilleure compréhension :

- Nombre total de non-conformités.

- Pourcentage de conformité.

- Taux de résilience des systèmes.

4.3 Ajouter des Graphiques

- Incluez des visuels comme des diagrammes, tableaux et graphiques pour rendre les données plus accessibles.

5. Présentation des Résultats

5.1 Communiquer les Conclusions

- Organisez une réunion avec les parties prenantes pour présenter le rapport.

- Expliquez les risques prioritaires et les actions urgentes.

5.2 Récolter les Retours

- Sollicitez les retours des parties prenantes pour ajuster les recommandations.

- Clarifiez les points ambigus, si nécessaire.

6. Suivi Post-Audit

6.1 Implémenter les Actions

- Suivez l’exécution des actions correctives et préventives définies dans le plan d’action.

- Veillez à ce que les responsables respectent les délais fixés.

6.2 Effectuer un Audit de Suivi

- Réalisez un audit de suivi après quelques mois pour évaluer l’efficacité des actions entreprises.

Conseils pour un Rapport d’Audit Réussi

- Soyez clair et précis : Évitez le jargon technique inutile.

- Classez les priorités : Mettez en avant les problèmes critiques.

- Appuyez-vous sur des données : Utilisez des indicateurs et des preuves pour renforcer vos conclusions.

- Proposez des solutions concrètes : Vos recommandations doivent être actionnables.

Outils Recommandés

- Outils d’analyse : Nessus, Qualys, Metasploit pour les tests de sécurité.

- Modèles de rapport : Fichiers Excel automatisés pour suivre les non-conformités et générer des statistiques.

- Logiciels de gestion de projet : Pour suivre les plans d’action post-audit.