ISO 27001 en pratique : mettre en place un ISMS efficace avec un modèle Excel

Recommandés

ISO/IEC 27001 n’est pas qu’un « dossier de certification ». C’est un système de management (ISMS) qui structure la sécurité de l’information autour du PDCA (Plan–Do–Check–Act), de la gestion des risques et de contrôles adaptés au contexte.

Cet article détaille une démarche opérationnelle, adossée à un modèle Excel (registres, SoA, incidents, audits, KPI), pour passer de l’intention à l’exécution.

1) Comprendre l’exigence : PDCA, preuve et proportionnalité

- Plan : comprendre le contexte et les parties intéressées, définir le périmètre ISMS, l’appétence au risque, les objectifs et la méthode d’analyse.

- Do : inventorier les actifs, évaluer les risques, décider et mettre en œuvre les traitements (contrôles de l’Annexe A ou équivalents), documenter procédures et enregistrements.

- Check : suivre incidents, non-conformités, audits, KPI ; mesurer l’efficacité.

- Act : corriger, améliorer, revoir le périmètre, la méthode et les contrôles.

Clé de lecture ISO 27001 : la conformité se démontre par des preuves traçables et actuelles, cohérentes avec les risques.

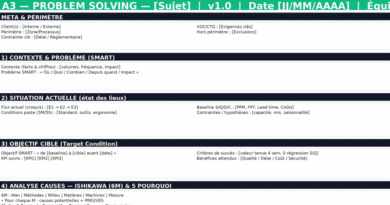

2) Cadrer le jeu : Contexte & Périmètre

Questions à boucler dès J+15 :

- Qui sont les parties intéressées (clients, régulateurs, partenaires, utilisateurs…) et quelles exigences imposent-elles (contractuelles, légales, sectorielles) ?

- Périmètre ISMS : activités, sites, systèmes, exclusions justifiées.

- Rôles : Direction, RSSI, propriétaires d’actifs et de risques, auditeurs internes.

Sorties attendues (feuille “Contexte_&_Périmètre”) :

- Contexte interne/externe renseigné, périmètre ISMS clair, responsabilités assignées.

3) Registre des actifs & classification (CIA)

Un inventaire exhaustif est le socle du risque.

À renseigner (feuille “Registre_Actifs”) :

- Actif (id, nom, type), propriétaire, localisation, classification (Public/Interne/Confidentiel/Strict).

- Critères CIA : Confidentialité, Intégrité, Disponibilité (1–5).

- Score_CIA (somme C+I+D) et niveau (Faible/Moyen/Élevé) guident la priorisation.

Bonnes pratiques :

- Lier chaque actif à un processus métier, un propriétaire et des preuves (lien vers CMDB, drive).

- Harmoniser l’échelle CIA (ex. 1 = faible, 5 = critique) et former les propriétaires.

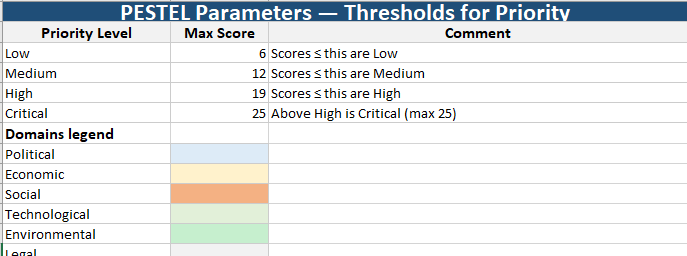

4) Registre des risques : inhérent → traitement → résiduel

Méthode minimaliste, efficace (feuille “Registre_Risques”) :

- Inhérent = Impact × Vraisemblance avant contrôle.

- Barème (ex.) : <6 Faible, 6–11 Moyen, 12–19 Élevé, ≥20 Critique.

- Traitement : Réduire / Éviter / Transférer / Accepter.

- Contrôles existants & plan (qui, quoi, quand).

- Résiduel = Impact_résiduel × Vraisemblance_résiduelle après contrôle.

- Échéance & alerte : un rappel visuel à J-15 de l’échéance stimule l’action.

Conseils :

- Restez parcimonieux sur les risques (qualité > quantité).

- Chaque risque doit pointer vers au moins un contrôle (Annexe A ou équivalent) et une preuve.

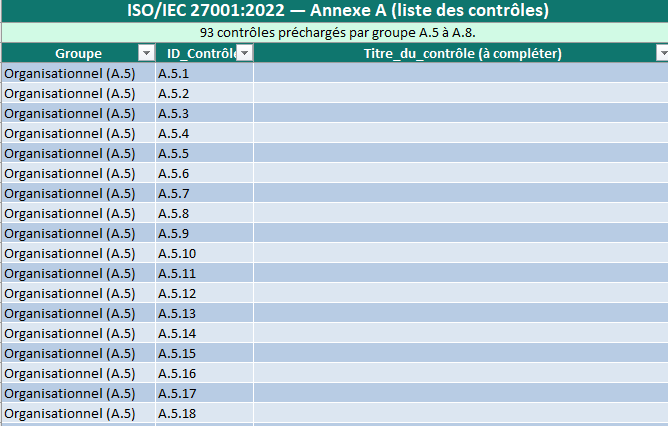

5) Annexe A (2022) : choisir et justifier

L’Annexe A propose 93 contrôles regroupés en A.5 Organisationnels, A.6 Humains, A.7 Physiques, A.8 Technologiques.

Démarche :

- Précharger les ID (A.5.x… A.8.x) dans “AnnexeA_2022”.

- Dans la SoA, décider Applicable / Non applicable, puis justifier (contrainte légale, périmètre, alternative).

- Renseigner statut d’implémentation (Non démarré → Efficacité confirmée), preuves, propriétaire, fréquence de revue.

La SoA est le contrat de contrôle de votre ISMS : claire, justifiée, reliée aux risques.

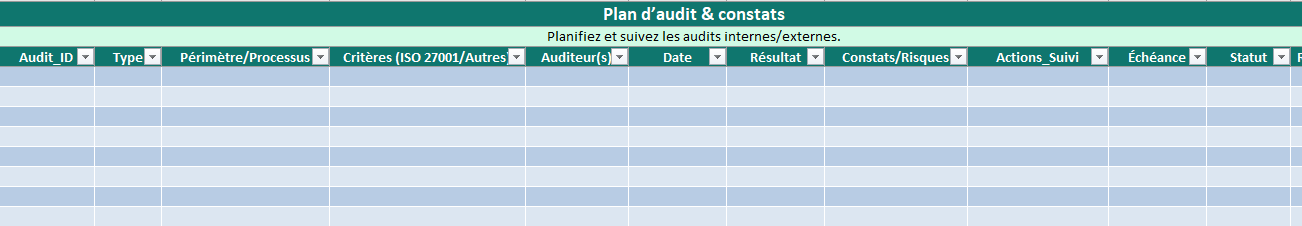

6) Exécution & support : incidents, NC/CAPA, audits, tiers, formation, documents

- Incidents : journaliser détection → cause → actions → clôture ; suivre l’âge (jours) et traiter > J+15.

- NC & CAPA : documenter cause racine, correction, action corrective, vérification d’efficacité, retard.

- Audits : planifier (interne/externe), statuer (conforme / non conforme / observation), suivi d’actions et retards.

- Fournisseurs : criticité, due-diligence, clauses sécurité, revue annuelle (alerte si > 365 j).

- Formations : exigences, réalisations, échéances (alerte si dépassées).

- Documents : versions, approbations, revues périodiques (alerte si échues).

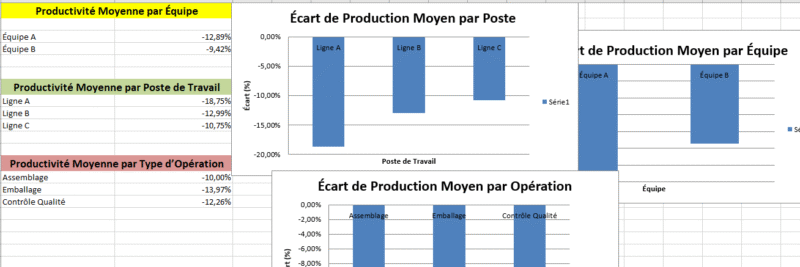

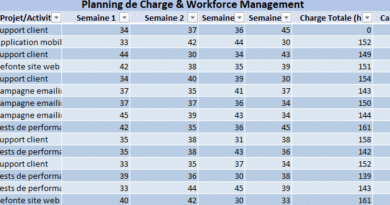

7) Pilotage : KPI & comités

Un Tableau de bord lisible permet de piloter sans ouvrir dix onglets.

KPI utiles (exemples) :

- Risques par niveau (Critique/Élevé/Moyen), échéances ≤ 15 j.

- Incidents ouverts et > 15 j ; NC ouvertes ; audits en retard.

- Formations et documents en retard de revue ; fournisseurs à revoir.

- SoA : contrôles applicables vs implémentés/efficaces.

Rythme :

- Comité sécurité (mensuel) : incidents majeurs, risques élevés, CAPA, priorités.

- Revue de direction (trimestrielle) : objectifs, KPI, ressources, décisions.

8) Personnaliser la matrice de risque

Selon le secteur, adaptez :

- Échelles (1–4 ou 1–5),

- Seuils (par ex. ≥15 = Élevé, ≥20 = Critique),

- Pondérations CIA (C×I×D ou somme, voire poids métier).

L’important est la cohérence : méthode documentée, approuvée, comprise des propriétaires.

9) Plan d’implémentation 30–60–90 jours

J+30

- Contexte & périmètre validés, rôles nommés.

- 80 % des actifs inventoriés et classifiés.

- Méthode de risque approuvée.

J+60

- Top 20 risques évalués, traitements définis.

- SoA premier jet (applicabilité + justifs).

- Procédures clés (gestion d’incident, contrôle d’accès, sauvegarde).

J+90

- Contrôles prioritaires implémentés / en cours (preuves).

- Audits internes planifiés, formation de sensibilisation lancée.

- KPI en routine, premières revues.

10) Erreurs fréquentes à éviter

- Cataloguer des contrôles sans risques associés.

- SoA remplie mais sans preuves (liens, artefacts).

- Périmètre flou → trous de contrôle.

- Registre d’incidents inactif ou non exploité.

- Documents sans échéance de revue.

- Tiers critiques non évalués.

- Formation « one-shot » sans recyclage.

11) Préparer l’audit de certification

- Traçabilité : chaque exigence doit pointer vers un enregistrement (registre, procédure, capture, export SIEM, etc.).

- Échantillons prêts : incidents, CAPA, audits, formations, dossiers fournisseurs.

- SoA à jour, justifications solides, statuts d’implémentation factuels.

12) Annexes — exemples utiles pour Excel

- ID risque auto :

=IF(B4="","", "R-" & TEXT(ROW()-3,"0000")) - Nom d’actif par Asset_ID :

=IFERROR(INDEX(Registre_Actifs!B:B, MATCH(B4, Registre_Actifs!A:A, 0)),"") - Niveau de risque (depuis score H4) :

=IF(H4="","",IF(H4>=20,"Critique",IF(H4>=12,"Élevé",IF(H4>=6,"Moyen","Faible")))) - Alerte d’échéance (≤15 j) :

=IF(AND(P4<>"Clôturé", O4<=TODAY()+15),"Échéance proche","") - Âge incident (jours) :

=IF(G4="Clôturé", IF(K4<>"", K4-B4, TODAY()-B4), TODAY()-B4)

Modèle Excel ISO 27001

Un ISMS utile est simple, relié aux risques, et vivant. Avec un modèle Excel bien conçu : registres, SoA, incidents/NC, audits et KPI se connectent naturellement. Vous obtenez une traçabilité claire, une pilotabilité quotidienne, et une conformité démontrable. La certification devient une conséquence d’un système qui fonctionne — pas une fin en soi.

1) Vue d’ensemble

Un classeur “tout-en-un” pour mettre en place et piloter un ISMS conforme à ISO/IEC 27001:2022 :

- Registres (actifs, risques, incidents, NC/CAPA, audits, fournisseurs, formations, documents)

- Annexe A 2022 + SoA (Déclaration d’applicabilité) liées

- Tableau de bord KPI (indicateurs et alertes automatiques)

- Listes maîtres pour normaliser toute la saisie

Palette moderne (teal/menthe), titres + sous-titres explicatifs sur chaque feuille, en-têtes figés, tables avec filtres.

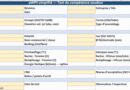

2) Feuilles & rôle de chacune

Listes

Tables de référence pour les menus déroulants : Statut, Oui/Non, Applicabilité, Traitement du risque, Sévérité incident, Type d’audit, Conformité, Criticité fournisseur, Classification information, Fréquence de revue, Impact, Vraisemblance.

Tu peux modifier ces listes pour coller à tes pratiques.

Contexte_&_Périmètre

Cadre ISO 27001 (contexte interne/externe, parties intéressées, périmètre ISMS, rôles). Table formatée + titres pédagogiques.

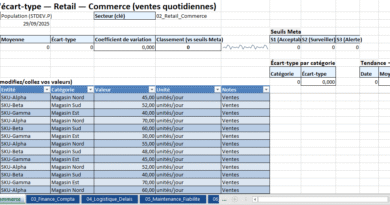

Registre_Actifs

Inventaire des actifs (ID, nom, type, propriétaire, localisation, classification).

- Champs CIA (C/I/D, échelle 1–5) → Score_CIA auto + Niveau (Faible/Moyen/Élevé) avec dégradé de couleur.

Registre_Risques

Évaluation inhérente (Impact×Vraisemblance) → traitement → résiduelle (Impact_résiduel×Vraisemblance_résiduelle).

- Risk_ID auto (R-0001…)

- Recherche automatique du Nom d’actif à partir de l’Asset_ID

- Niveaux (Faible/Moyen/Élevé/Critique) colorés

- Alerte d’échéance (≤15 jours)

- Lien SoA : récupère le statut d’implémentation du contrôle référencé

AnnexeA_2022

93 contrôles préchargés (A.5 organisationnels, A.6 humains, A.7 physiques, A.8 technologiques). Colonnes : Groupe, ID_Contrôle, Titre (à compléter/adapter).

Déclaration_Applicabilité_SoA

Applicabilité (Applicable / Non applicable), Justification, Statut d’implémentation (Non démarré → Efficacité confirmée), Preuves, Propriétaire, Fréquence de revue, Lien_Risque_ID.

- Liste déroulante d’IDs depuis AnnexeA_2022

- Titre auto récupéré de l’Annexe A

- Lignes grisées si Non applicable

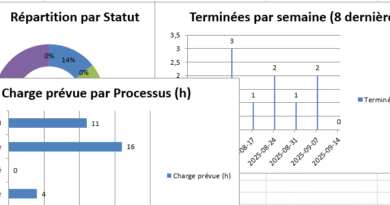

Incidents

Journal : détection → cause racine → actions → clôture.

- Sévérité/Statut en listes déroulantes

- Âge (jours) calculé ; surbrillance si > 15 j non clôturé

NC_CAPA

Non-conformités & actions (correction/corrective) + vérification d’efficacité.

- Retard (jours) auto si non clôturé à l’échéance (mise en garde)

Plan_Audit

Audits internes/externes : périmètre, critères, résultat (Conforme/NC/Obs), actions de suivi, retard (jours) auto.

Fournisseurs

Tiers/Prestataires : service, données traitées, criticité, due-diligence, clauses sécurité, dernière revue → Revue_due auto si > 365 j.

Formations_Sensibilisation

Exigences, réalisations, prochaine échéance → En_retard si dépassée.

Registre_Documents

Gouvernance documentaire : version, approbation, prochaine revue → En_retard_revue si échue.

Tableau_de_Bord

KPI prêts à l’emploi :

- Risques (total, Critiques, Élevés), échéances ≤15 j

- Incidents ouverts / >15 j

- NC ouvertes, Audits en retard

- Formations/Documents/Fournisseurs en retard/dus

- SoA : contrôles Applicables vs Implémentés/Efficaces

Guide rapide : explication de la palette, des automatismes et de l’ordre de mise en œuvre.

3) Automatisations clés (exemples)

- ID risque auto : R-0001, R-0002… (pas de saisie manuelle nécessaire)

- Lookup d’actif : l’Asset_ID renseigne le Nom_Actif automatiquement

- Niveaux de risque (inhérent & résiduel) calculés et colorés selon des seuils par défaut

- Alertes : échéances risques ≤15 j, incidents >15 j, audits retardés, fournisseurs >365 j sans revue, formations/documents en retard

- SoA ↔ Annexe A : sélection d’ID + Titre automatique ; statut de mise en œuvre visible côté risques

- CIA : Score_CIA et Niveau auto avec mise en couleur

4) Saisie guidée (qualité & rapidité)

- Menus déroulants partout (statuts, Oui/Non, applicabilité, traitements, sévérité, etc.)

- Tables zébrées avec filtres + en-têtes figés

- Titres & sous-titres en haut de chaque feuille, pour rappeler le quoi/comment

5) Démarrage en 5 étapes

- Listes : ajuste Statut, Traitement_Risque, etc. à tes usages.

- Registre_Actifs : inventorie et classifie (CIA).

- Registre_Risques : évalue l’inhérent, décide du traitement, fixe l’échéance, estime le résiduel.

- AnnexeA_2022 → SoA : choisis l’applicabilité, justifie, renseigne statut et preuves.

- Tableau_de_Bord : suis KPI/alertes ; traite incidents, NC, audits, revues.

ISO/IEC 27001:2022 — Feuille de route vers la certification en 16 étapes

Voici une synthèse claire et actionnable des étapes pour obtenir la certification ISO/IEC 27001:2022 (ISMS).

Pense “projet en 3 phases : Construire → Faire fonctionner → Faire certifier”.

1) Cadrer le projet (Construire)

- Définir le périmètre & le contexte (Cl. 4)

- Activités, sites, systèmes inclus/exclus (avec justifications).

- Parties intéressées & exigences (légales, contractuelles, sectorielles).

- Appétence au risque et objectifs de sécurité.

- Gouvernance & plan de projet (Cl. 5, 7)

- Nommer un RSSI/ISMS Manager, le sponsor Direction et un comité.

- Planifier ressources, jalons, budget, RACI.

- Méthodologie risque & politique ISMS (Cl. 6)

- Critères Impact × Vraisemblance, seuils, échelles.

- Critères d’acceptation du risque.

- Politique ISMS et objectifs mesurables.

- Inventaire & classification des actifs

- Propriétaires d’actifs, classification (Public/Interne/Confidentiel/Strict).

- Évaluation CIA (Confidentialité/Intégrité/Disponibilité).

- Appréciation & traitement des risques (Cl. 6)

- Registre des risques (inhérent → traitement → résiduel).

- Plan de traitement (réduire/éviter/transférer/accepter).

- Déclaration d’applicabilité – SoA (Annexe A)

- Décider Applicable / Non applicable, justifier, lier aux risques.

- Statut d’implémentation et preuves prévues.

- Concevoir/actualiser les contrôles & procédures

- Accès, sauvegardes, gestion des vulnérabilités, journalisation/monitoring, cryptographie, continuité, sécurité des changements, sécurité fournisseur, sensibilisation, etc.

- Procédures opérationnelles + modèles d’enregistrements.

2) Mettre en œuvre & faire fonctionner (Faire fonctionner)

- Déploiement des contrôles & sensibilisation (Cl. 7, 8)

- Rôles/compétences, formations, communication.

- Preuves d’exécution (logs, tickets, rapports, revues).

- Surveillance, mesure, KPI (Cl. 9)

- Définir indicateurs (incidents, risques élevés, délais CAPA, revues documentaires…).

- Relevés réguliers et tableaux de bord.

- Gestion des incidents & des non-conformités

- Journal d’incidents (détection → cause → actions → clôture).

- NC/CAPA : corrections, actions correctives, vérif d’efficacité (Cl. 10).

- Audits internes ISO 27001 (Cl. 9.2)

- Programme d’audit, constats, NC, actions & preuves.

- Revue de direction (Cl. 9.3)

- Entrées : résultats d’audits, KPI, incidents majeurs, état des objectifs, ressources, risques.

- Sorties : décisions, priorités, ressources.

Bonne pratique : faire tourner l’ISMS au moins 8–12 semaines pour accumuler des preuves (journaux, comptes rendus, indicateurs) avant l’audit de certification.

3) Obtenir la certification (Faire certifier)

- Choix de l’organisme certificateur

- Proposition, périmètre, planning, équipe d’audit.

- Audit de Stage 1 (revue documentaire & préparation)

- Vérifie périmètre, approche risque, SoA, politiques, plan d’audit Stage 2.

- Traiter les écarts/focus demandés.

- Audit de Stage 2 (conformité & efficacité)

- Évalue l’application réelle sur un échantillon représentatif (entretiens, preuves).

- Si NC : plan d’actions et preuves de clôture sous délai.

- Décision de certification & cycle de surveillance

- Certificat (3 ans) + audits de surveillance annuels (Années 1 et 2).

- Recertification la 3ᵉ année.

Dossier “prêt-audit” (checklist de preuves)

- Politique ISMS, périmètre, inventaire des exigences.

- Méthodo risque, registre des risques, plan de traitement, SoA à jour.

- Procédures clés (contrôle d’accès, sauvegarde/restauration, gestion des changements, vulnérabilités, journaux, continuité, gestion des fournisseurs, classification, effacement, cryptographie…).

- Registres & preuves : incidents, vulnérabilités, revues d’accès, sauvegardes testées, patching, sensibilisation/formation, évaluations fournisseurs, revues de documents, audits internes, revue de direction, CAPA.

- KPI & rapports : tableaux de bord, tendances, décisions.

Jalons & rythme recommandés (indicatif)

- Semaine 0–4 : périmètre, gouvernance, méthodo risque, inventaire & classification, politique.

- Semaine 5–10 : risques & traitements, SoA, procédures, déploiement contrôles, formation.

- Semaine 11–16 : opérations + collecte de preuves, KPI, audit interne, revue de direction.

- Semaine 17–20 : Stage 1 puis corrections.

- Semaine 21–26 : Stage 2, clôture des NC, décision.

Facteurs de succès

- Leadership visible de la Direction.

- Traçabilité systématique des preuves (ce qui n’est pas enregistré n’existe pas).

- SoA vivante et connectée aux risques.

- Mesure & amélioration continue (KPI, audits, revues).

- Implication des métiers (propriétaires d’actifs/risques).