Fiche de Traçabilité des Accès aux Zones Sensibles à Télécharger

Recommandés

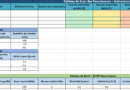

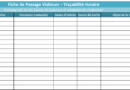

Télécharger la Fiche de Traçabilité des Accès aux Zones Sensibles Excel et PDF ⬇️

La sécurité de sites sensibles repose en grande partie sur le contrôle strict des allées et venues autorisées dans certaines zones critiques. Dans un contexte où la menace interne et les erreurs humaines représentent une part non négligeable des incidents de sécurité, le suivi précis des accès devient un élément opérationnel incontournable. Il permet non seulement de documenter avec précision les interventions mais également de renforcer la vigilance collective grâce à un système clair, structuré et surveillé de près.

La finalité d’un registre des accès

Le registre des accès aux zones sécurisées est un outil de pilotage indispensable pour toute organisation souhaitant instaurer une culture de sécurité durable. Il vise à :

- Enregistrer l’identité de chaque personne entrant dans un espace restreint ;

- Documenter la durée, la finalité et les conditions de chaque intervention ;

- Contrôler les autorisations d’accès en amont et vérifier leur application en aval ;

- Créer un historique précis des mouvements, consultable en cas d’audit, d’incident ou de simple vérification.

Ce registre s’inscrit dans un processus plus large de gouvernance de la sécurité, où la rigueur documentaire soutient l’efficience des protocoles physiques et humains.

Pourquoi adopter une fiche de traçabilité au format Excel

Le format Excel présente de nombreux avantages pour établir une fiche de traçabilité efficace :

- Simplicité de mise en œuvre : les logiciels tableurs sont accessibles, familiers et adaptables à chaque configuration métier.

- Clarté visuelle : les colonnes organisées permettent une lecture immédiate des informations.

- Modularité : ajout de filtres, tris, formules de vérification automatique ou feuilles multiples selon les sites.

- Archivage facilité : les fichiers numériques peuvent être stockés, partagés ou imprimés selon les exigences du service.

Une bonne fiche de traçabilité se distingue par une structuration cohérente et une présentation sobre mais fonctionnelle, adaptée à une utilisation quotidienne sur le terrain.

Structure recommandée d’une fiche de traçabilité

Un modèle de fiche bien conçu comprend généralement les champs suivants :

- Date et heure : indication du jour, heure d’entrée et de sortie.

- Nom et prénom de l’intervenant : identification claire et complète.

- Identifiant personnel ou matricule : permet d’éviter toute ambiguïté.

- Zone sécurisée concernée : bâtiment, étage, salle ou périmètre précis.

- Motif d’accès : maintenance, inspection, supervision, assistance technique, etc.

- Nom du valideur ou niveau d’autorisation : désignation de l’autorité ayant approuvé l’accès.

- Observations : remarques sur le comportement, les anomalies rencontrées, ou les incidents éventuels.

L’usage d’un code couleur discret peut également aider à repérer rapidement les champs obligatoires, les cas d’alerte ou les accès exceptionnels.

Bonnes pratiques pour l’exploitation du registre

Pour que ce registre joue pleinement son rôle, plusieurs règles doivent être respectées :

- Saisie systématique : aucune entrée ni sortie ne doit se faire sans enregistrement préalable ou immédiat.

- Exactitude des informations : les intervenants doivent être identifiés de manière fiable, sans abréviations ou omissions.

- Suivi par un responsable désigné : le référent sécurité est chargé de contrôler régulièrement les saisies et d’alerter en cas d’écart.

- Formation du personnel : chaque agent ou technicien accédant aux zones sensibles doit connaître les modalités d’inscription dans le registre.

- Archivage réglementé : les fiches doivent être conservées pendant une durée conforme aux exigences internes ou légales.

Utilisation opérationnelle et valeur ajoutée métier

Outre sa dimension préventive, la fiche de traçabilité peut également s’inscrire dans des démarches de pilotage :

- Supervision des flux : analyse des pics d’accès, régularité des intervenants, fréquence des visites par zone.

- Évaluation des risques résiduels : détection d’accès inhabituels ou non justifiés.

- Auditabilité : preuve tangible lors d’un contrôle qualité, d’un audit interne ou d’une inspection tierce.

- Amélioration continue : le registre peut révéler des inefficacités organisationnelles ou des besoins d’ajustement dans la planification.

Un registre bien tenu devient ainsi un véritable outil de gouvernance de la sécurité, au service de la transparence et de la rigueur.

Le rôle du responsable sécurité

Le responsable ou référent sécurité joue un rôle central dans le déploiement et la supervision du registre :

- Il définit les modalités de remplissage en lien avec les réalités terrain ;

- Il veille à la formation des utilisateurs et à la compréhension des consignes ;

- Il assure le suivi régulier des données collectées et leur exploitation stratégique ;

- Il alerte la hiérarchie en cas d’accès non autorisé, de désinvolture ou de contournement des procédures.

Cette responsabilité impose un haut niveau d’intégrité, de vigilance et de capacité d’analyse.

Éléments de conformité réglementaire

Le registre de traçabilité peut s’inscrire dans une logique de conformité à des référentiels reconnus (normes qualité, certifications sûreté, exigences sectorielles) :

- Documentation exigée dans le cadre de contrôles sécurité ;

- Référentiel support à l’évaluation des risques et à la mise en œuvre de mesures correctives ;

- Élément justificatif en cas de contentieux ou de réclamation.

Son existence, sa complétude et son accessibilité conditionnent la robustesse du système de contrôle interne.

Synthèse 😉

La traçabilité des accès aux zones sensibles est un enjeu majeur dans toute organisation soucieuse de protéger ses ressources critiques. Au-delà de la simple formalité, le registre d’accès constitue un levier de contrôle, un outil d’analyse et une garantie de transparence.

L’adoption d’un modèle de fiche de traçabilité, conçu avec rigueur et intégré dans les processus opérationnels, permet d’instaurer une culture de sécurité active, fondée sur l’anticipation, l’observation et l’amélioration continue.

Un outil simple comme une feuille Excel bien structurée peut ainsi devenir, entre de bonnes mains, un rempart efficace contre les imprudences, les intrusions et les failles humaines.

⬇️

⬇️

Cas particuliers d’accès aux zones sensibles

1. Accès en urgence non planifié

Dans certaines situations exceptionnelles (incident technique, sinistre, évacuation partielle, etc.), un intervenant peut accéder à une zone sensible sans préavis ni autorisation formelle préalable. Dans ce cas, il est impératif que :

- L’accès soit immédiatement consigné dans le registre, avec mention explicite du caractère « urgence non planifiée » dans le champ « motif d’accès ».

- Le responsable sécurité soit informé a posteriori par écrit (mail ou fiche d’événement).

- Un rapport circonstancié soit joint au registre dans les 24 heures.

Ce type d’accès doit rester exceptionnel et faire l’objet d’une revue périodique.

2. Oubli de badge ou d’identification

Il peut arriver qu’un collaborateur oublie son badge d’identification ou son matricule au moment d’accéder à une zone restreinte. Ce type d’incident doit être traité avec rigueur :

- La personne doit être identifiée visuellement par un agent habilité ou un responsable.

- Une mention d’oubli d’identifiant doit être inscrite dans la colonne « observations » du registre.

- Un rappel des règles doit être communiqué à l’intéressé, et répété si l’oubli devient récurrent.

Un système complémentaire (registre papier de secours, QR code temporaire, etc.) peut être envisagé.

3. Accès accompagnés (visiteurs ou sous-traitants)

Les visiteurs, prestataires extérieurs ou nouveaux arrivants ne disposant pas encore d’habilitation permanente doivent être accompagnés à tout moment par un personnel autorisé. Dans ce cas :

- L’identité des deux personnes (accompagné + accompagnateur) est inscrite dans le registre.

- La mention « sous escorte » est ajoutée dans les observations.

- Le badge visiteur (le cas échéant) doit être restitué immédiatement à la sortie.

La responsabilité de l’accompagnateur est pleinement engagée durant toute la durée de l’accès.

4. Accès récurrents dans une même journée

Certains techniciens ou agents peuvent avoir à entrer et sortir plusieurs fois d’une même zone dans la journée (par exemple pour du matériel, des pauses ou des changements d’outils). Pour éviter un encombrement du registre :

- Une ligne unique peut être conservée, avec un horaire d’entrée et de sortie élargi.

- Ou bien, une mention « allers-retours multiples » peut être précisée, avec les détails consignés dans une annexe ou un tableau secondaire.

- Ce mode de saisie doit être validé en amont par le référent sécurité et documenté dans la procédure.

5. Accès sans surveillance vidéo ou hors horaires standards

Lorsque l’accès s’effectue dans un créneau où la supervision vidéo n’est pas disponible, ou en dehors des horaires de présence des équipes sûreté :

- Une double vérification est exigée : signature de la personne et contre-validation par le responsable du site dès son retour.

- Un contact téléphonique ou radio préalable est recommandé avant ouverture de la zone.

- Un suivi particulier est assuré par le service sécurité dans les jours suivants.

6. Accès par erreur à une mauvaise zone

En cas d’entrée non autorisée dans une zone erronée, même sans conséquence apparente :

- L’événement doit être consigné immédiatement dans le registre avec mention « accès non autorisé – erreur de zone ».

- L’accès est stoppé et l’individu redirigé immédiatement.

- Une analyse est menée : origine de l’erreur (signalétique, formation, badge erroné), responsabilité et action corrective.

- L’incident peut être qualifié de quasi-accident de sécurité selon les critères internes.

7. Accès en équipe (groupe technique ou maintenance)

Lorsqu’un groupe de personnes (souvent d’une même entreprise extérieure) intervient simultanément :

- Le nom de chaque membre doit être enregistré individuellement dans le registre.

- Une ligne de synthèse peut être ajoutée (nom du chef d’équipe, nombre de personnes).

- L’ordre d’entrée/sortie doit être contrôlé, et les durées croisées si besoin.

- Des badges temporaires numérotés sont conseillés pour éviter les confusions.

8. Refus d’obtempérer ou d’inscription

Toute personne refusant de s’inscrire dans le registre ou contestant la procédure :

- Se voit refuser l’accès, sauf autorisation explicite et exceptionnelle de la direction.

- Le fait est consigné dans une fiche d’incident, jointe au registre.

- Le responsable sûreté est immédiatement alerté.

Ce cas nécessite souvent un rappel écrit des règles d’accès et peut déboucher sur des sanctions internes ou contractuelles.

9. Erreurs ou ratures dans les enregistrements

La gestion documentaire impose l’exactitude des saisies. En cas d’erreur lors du remplissage :

- Toute correction doit être faite proprement (sans effacer), avec une mention lisible « corrigé par ».

- Sur les formats numériques, les cellules modifiées doivent être suivies d’un commentaire indiquant la date et la personne ayant effectué la correction.

- Les versions corrigées doivent être archivées en parallèle si des audits sont attendus.

L’efficacité d’un registre des accès repose autant sur sa structure que sur sa capacité à s’adapter aux cas non standards. Ces cas particuliers doivent être anticipés dans les consignes internes, traités de manière uniforme, et systématiquement documentés. Une fiche de traçabilité bien pensée, combinée à des consignes claires et des contrôles réguliers, permet de gérer ces exceptions sans compromettre l’intégrité du dispositif global de sécurité.