Modèle de procédure dans Word : cadre, méthode + 6 exemples concrets

Recommandés

Télécharger tous les modèles de procédures dans Word ⬇️

Dans les organisations qui veulent maîtriser leurs opérations, la procédure est un outil de pilotage qui aligne les personnes, les systèmes et les preuves. Elle relie un objectif opérationnel à une séquence d’actions mesurables, sous contrôle, avec une traçabilité vérifiable. Ce guide propose une trame professionnelle et des exemples sectoriels pour bâtir des procédures robustes, auditables et exploitables au quotidien.

1) À quoi sert une procédure ?

- Stabiliser l’exécution : réduire la variabilité, sécuriser les étapes critiques, garantir l’expérience attendue (client, usager, patient, interne).

- Rendre l’activité démontrable : convertir l’opérationnel en preuves (enregistrements, logs, formulaires, approbations).

- Outiller la décision : associer chaque étape à des indicateurs (qualité, délais, coûts, risques, sécurité).

- Faciliter la transmission : intégrer les nouveaux arrivants, fluidifier les relais entre services, outiller la formation.

2) Anatomie d’un modèle de procédure professionnel

Un modèle exploitable comporte au minimum :

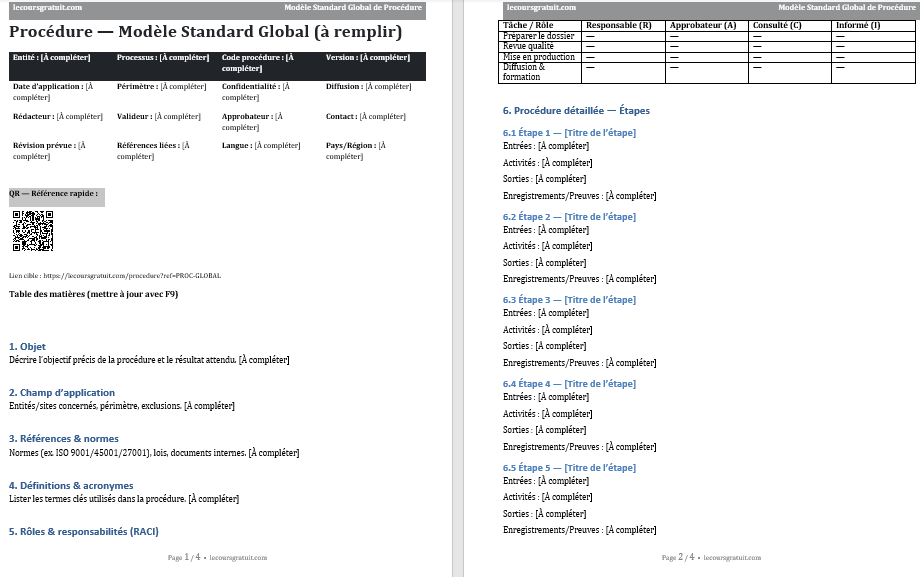

- Cartouche d’identification (Entité, Processus, Code, Version, Date d’application, Confidentialité, Diffusion).

- Objet (finalité opérationnelle et résultat attendu).

- Champ d’application (périmètre, exclusions, sites/profils concernés).

- Références & normes (ex. ISO 9001/45001/27001, cadre légal, politiques internes).

- Définitions & acronymes (terminologie harmonisée).

- Rôles & responsabilités (RACI) : R = Responsable, A = Approbateur, C = Consulté, I = Informé.

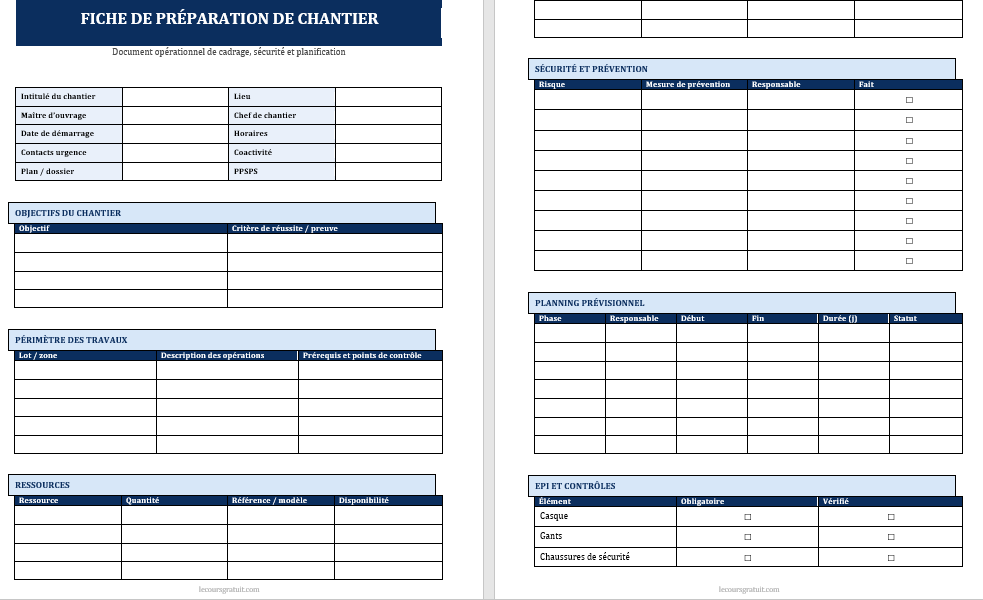

- Procédure détaillée : étapes numérotées, entrées/sorties, points de contrôle, preuves à produire.

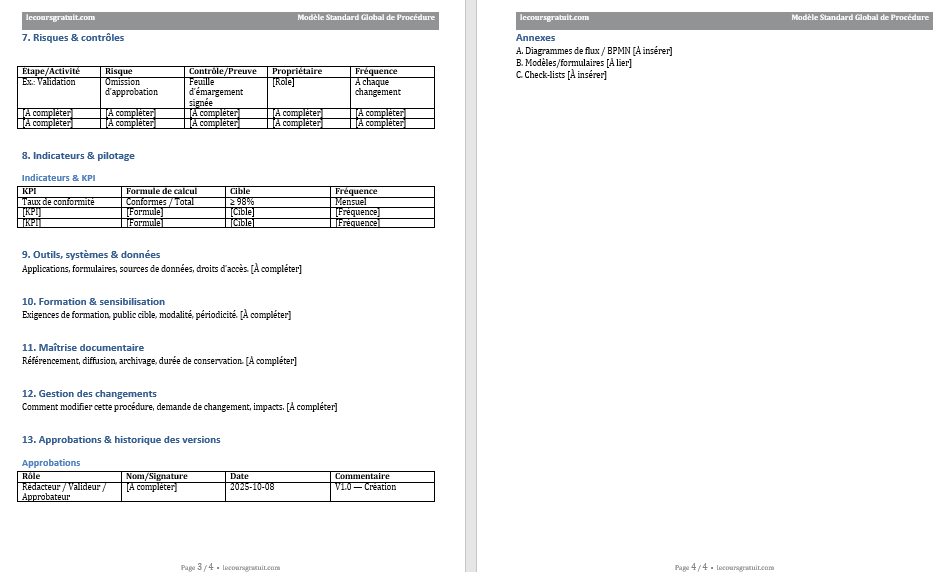

- Risques & contrôles : couples « risque – mesure de maîtrise », propriétaire, fréquence.

- Indicateurs & pilotage : formule de calcul, cible, fréquence, source de données.

- Maîtrise documentaire : diffusion, archivage, conservation, calendrier de révision.

- Gestion des changements : demande, impact, validation, mise en œuvre.

- Approbations & historique des versions.

- Annexes : diagrammes (BPMN), check-lists, formulaires, captures.

Astuce d’usage : un QR code en tête de document renvoie vers la version maître (intranet/serveur). En impression, le lecteur scanne et retrouve la dernière version et ses annexes.

3) Méthode de rédaction — déroulé pragmatique

Étape 1 : cadrer. Définir l’objet, le périmètre, les interfaces (amont/aval), les contraintes (sécurité, délais, réglementaire).

Étape 2 : cartographier. Lister les étapes et les points de décision ; préparer un flux simple (diagramme).

Étape 3 : distribuer. Poser la RACI sur les activités clés, en particulier aux interfaces métiers.

Étape 4 : maîtriser les risques. Pour chaque étape, identifier le risque principal et sa preuve de contrôle.

Étape 5 : instrumenter. Associer les KPI (formule, cible, fréquence), sourcer les données, prévoir un tableau de bord.

Étape 6 : gouverner. Fixer les règles de diffusion, formation, révision, et le circuit d’approbation.

Étape 7 : tester. Faire relire par l’exécutant réel, exécuter en conditions réelles sur un cas pilote ; corriger.

Étape 8 : approuver & déployer. Signatures, diffusion, session de sensibilisation, mise en production, suivi.

4) Trame prête à remplir (extrait)

- Objet

Décrire le résultat opérationnel recherché et le besoin couvert. - Champ d’application

Entités/sites/profils concernés — exclusions éventuelles. - Rôles & responsabilités (RACI)

Activité A | R: [poste] | A: [poste] | C: [liste] | I: [liste]

Activité B | … - Procédure détaillée

4.1 Étape 1 – [Titre]

Entrées : …

Activités : …

Sorties/Preuves : … 4.2 Étape 2 – [Titre]

… - Risques & contrôles

Étape | Risque | Contrôle/Preuve | Propriétaire | Fréquence

Validation | Omission d’approbation | Check-list signée | [poste] | À chaque change - Indicateurs & pilotage

KPI | Formule | Cible | Fréquence | Source

Taux de conformité | Conformes / Total | ≥ 98 % | Mensuel | Registre QC - Maîtrise documentaire

Diffusion, archivage, durée de conservation, révision prévue (date/trigger).

5) Exemples sectoriels (mini-cas)

5.1 Qualité — Traitement d’une non-conformité (ISO 9001)

- Objet : traiter toute non-conformité détectée afin d’éliminer la cause et d’éviter la récidive.

- Étapes clés :

- Détection & enregistrement (ticket NC avec photo/lot).

- Contention immédiate (isolement du produit/service).

- Analyse de cause (5 Pourquoi, Ishikawa, données de process).

- Action corrective (plan, échéance, responsable).

- Vérification d’efficacité (audit ciblé, échantillonnage).

- Preuves : fiche NC, plan d’actions, résultats de vérification.

- KPI : Délai médian de clôture NC, Taux de récidive à 90 jours.

5.2 HSE — Déclaration d’incident

- Objet : déclarer, analyser et prévenir la répétition des incidents affectant la santé-sécurité.

- Étapes : signalement immédiat → sécurisation → déclaration formalisée → analyse (arbre des causes) → plan d’actions → retour d’expérience en briefing d’équipe.

- Preuves : formulaire incident, photos, compte-rendu de briefing.

- KPI : Taux de déclaration < 24 h, Nb. d’actions correctives closes / mois.

5.3 IT — Gestion des changements (ITIL)

- Objet : réduire le risque de changement (scope applicatif/infrastructure) par un processus évalué et approuvé.

- Étapes : demande (RFC) → évaluation impacts (technique, sécu, service) → CAB/approbation → plan de déploiement + rollback → mise en prod → revu post-implémentation (PIR).

- Preuves : RFC, PV CAB, plan de back-out, logs de déploiement.

- KPI : % de changements réussis, changement urgent vs standard, incidents post-change à J+7.

5.4 RH — Onboarding

- Objet : garantir une intégration complète et traçable du nouvel arrivant.

- Étapes : dossier administratif → accès informatiques → formation sécurité → mentor affecté → point à J+30/J+90.

- Preuves : feuille d’émargement, check-list d’accès, plan d’intégration signé.

- KPI : Taux de complétion des accès à J+1, reten tion à 6 mois, satisfaction onboarding.

5.5 Finance — Procure-to-Pay

- Objet : de la demande d’achat au paiement, avec séparation des tâches et contrôles.

- Étapes : demande → approbation → commande → réception → rapprochement 3-voies (BC/BL/Facture) → paiement.

- Contrôles : seuils d’approbation, blocage si écart > X %, réconciliation automatique.

- KPI : DPO, % factures OK du 1er coup, écart prix contractuel.

5.6 Maintenance — Préventif

- Objet : prévenir la panne par des interventions planifiées et tracées.

- Étapes : planification → préparation (pièces, habilitations) → exécution → mesure (temps d’arrêt, OEE) → REX.

- KPI : % préventif vs curatif, MTBF, disponibilité.

6) Risques & contrôles : le tableau qui change tout

Un tableau synthétique « Étape – Risque – Contrôle – Propriétaire – Fréquence » clarifie la ligne de défense. L’important n’est pas l’exhaustivité académique, mais la preuve exploitable : capture système, signature, horodatage, échantillon de vérification. Ce même tableau nourrit l’audit interne et la revue de direction.

7) Indicateurs : du calcul à l’action

Un indicateur sert la décision s’il répond à quatre questions : quoi (définition), comment (formule), quand (fréquence), où (source). Deux règles utiles :

- Un KPI par objectif critique, pas davantage pour éviter la dilution.

- Traçabilité des données (source et filtre) documentée dans l’annexe.

Exemple :

- Taux de conformité = nombre de livrables conformes / total contrôlé (périmètre défini) – cible ≥ 98 %, fréquence mensuelle, source : registre QC.

8) Gouvernance documentaire : tenue de route

- Diffusion : référentiel unique, version maître, QR code d’accès.

- Conservation : version signée, durée légale/politique interne, plan d’archivage.

- Révision : date butoir ou déclencheur (changement d’outil, incident majeur, exigence externe).

- Formation & habilitation : liste des profils exposés, preuve de lecture/formation.

- Auditabilité : chaque exigence de la procédure renvoie à une preuve nommée et localisée.

9) Pièges

- Procédure “roman” : longue, descriptive, inexploitable → numéroter les étapes, isoler entrées/sorties/preuves, ajouter un schéma.

- Rôles flous : on confond qui fait/valide/informe → RACI obligatoire sur les étapes clés.

- KPI décoratifs : affichés mais non utilisés → définir formule/source/cible, attribuer un propriétaire.

- Annexes introuvables : formulaires éparpillés → version maître et QR vers le dossier d’annexes.

- Révision oubliée : document figé → échéance de révision et rappel dans le plan d’audit interne.

10) FAQ

- Combien d’étapes ? Autant que nécessaire pour sécuriser les interfaces. Entre 4 et 8 étapes couvre la majorité des cas.

- Diagramme obligatoire ? Recommandé dès que plusieurs services sont impliqués.

- Doit-on tout normer ? Non. On formalise d’abord les activités à risque, à fort impact client, sécuritaire ou réglementaire.

- Qui approuve ? Le propriétaire du processus (A), différent du rédacteur (R), avec consultation des parties prenantes critiques (C).

Déploiement, gouvernance et industrialisation

Une procédure ne prend sa pleine valeur qu’au moment où elle circule, s’applique et se mesure. Après la trame et les exemples, place à la mise en œuvre “à l’échelle” : architecture documentaire, chaînes de preuve, digitalisation (QR), pilotage par les indicateurs, conduite du changement et dispositifs d’audit. L’objectif est simple : transformer un document en système d’exécution fiable, traçable et vivant.

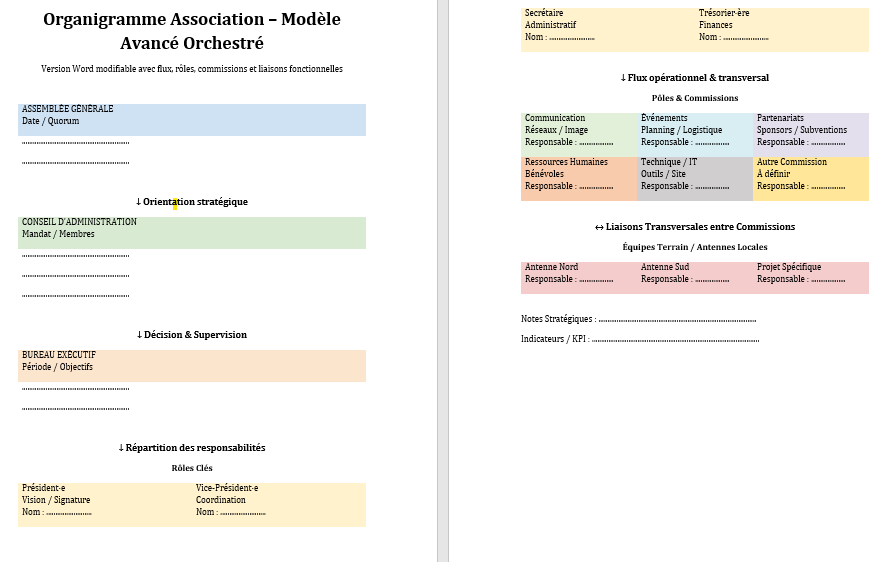

1) Architecture documentaire et codification

Le référentiel gagne en clarté quand il est structuré selon une hiérarchie stable : Processus → Sous-processus → Procédure → Mode opératoire / Formulaire / Enregistrement. Chaque maillon porte un code unique et une politique de diffusion.

Recommandations de codification

- Code court, lisible, stable :

PROC-DOMAINE-NNN(ex.PROC-P2P-012), versionVMAJEURE.MINEURE(ex.V2.1). - Statut documentaire explicite : Brouillon / Valide / Périmé.

- Sensibilité : Public / Interne / Confidentiel (avec règles d’accès).

Politique de diffusion

- Une version maître unique, identifiée par un QR en en-tête (accès direct à la dernière édition et aux annexes).

- Un journal automatique des modifications (motif, impacts, validations), stocké avec les preuves d’approbation.

- Un plan de révision (échéance ou déclencheur : changement d’outil, incident majeur, évolution normative).

2) Co-construction : capter le réel et sécuriser les interfaces

La qualité d’une procédure tient à la précision des interfaces. On obtient cette précision par des ateliers courts et focalisés : observation terrain (gemba), entretiens opérateurs, relecture croisée avec les fonctions qui se “passent le témoin”.

Méthode compacte

- Cartographier le flux en couloirs (swimlanes) pour visualiser qui fait quoi et où naissent les risques.

- Pour chaque étape, décrire Entrées → Activités → Sorties → Preuves en restant au niveau “exécutable”.

- Poser la RACI sur les points de contrôle, pas sur chaque micro-tâche (lisibilité d’abord).

3) Chaîne de preuve : du contrôle à l’attestation

Formaliser un tableau de vérité relie l’exigence à la preuve et à son détenteur. Cette table alimente à la fois l’audit interne et les revues de direction.

Trame

Exigence / Contrôle | Preuve attendue | Où est-elle stockée ? | Propriétaire | Fréquence | Échantillonnage

Approbation achat ≥ 10 k€ | Signature numérique | Dossier P2P/2025/... | Responsable achats | À chaque cas | 100 %

Revue post-changement | Compte-rendu PIR | Dossier Changes/... | Change Manager | Hebdo | 20 % aléatoire

...

La clé opérationnelle n’est pas l’exhaustivité, mais la qualité de la preuve : identifiable, horodatée, accessible.

4) Bibliothèque de KPI : formules standard et usage stratégique

Un indicateur sert l’action s’il est défini, sourcé et cadencé. Constituez une bibliothèque partagée avec : nom, définition, formule, cible, fréquence, propriétaire, source.

Exemples transverses

- Taux de conformité = Conformes / Total contrôlé.

- Lead time d’étape = Date fin – Date début, médiane par lot.

- First Pass Yield = Sorties conformes sans retouche / Total sorties.

- % changements réussis = Changes sans incident J+7 / Total changes.

- % factures “OK du 1er coup” = Factures validées sans écart / Total factures.

- MTBF / MTTR en maintenance : séparer limite haute (outliers) pour un signal utile.

Chaque KPI doit renvoyer à une source unique (registre, export, requête), documentée en annexe. Sans source, pas d’indicateur.

5) Digitalisation pragmatique : QR, versionnage et “dry-run”

Le QR en tête de document est un accélérateur discret : l’imprimé pointe vers la version maître et ses annexes. Standardisez le lien (ref, version, contexte) pour faciliter le suivi.

Convention utile

https://.../procedure?ref=PROC-P2P-012&v=2.1&src=print

ref: identifiant unique.v: version affichée.src: contexte (print, intranet, email) pour lire l’usage.

Mettez en place un cycle court 4D : Design (trame), Draft (brouillon), Dry-run (marche à blanc sur un cas), Deploy (approbation, formation, monitoring à 30 jours). Le dry-run révèle presque toujours un angle mort (accès, délai, format de preuve).

6) Conduite du changement : rendre l’application naturelle

Une procédure vit si elle est enseignée et mesurée. Construisez un kit minimal : note de lancement, parcours de formation ciblé, quiz de 5 questions, attestation de lecture, check-list de démarrage, canal de questions/réponses.

Plan de sensibilisation

- Semaine 0 : annonce et livrables, objectifs et calendrier.

- Semaine 1 : sessions courtes (30 min), cas pratiques, QR vers annexes.

- Semaine 2 : premiers retours, micro-itérations, mise à jour “Vx.1”.

- Semaine 4 : revue d’efficacité : KPI, incidents, irritants, décisions.

7) Auditabilité : ce qu’un audit efficace vérifie vraiment

Un audit utile ne recompte pas les virgules : il joint preuve, trace et résultat. Trois angles :

- Conformité (la procédure existe, à jour, connue).

- Exécution (les étapes clés sont réellement suivies).

- Efficacité (les KPI bougent dans le bon sens, les risques sont maîtrisés).

Prévoyez une carte des risques du référentiel : où se situent les points à enjeu (financier, client, sécurité, réglementaire) et quel niveau d’échantillonnage y appliquer.

8) Exemples enrichis : modes opératoires en contexte

Gestion des accès (IAM). Déclencheurs (embauche, mobilité, départ). Étapes : demande tracée → validation hiérarchique → création des droits → contrôle SoD (séparation des tâches) → révocation. Preuves : ticket, traces système, feuille d’émargement sécurité. Indicateurs : délai de création (< 24 h), délai de révocation (< 4 h), taux d’exception SoD.

Rapprochement 3-voies (P2P). Contrôle “blocking” si écart > X % ou ligne sensible ; “non-blocking” pour micro-écarts sous seuil avec liste de rattrapage. Preuves : rapport de rapprochement, journal d’anomalies, approbation de dérogation. Indicateurs : % factures bloquées, délai moyen de déblocage, écart prix contractuel.

Consignation électrique (LOTO). Séquence stricte : arrêt → isolement → verrouillage → vérification d’absence d’énergie → consignation. Double contrôle sur la vérification. Preuves : fiche d’intervention signée, photo du cadenas, enregistrement de test. Indicateurs : incidents “near miss”, taux de conformité des étapes critiques.

Traitement d’incidents Sev1 (IT Ops). Détection → cellule de crise → communication → contournement → restauration → REX. Preuves : timeline horodatée, décisions, actions. Indicateurs : MTR (restore), délai de communication initiale, actions correctives closes à J+14.

9) Grille de maturité : se situer et progresser

Une grille simple (0-4) permet de piloter l’élévation du référentiel.

- Gouvernance : 0 = documents dispersés ; 2 = référentiel unique, versionnage ; 4 = cycle de révision outillé, QR généralisé.

- Maîtrise des risques : 0 = implicite ; 2 = tableau risques/contrôles pour les étapes clés ; 4 = échantillonnage, déclencheurs d’audit ciblés.

- Mesure : 0 = KPI absents ; 2 = 3 KPI par processus avec cibles ; 4 = données fiabilisées, revues mensuelles, décisions tracées.

- Adoption : 0 = diffusion par email ; 2 = formation & attestation ; 4 = coaching flash, FAQ, itérations “release notes”.

Scorez chaque procédure, fixez des paliers (ex. atteindre “3” sur les processus à enjeu d’ici 3 mois).

10) Annexes utiles à intégrer dans le modèle

- RACI minimal par type d’étape (approbation, exécution, contrôle, information).

- Plan de communication (message clé, cibles, supports, calendrier).

- Fiche de changement (motif, impacts, plan de bascule, rollback, approbations).

- Registre des preuves (chemin d’accès, règles de nommage, conservation).

- Lexique (termes métiers, acronymes, unités de mesure).

Industrialiser la procédure, c’est relier texte, contrôle, preuve et mesure dans un cycle court. Une architecture documentaire lisible, une chaîne de preuve maîtrisée, des indicateurs qui servent de boussole, un QR qui ramène chaque lecteur à la source à jour, et une conduite du changement attentive au terrain : voilà ce qui transforme le référentiel en actif opérationnel.