Liste de contrôle d’audit de sécurité de la protection des données numériques

Recommandés

Checklist audit de sécurité de la protection des données numériques Excel

La protection des données numériques est devenue une préoccupation majeure pour les entreprises, en raison de l’augmentation des cybermenaces et des réglementations de plus en plus strictes en matière de confidentialité. Un audit de sécurité de la protection des données numériques est essentiel pour évaluer l’efficacité des mesures de sécurité mises en place. Cette liste de contrôle fournit un cadre complet pour mener un tel audit et garantir la conformité aux normes de protection des données.

Pourquoi un Audit de Sécurité des Données Numériques est-il Important ?

Les données numériques sont au cœur de nombreuses opérations commerciales et contiennent souvent des informations sensibles et personnelles. La perte, la compromission ou la divulgation non autorisée de ces données peuvent avoir des conséquences graves, notamment des pertes financières, des atteintes à la réputation, des litiges et des sanctions réglementaires. Un audit de sécurité des données numériques permet de :

- Évaluer l’efficacité des contrôles de sécurité existants.

- Identifier les vulnérabilités et les risques potentiels.

- Garantir la conformité aux réglementations en vigueur.

- Renforcer la confiance des clients et des parties prenantes.

- Établir des plans d’amélioration continue de la sécurité des données.

Étapes d’un Audit de Sécurité des Données Numériques

Un audit de sécurité des données numériques comprend généralement plusieurs étapes, chacune visant à évaluer différents aspects de la sécurité des données. Voici les étapes clés d’un tel audit :

1. Planification de l’Audit

Avant de commencer l’audit, il est essentiel d’établir un plan détaillé. Cela implique de définir les objectifs de l’audit, d’identifier les parties prenantes, de sélectionner les outils et les méthodologies d’audit appropriés, et de déterminer le calendrier et les ressources nécessaires.

2. Collecte d’Informations et d’Éléments de Preuve

Cette étape consiste à recueillir des informations sur l’infrastructure informatique, les politiques et les procédures de sécurité des données en place, les incidents de sécurité passés, les rapports d’audit précédents, etc. Il est également important de collecter des preuves tangibles de la mise en œuvre des contrôles de sécurité.

3. Évaluation des Risques

L’évaluation des risques vise à identifier les menaces potentielles et les vulnérabilités dans l’environnement informatique. Cela peut inclure l’analyse des politiques de sécurité, des configurations système, des contrôles d’accès, des protections contre les logiciels malveillants, etc.

4. Analyse des Contrôles de Sécurité

Cette étape consiste à examiner en détail les contrôles de sécurité mis en place pour protéger les données numériques. Cela peut inclure l’évaluation des pare-feu, des systèmes de détection des intrusions, du chiffrement des données, des politiques de gestion des accès, etc.

5. Rapport d’Audit et Recommandations

Une fois l’audit terminé, un rapport détaillé est généralement rédigé pour documenter les résultats de l’audit, les conclusions, les recommandations et les plans d’action proposés. Ce rapport est présenté aux parties prenantes pour examen et validation.

6. Suivi et Mise en Œuvre des Recommandations

Après la remise du rapport d’audit, il est important de suivre et de mettre en œuvre les recommandations formulées. Cela peut impliquer la mise en place de nouveaux contrôles de sécurité, la mise à jour des politiques et des procédures, la formation du personnel, etc.

Conclusion

Un audit de sécurité de la protection des données numériques est une composante essentielle de la gestion des risques et de la conformité réglementaire pour toute organisation qui traite des données numériques. En évaluant régulièrement les contrôles de sécurité, en identifiant les vulnérabilités et en mettant en œuvre des mesures correctives, les entreprises peuvent renforcer leur posture de sécurité et protéger efficacement leurs données contre les menaces internes et externes.

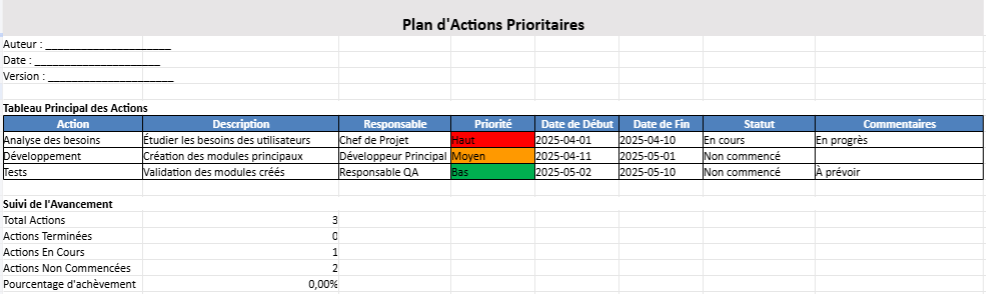

Modèle de Checklist d’Audit de Sécurité de la Protection des Données Numériques

I. Évaluation des Politiques de Sécurité des Données

A. Analyse des Politiques de Gestion des Données

- [ ] Examen des politiques de confidentialité et de sécurité des données.

- [ ] Vérification de la conformité aux réglementations telles que le RGPD, CCPA, etc.

- [ ] Identification des données sensibles et des propriétés de protection nécessaires.

- [ ] Évaluation des procédures de gestion des accès et des autorisations.

B. Analyse des Procédures de Gestion des Données

- [ ] Vérification de la documentation des processus de collecte, de stockage et de partage des données.

- [ ] Validation des protocoles de sécurisation des données en transit et au repos.

- [ ] Examen des politiques de rétention et de suppression des données.

II. Évaluation de l’Infrastructure Technique

A. Évaluation des Systèmes de Sécurité

- [ ] Vérification des pare-feu, des systèmes de détection des intrusions et des antivirus.

- [ ] Évaluation de la robustesse des mécanismes de chiffrement des données.

- [ ] Vérification des procédures de sauvegarde et de reprise après sinistre.

B. Analyse des Points d’Accès et des Terminaux

- [ ] Évaluation de la sécurité des périphériques, y compris les ordinateurs portables, les smartphones, etc.

- [ ] Vérification des politiques de sécurité des réseaux sans fil.

- [ ] Audit des dispositifs d’authentification tels que les identifiants, les mots de passe, les cartes à puce, etc.

III. Évaluation des Pratiques de Gestion des Risques

A. Analyse des Évaluations des Risques

- [ ] Examen des évaluations régulières des risques de sécurité des données.

- [ ] Vérification de l’identification et de la classification des menaces potentielles.

- [ ] Évaluation des plans d’atténuation des risques.

B. Vérification des Pratiques de Sensibilisation à la Sécurité

- [ ] Évaluation des programmes de formation en sécurité des employés.

- [ ] Vérification des politiques de sensibilisation à la sécurité des données.

- [ ] Audit des réponses aux incidents de sécurité et des protocoles de communication.

Cette checklist fournit un modèle pour mener un audit de sécurité de la protection des données numériques. Cochez chaque élément une fois évalué ou complété pour suivre efficacement les étapes de l’audit et garantir la conformité aux normes de sécurité des données.

Conclusion

Un audit de sécurité de la protection des données numériques est essentiel pour garantir la confidentialité, l’intégrité et la disponibilité des données. Cette liste de contrôle fournit un guide détaillé pour évaluer les politiques, les infrastructures et les pratiques de gestion des risques liées à la sécurité des données. En suivant rigoureusement cette liste de contrôle, les entreprises peuvent renforcer leur posture de sécurité et se conformer aux réglementations en vigueur, réduisant ainsi les risques d’atteintes à la confidentialité des données.