Les Fondations de la Sécurité Internet : Choisir le bon protocole VPN

Recommandés

Dans un monde numérique en constante évolution, choisir le bon protocole VPN est crucial pour sécuriser vos données. Notre guide vous fournira les informations nécessaires pour faire un choix éclairé et trouver le protocole qui correspond le mieux à vos besoins en matière de sécurité et de performance, que ce soit pour un usage professionnel ou personnel.

IPSec : Protéger les Échanges de Données

Le protocole Internet Security, plus connu sous le nom d’IPSec, est un pilier dans le domaine de la sécurisation des échanges de données en ligne. Conçu comme un protocole de tunneling VPN à deux volets, IPSec applique des méthodes d’authentification de session et de cryptage pour garantir la sécurité des informations transitant sur le réseau.

L2TP : Renforcer la Sécurité des Connexions

Le protocole de tunneling de couche 2, ou L2TP, offre une solution robuste pour établir des connexions sécurisées entre deux points de connexion. En ajoutant un cryptage supplémentaire une fois le tunnel établi, L2TP assure un niveau élevé de sécurité pour les données échangées, en particulier dans les configurations VPN de site à site.

SSL/TLS : Crypter les Communications Web

Les protocoles SSL (Secure Socket Layer) et TLS (Transport Layer Security) sont des éléments essentiels pour crypter les communications sur le Web, notamment les pages HTTP. Utilisés par de nombreux sites Web, y compris les casinos en ligne et les plateformes de vente, SSL/TLS garantit la confidentialité des transactions et empêche les accès non autorisés.

OpenVPN : Sécurité et Flexibilité

Le framework OpenVPN est une référence en matière de sécurité et d’efficacité pour les connexions VPN. Basé sur les protocoles SSL/TLS, il offre une multitude d’algorithmes cryptographiques pour renforcer la sécurité des échanges de données. Toutefois, sa configuration plus complexe peut nécessiter une expertise supplémentaire.

SSH : Canal Crypté pour les Connexions Distantes

Le protocole Secure Shell (SSH) permet d’établir des connexions cryptées, idéales pour la redirection de port vers des machines distantes. Utilisé principalement dans les environnements de travail à distance, SSH offre une flexibilité remarquable, mais nécessite une surveillance constante pour éviter les failles de sécurité.

Wireguard : Une Nouvelle ère dans le Tunneling

Le protocole de tunneling Wireguard représente une avancée significative en termes de sécurité et d’efficacité. Conçu pour simplifier les architectures tout en offrant une sécurité accrue, Wireguard pourrait bien être le futur standard en matière de tunneling VPN.

PPTP : Un Protocole Obsolète

Le protocole de tunneling point à point (PPTP), bien qu’ancien, est aujourd’hui largement obsolète en raison de ses vulnérabilités face aux attaques de déchiffrement. Les entreprises cherchant à garantir la sécurité de leurs données se tournent désormais vers des alternatives plus sécurisées et plus modernes.

Choisir le Meilleur Protocole VPN pour Votre Entreprise

Les entreprises doivent prendre en compte plusieurs facteurs lors du choix d’un protocole VPN adapté à leurs besoins spécifiques. Parmi ces facteurs, la configuration de l’implémentation, les exigences en matière de sécurité, et la compatibilité avec le matériel existant jouent un rôle crucial dans la prise de décision. En analysant attentivement ces éléments, les entreprises peuvent choisir le protocole VPN qui répond le mieux à leurs besoins en matière de sécurité et de performance.

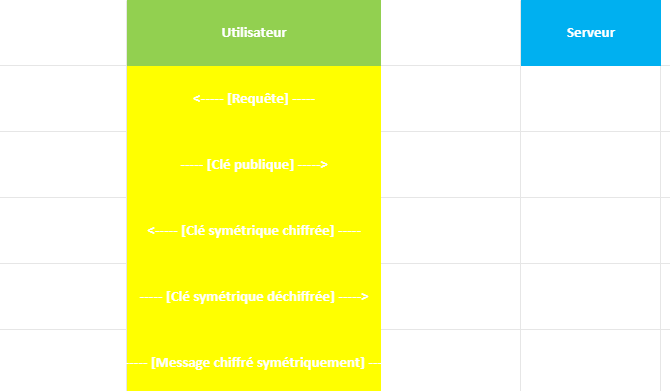

Utilisateur <----- [Requête] ----- Serveur

Utilisateur ----- [Clé publique] -----> Serveur

Utilisateur <----- [Clé symétrique chiffrée] ----- Serveur

Utilisateur ----- [Clé symétrique déchiffrée] -----> Serveur

Utilisateur <----- [Message chiffré symétriquement] ----- ServeurCe schéma illustre le processus de communication sécurisée entre un utilisateur et un serveur via SSL/TLS :

- L’utilisateur envoie une requête au serveur.

- Le serveur répond en envoyant sa clé publique à l’utilisateur.

- L’utilisateur chiffre une clé symétrique avec la clé publique du serveur et envoie le résultat au serveur.

- Le serveur déchiffre la clé symétrique à l’aide de sa clé privée.

- Une fois la clé symétrique établie, l’utilisateur et le serveur peuvent échanger des messages chiffrés symétriquement pour assurer la confidentialité et l’intégrité des données.

Exploration Technique des VPN et de SSL/TLS

Dans un monde de plus en plus connecté, la sécurité des données est devenue une préoccupation majeure pour les entreprises et les individus. Les Réseaux Privés Virtuels (VPN) et le protocole SSL/TLS sont deux technologies essentielles dans la protection des échanges de données en ligne. Dans cet article, nous plongerons dans le fonctionnement technique de ces deux solutions, en explorant leur architecture, leur cryptage et leurs synergies.

Fonctionnement des VPN

Les VPN établissent une connexion sécurisée entre un utilisateur et un serveur distant, créant ainsi un tunnel sécurisé à travers Internet. Ce tunnel crypté garantit la confidentialité et l’intégrité des données échangées. Les VPN utilisent différents protocoles pour établir cette connexion, tels que PPTP, L2TP/IPSec, et OpenVPN, chacun avec ses propres avantages et inconvénients.

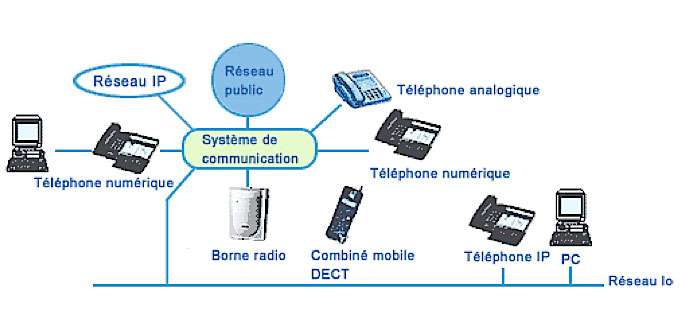

Schéma : Fonctionnement d’un VPN

Utilisateur -> [Connexion VPN] -> Serveur distantProtocole SSL/TLS en Profondeur

Le protocole SSL/TLS est utilisé pour sécuriser les connexions Web, notamment lors des transactions en ligne et de la navigation sur des sites sensibles. Il utilise un système de cryptage asymétrique pour protéger les données en transit entre l’utilisateur et le serveur. Le processus implique l’échange de clés publiques et privées pour établir une connexion sécurisée.

Schéma : Processus de Cryptage SSL/TLS

Utilisateur -> [Requête] -> Serveur

Utilisateur <- [Certificat SSL/TLS] <- Serveur

Utilisateur -> [Clé publique] -> Serveur

Utilisateur <- [Clé symétrique chiffrée] <- Serveur

Utilisateur -> [Clé symétrique déchiffrée] -> Serveur

Utilisateur -> [Communication chiffrée] -> ServeurSynergies entre VPN et SSL/TLS

Les VPN et SSL/TLS travaillent souvent de concert pour renforcer la sécurité en ligne. Les VPN peuvent utiliser SSL/TLS pour sécuriser les communications à distance, tandis que SSL/TLS peut être renforcé par l’utilisation d’un VPN pour protéger la connexion de bout en bout. Cette combinaison offre une sécurité supplémentaire aux utilisateurs, en protégeant à la fois le contenu des communications et la connexion elle-même.

Schéma : Combinaison de VPN et SSL/TLS

Utilisateur -> [Connexion VPN] -> Internet -> [Connexion SSL/TLS] -> ServeurEn comprenant le fonctionnement technique des VPN et de SSL/TLS, les entreprises et les individus peuvent mieux sécuriser leurs échanges de données en ligne. Ces technologies jouent un rôle crucial dans la protection de la confidentialité et de l’intégrité des données dans un monde numérique en constante évolution.