Analyse des Risques Informatiques : Exemples Concrets et Fiche Méthode

Recommandés

Assurer la sécurité d’un système d’information commence par une chose simple : savoir où l’on est exposé. Cette fiche méthode vous guide pas à pas pour identifier les risques informatiques, les évaluer (probabilité, impact, criticité) et décider des actions de réduction qui comptent vraiment. Avec des exemples concrets (phishing, mots de passe, accès trop larges, sauvegardes, cloud) et un modèle prêt à remplir, vous repartez avec une analyse claire, exploitable et directement applicable en entreprise, en formation ou pour un projet.

Analyse des risques informatiques : méthode simple + exemples concrets + modèle prêt à utiliser

L’analyse des risques informatiques, c’est un peu comme le pare-feu de la gestion IT : indispensable, souvent ignorée… jusqu’au crash. Que vous soyez DSI d’un grand groupe ou tech lead dans une startup, ignorer les risques IT, c’est comme coder sans sauvegarder : vous pouvez, mais il ne faut pas.

Dans cet article, on vous propose une immersion dans la pratique de l’analyse des risques : on décortique les menaces les plus fréquentes, on illustre avec des exemples bien sentis, et on termine avec une fiche méthode pragmatique, prête à déployer dans vos environnements.

⚠️ Pourquoi analyser les risques informatiques ?

Les systèmes d’information sont les nerfs de la guerre numérique. Un incident non anticipé peut impacter :

- La confidentialité (ex. : fuite de données clients)

- L’intégrité (ex. : altération des bases de données)

- La disponibilité (ex. : serveur down pendant le Black Friday)

Mais surtout, une analyse rigoureuse permet de prioriser les menaces et de mettre en place des contre-mesures proportionnées.

Exemples Concrets de Risques IT

Explorons ensemble des exemples concrets de risques IT :

1. Phishing ciblé (spear phishing)

Contexte : Une responsable RH reçoit un mail semblant venir du DG avec une demande urgente de virement.

Risque : Perte financière directe.

Impact : Elevé.

Probabilité : Fréquente dans les PME.

Contre-mesure : MFA, sensibilisation, validation manuelle des virements.

2. Ransomware sur serveur de fichiers

Contexte : Un employé clique sur une pièce jointe infectée, chiffrant les fichiers partagés.

Risque : Perte de données, arrêt de production.

Impact : Catastrophique.

Probabilité : Moyenne à élevée.

Contre-mesure : Segmentation réseau, sauvegardes hors ligne, EDR avancé.

3. Défaillance matérielle non redondée

Contexte : Un NAS grille sans RAID ni backup.

Risque : Perte de données critiques.

Impact : Elevé.

Probabilité : Faible mais évitable.

Contre-mesure : Politique de redondance, supervision hardware, plan de continuité.

4. Faille applicative dans un code déployé en prod

Contexte : Une API expose par erreur des données sensibles faute de contrôle d’accès.

Risque : Atteinte à la vie privée, sanctions RGPD.

Impact : Elevé.

Probabilité : Courante sans code review.

Contre-mesure : DevSecOps, tests automatisés, revue de code.

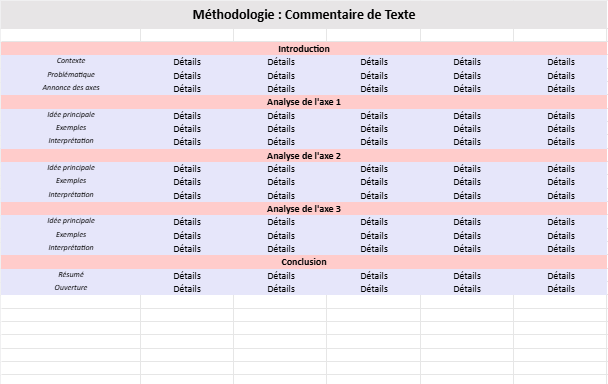

Fiche Méthode : Analyser les Risques IT

Étape 1 : Identification des actifs critiques

- Données clients, ERP, serveurs de production, etc.

- Cartographier l’infrastructure (outils : CMDB, nmap, Zabbix…)

Étape 2 : Identification des menaces

- Sources internes (employé négligent ou malveillant)

- Sources externes (cyberattaques, catastrophes naturelles)

- Vulnérabilités techniques (failles logicielles, obsolescence)

Étape 3 : Évaluation du risque

Formule :Risque = Probabilité x Impact

Utiliser une échelle (1 à 5) pour objectiver l’analyse. Exemple :

| Risque | Probabilité | Impact | Score | Niveau |

|---|---|---|---|---|

| Ransomware | 4 | 5 | 20 | Critique |

| Défaillance matériel | 2 | 4 | 8 | Modéré |

Étape 4 : Traitement du risque

4 options :

- Réduire (mitigation technique)

- Transférer (assurance)

- Accepter (risque résiduel faible)

- Éliminer (changer de système ou de process)

Étape 5 : Documentation & Suivi

- Tenir un registre des risques

- Mettre à jour après chaque incident, audit, ou évolution du SI

- Outil recommandé : Excel, Airtable, ou GRC (type Risk Ledger, ServiceNow)

🟣 L’analyse des risques IT n’est pas un one-shot, c’est un process itératif. Dans un monde où la moindre brèche peut coûter des millions ou ruiner une réputation en quelques heures, rester passif n’est plus une option.

Mettez vos systèmes à l’épreuve, avant qu’un attaquant ne le fasse pour vous. Parce qu’en cybersécurité, mieux vaut prévenir que patcher.

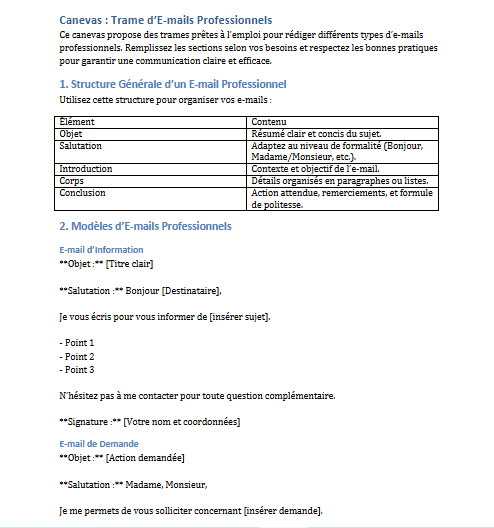

Exemple d’application concrète

Contexte : PME de e-commerce avec un effectif de 25 personnes, hébergeant son site web et ses bases clients sur un serveur mutualisé.

| Actif concerné | Menace identifiée | Probabilité | Impact | Score | Traitement prévu |

|---|---|---|---|---|---|

| Base clients | Fuite de données (phishing) | 4 | 5 | 20 | Mise en place de MFA + formation sécurité |

| Site web | Déni de service (DDoS) | 3 | 4 | 12 | Reverse proxy + hébergement cloud scalable |

| PC comptable | Ransomware | 2 | 5 | 10 | Antimalware + sauvegarde quotidienne |

| Application | Bug en production | 3 | 3 | 9 | CI/CD + code review + environnement de test |

Bonnes pratiques à intégrer

- Mettre en place une charte informatique : chaque utilisateur doit comprendre ses responsabilités.

- Centraliser la gestion des accès (Active Directory, Azure AD, etc.)

- Appliquer le principe du moindre privilège : les droits sont attribués selon le besoin réel.

- Suivre les mises à jour et patchs en continu.

- Effectuer des tests d’intrusion périodiques (pentests internes ou externes).

Outils recommandés

| Type de besoin | Outils possibles |

|---|---|

| Cartographie des actifs | GLPI, Lansweeper, NetBox |

| Suivi des risques | Excel, Risk Register, ServiceNow GRC |

| Surveillance système | Zabbix, Grafana, Prometheus |

| Protection endpoint | Crowdstrike, SentinelOne, Microsoft Defender |

| Gestion des vulnérabilités | Qualys, Nessus, OpenVAS |

🟡 L’analyse des risques n’est pas qu’un exercice théorique : c’est une approche vivante, qui s’adapte au terrain, aux équipes, aux technos. Intégrer cette méthode dans votre cycle IT, c’est injecter une couche d’anticipation dans votre gestion quotidienne. Et comme disent les devs : mieux vaut un script de prévention qu’un restore d’urgence.

🧭 Pilotage dans le temps : l’analyse des risques comme process vivant

Une bonne analyse des risques ne s’arrête pas à un tableau joliment rempli et oublié dans un dossier partagé. Elle évolue en continu. Voici quelques conseils de pilotage :

- Mettre à jour à chaque incident : chaque alerte ou faille découverte est une opportunité d’ajuster votre grille d’analyse.

- Planifier une révision semestrielle ou annuelle, même sans incident.

- Impliquer les métiers : le RSSI et l’IT ne doivent pas être seuls à bord. Les équipes RH, finance, logistique ont aussi leurs actifs critiques.

- Documenter les décisions : accepter un risque, c’est un choix stratégique. Il doit être tracé, validé et justifié.

🧱 Intégrer l’analyse des risques à la stratégie cybersécurité

L’analyse des risques, c’est le socle de toute politique de cybersécurité cohérente. Sans elle, on sécurise au feeling. Avec elle, on investit là où ça a le plus de valeur.

Elle permet de :

- Justifier un budget sécurité auprès de la direction (avec chiffres à l’appui)

- Prioriser les projets (MFA avant NAC ? VPN avant bastion ?)

- Réduire les coûts de traitement post-incident

- Être compliant avec des référentiels comme ISO 27001, NIST ou le RGPD

Bâtir une culture du risque dans l’équipe

Les meilleurs firewalls du monde ne servent à rien si Kevin du service commercial ouvre un fichier zip douteux nommé bons_de_commande_URGENT.zip.

C’est pourquoi l’analyse des risques doit aller au-delà du service IT :

- Former tous les utilisateurs aux gestes cybersécurité (phishing, sauvegarde, confidentialité)

- Promouvoir une culture de transparence sur les incidents (pas de blâme, du feedback)

- Créer des rituels sécurité : revue de risques en comité, brefs audits internes, défis mensuels de sécurité

🧠 Pour conclure (et hacker un peu l’avenir)

Faire une bonne analyse des risques, c’est comme optimiser un code legacy : ça prend du temps au début, mais ça sauve des heures (et des nerfs) plus tard. Elle vous rend plus résilient, agile et stratégique.

💡 La question n’est plus « est-ce que je vais subir un incident ? » mais « suis-je prêt quand ça va arriver ? »

Outil intégré visulisation et cartogrpahie risques IT

Visualisez vos risques en matrice 5×5, obtenez les priorités, puis exportez le registre en CSV pour Excel.

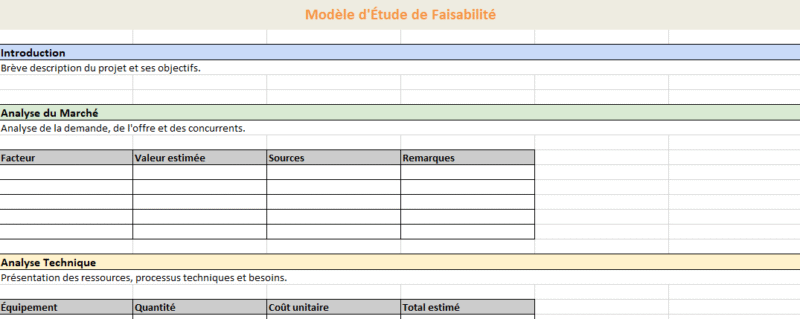

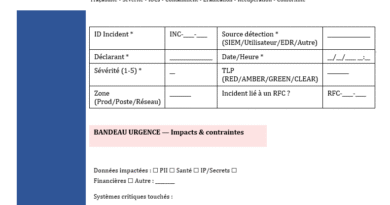

📝 Modèle Excel – Analyse des Risques Informatiques

Ce modèle Excel a été conçu pour faciliter l’identification, l’évaluation et le suivi des risques liés aux systèmes d’information. Il s’adresse aux responsables IT, RSSI, chefs de projets, ou toute personne impliquée dans la cybersécurité et la gestion des risques numériques.

✅ Fonctionnalités clés

- Tableau structuré : chaque ligne représente un risque, associé à un actif, une menace et une vulnérabilité spécifique.

- Colonnes élargies : pour une meilleure lisibilité des contenus textuels (cas d’usage, descriptions détaillées…).

- Calcul automatique du score de risque : la formule multiplie la probabilité (1 à 5) par l’impact (1 à 5) afin de prioriser les actions.

- Colonnes pour le plan de traitement : permet d’indiquer la mesure à adopter (réduction, acceptation, transfert ou suppression).

- Suivi par responsable et date de révision : idéal pour piloter les plans d’action dans le temps.

- Mise en forme colorée des en-têtes pour une meilleure lisibilité et une navigation rapide.

Objectif du modèle

Ce fichier vise à rendre l’analyse des risques opérationnelle, visuelle et exploitable au quotidien. Il peut être utilisé :

- En réunion de pilotage avec la DSI

- Dans un plan de sécurisation projet

- Lors d’un audit ou d’une revue de conformité (ex : RGPD, ISO 27001)

🔧 Personnalisation possible

Le modèle est entièrement réutilisable et modifiable. Vous pouvez ajouter :

- Des filtres ou vues dynamiques

- Des feuilles pour chaque service ou type d’actif

- Des tableaux croisés pour synthétiser les scores par domaine

Quelles actions exposent le plus souvent à un risque informatique ?

Pour analyser un risque, on commence par repérer les actions “banales” qui ouvrent une brèche : mauvaise habitude, raccourci, oubli, ou décision “vite faite”. Voici les actions connues qui déclenchent le plus souvent des incidents (fuite, ransomware, perte de données, accès non autorisé).

👤 Côté utilisateurs (comportements quotidiens)

- Réutiliser le même mot de passe sur plusieurs comptes (ou choisir un mot de passe faible).

- Partager ses identifiants (même “juste 5 minutes”) ou laisser une session ouverte.

- Cliquer sur un lien / une pièce jointe sans vérifier l’expéditeur (phishing).

- Installer un logiciel / extension non validé (crack, add-on “gratuit”, toolbars).

- Brancher une clé USB ou un disque externe inconnu sur un poste pro.

- Utiliser un Wi-Fi public sans précaution (surtout pour accéder à des outils internes).

- Envoyer des fichiers sensibles via messagerie perso ou services non autorisés.

- Contourner une règle (désactiver l’antivirus, ignorer les alertes, “accepter tout”).

🧩 Côté système (configuration et exploitation)

- Retarder les mises à jour (OS, navigateur, plugins, serveurs) → vulnérabilités connues.

- Laisser des accès trop larges (droits “admin” par défaut, partages ouverts).

- Utiliser des comptes génériques (pas de traçabilité) au lieu de comptes nominatifs.

- Exposer un service sur Internet sans protection (RDP, console admin, API non filtrée).

- Absence de sauvegardes fiables ou sauvegardes non testées (restauration impossible).

- Mauvaise segmentation réseau (un poste compromis peut atteindre tout le SI).

- Logs et alertes non surveillés (détection tardive des intrusions).

- Chiffrement insuffisant des postes/serveurs ou données sensibles non protégées.

☁️ Côté outils cloud & comptes (SaaS, messagerie)

- Pas de MFA (double authentification) sur les comptes critiques.

- Invitations externes non contrôlées (partages de dossiers, liens publics).

- Applications tierces autorisées sans audit (OAuth, “connexion avec Google/Microsoft”).

- Règles de transfert mail créées sans contrôle (exfiltration silencieuse).

- Mauvaise gestion des départs (comptes d’ex-collaborateurs encore actifs).

- Stockage non gouverné (données sensibles dispersées, versions multiples).

🏢 Côté organisation (process & décisions)

- Absence de sensibilisation (les bons réflexes ne sont pas partagés).

- Politique mots de passe floue ou non appliquée.

- Pas de procédure incident (qui alerter ? quoi isoler ? en combien de temps ?).

- Accès prestataires accordés sans durée/traçabilité (comptes “qui restent”).

- Shadow IT (outils utilisés sans validation : stockage, chat, CRM non officiel).

- Tests de sauvegarde inexistants (on découvre la faille le jour où il faut restaurer).

Pour identifier rapidement les risques, listez les actions sous forme de verbes : Partager, Télécharger, Brancher, Ouvrir, Installer, Accorder un accès, Reporter une mise à jour. Ensuite, associez à chaque action : impact + probabilité + mesure de réduction.

FAQ Analyse des risques informatiques

Réponses courtes, actionnables, alignées sur la fiche méthode et des exemples concrets.

Quelle est la différence entre menace, vulnérabilité et risque ? Bases

- Menace : ce qui peut causer un incident (phishing, malware, erreur humaine, panne…).

- Vulnérabilité : faiblesse exploitable (mot de passe faible, correctifs non appliqués, sauvegarde inexistante…).

- Risque : combinaison probabilité × impact si la menace exploite la vulnérabilité.

Exemple : phishing (menace) + absence MFA (vulnérabilité) → compromission compte (risque).

Comment calculer la criticité d’un risque simplement ? Méthode

Utilisez une matrice 1 à 5 :

- Probabilité : rare (1) → très fréquent (5)

- Impact : faible (1) → critique (5)

Criticité = Probabilité × Impact. Ensuite, classez : faible / modéré / élevé / critique selon vos seuils (ex. 1–6, 7–12, 13–19, 20–25).

Quels sont les risques informatiques les plus fréquents en entreprise ? Top

- Phishing et usurpation d’identité (compromission de comptes)

- Ransomware (chiffrement + arrêt d’activité)

- Mauvaise gestion des droits (accès excessifs, comptes partagés)

- Absence de sauvegardes fiables (ou non testées)

- Correctifs non appliqués (failles exploitées)

- Fuite de données (erreur humaine, cloud mal configuré)

- Panne / indisponibilité (hébergement, réseau, énergie)

Quels exemples concrets de risques peut-on mettre dans une fiche ? Exemples

- Boîte mail compromise : MFA absent → fraude au virement / fuite documents

- Serveur non patché : CVE exploitable → prise de contrôle → pivot réseau

- Sauvegarde sur le même serveur : ransomware → backups chiffrés → restauration impossible

- Partage public cloud : lien ouvert → exposition données RH / clients

- Compte admin utilisé au quotidien : erreur de manipulation → suppression / configuration dangereuse

Le bon réflexe : pour chaque risque, ajouter cause, scénario, impacts, contrôles existants, actions, responsable, délai.

Quelles informations doit contenir une fiche d’analyse des risques informatiques ? Checklist

- Actif concerné (serveur, réseau, application, poste, données…)

- Menace + vulnérabilité + scénario

- Probabilité (1–5) et justification

- Impact (1–5) : financier, juridique, réputation, arrêt d’activité

- Criticité (score) + niveau (faible/élevé…)

- Mesures existantes (préventif/détectif)

- Plan d’action : action, owner, date, statut, preuve

- Risque résiduel après actions (score attendu)

Comment prioriser les actions sans se perdre ? Priorisation

Priorisez selon 3 filtres :

- Criticité (score) : traiter d’abord élevé/critique

- Rapidité : “quick wins” (MFA, sauvegardes, correctifs) avant projets longs

- Couverture : actions qui réduisent plusieurs risques (MFA, EDR, segmentation, IAM)

Objectif : réduire vite le risque résiduel sur les actifs les plus exposés.

Quelles mesures réduisent le plus le risque (effet immédiat) ? Quick wins

- MFA sur messagerie + comptes admin

- Gestion des correctifs (patch management) + inventaire

- Sauvegardes 3-2-1 + tests de restauration

- Principe du moindre privilège (droits, comptes séparés)

- Filtrage mail + sensibilisation anti-phishing

- EDR/antivirus + journaux centralisés

Quelle est la différence entre risque brut et risque résiduel ? Pilotage

Risque brut : niveau de risque avant mesures de sécurité.

Risque résiduel : niveau restant après mesures existantes ou après le plan d’action.

Une fiche solide montre les deux : cela prouve la réduction réelle et aide à arbitrer (acceptation, traitement, transfert).

À quelle fréquence mettre à jour l’analyse des risques ? Rythme

- Minimum : 1 à 2 fois par an

- Immédiatement après un incident, une migration cloud, un nouveau logiciel, un changement d’hébergeur

- Trimestriel si l’environnement est très exposé (e-commerce, données sensibles, SI en forte évolution)

Quels risques spécifiques au cloud (Google Drive/OneDrive/AWS) ? Cloud

- Partages trop ouverts (liens publics, droits hérités)

- Mauvaise configuration (stockage exposé, clés API mal gérées)

- Absence de logs ou rétention trop courte

- Identités : MFA absent, comptes invités non maîtrisés

Mesures clés : IAM, revues de droits, MFA, politiques de partage, journalisation et alertes.

Comment justifier la probabilité et l’impact dans une fiche ? Pratique

Évitez “au feeling”. Basez-vous sur :

- Historique interne (incidents, tickets, indisponibilités)

- Exposition (accès internet, comptes externes, télétravail)

- Maturité des contrôles (MFA, patching, sauvegardes, monitoring)

- Criticité métier (arrêt production, facturation, données clients)

Une phrase suffit par score : “P=4 car MFA absent + phishing mensuel”, “I=5 car arrêt facturation = perte directe”.

Peut-on accepter un risque ? Dans quels cas ? Décision

Oui, si le risque est faible ou si le coût de traitement est disproportionné, à condition de :

- documenter la décision (raison, validation)

- fixer une date de revue

- surveiller via un contrôle détectif (log/alerte)

Pour un risque élevé, l’acceptation doit être exceptionnelle et formalisée par la direction.

Pour aller plus loin : outils, modèles et méthodes liés aux risques IT

Choisissez une ressource selon votre objectif : identifier un risque, l’évaluer, le traiter et suivre les actions dans le temps.

🧭 Méthodes et cadres utiles

-

M

Cartographie des processus + grille d’audit

Structurer le périmètre, repérer les zones critiques, auditer sans se perdre.

-

R

Matrice des risques : niveaux, gravité, probabilité

Trouver rapidement une matrice prête à l’emploi sur le site.

-

A

Plan d’action : priorisation et suivi

Transformer l’analyse en actions datées, responsables, mesurables.

🧰 Modèles Excel et documents à télécharger

-

X

Registre des risques (Excel)

Centraliser les risques, causes, impacts, mesures, responsables et statuts.

-

P

Plan de traitement des risques

Mesures préventives/correctives, coût, délai, efficacité attendue.

-

D

Fiche / check-list d’audit informatique

Contrôles rapides : accès, sauvegardes, patchs, logs, incidents.

🧪 Auto-évaluation et cas pratiques

-

Q

QCM corrigé : analyse des risques

Vérifier les bases : identification, cotation, réponses, suivi.

-

S

QCM cybersécurité : réseau et sécurité

Tester les points qui piègent souvent (OSI/TCP-IP, VPN, HTTPS…).

-

C

Exemples d’incidents : causes & mesures

S’inspirer de cas concrets pour documenter vos scénarios.