QCM Audit Interne Informatique : Exemples

Recommandés

Cet article décrypte des exemples de QCM audit interne 👇

L’audit interne informatique est un processus critique qui permet aux entreprises d’évaluer et de renforcer leurs systèmes informatiques et de gestion. Son objectif principal est d’assurer que les systèmes informatiques sont conformes aux politiques internes, aux lois et réglementations en vigueur, et qu’ils protègent adéquatement les données sensibles de l’entreprise. Un outil couramment utilisé pour évaluer les connaissances des professionnels de l’audit interne informatique est le Questionnaire à Choix Multiples (QCM). Ce type d’évaluation permet d’évaluer rapidement et efficacement les connaissances et compétences en matière de contrôle interne, de gestion des risques et de conformité dans un environnement informatique.

Dans cet article, nous vous proposons une vue d’ensemble des QCM d’audit interne informatique, incluant des exemples de questions et des conseils sur la façon de concevoir et d’utiliser ces questionnaires.

Pourquoi utiliser un QCM Audit Interne Informatique ?

Un QCM présente plusieurs avantages dans le cadre d’un audit interne informatique :

- Efficacité : Il permet de tester une large gamme de connaissances en un temps limité.

- Objectivité : Les réponses sont standardisées, ce qui réduit les risques de biais dans l’évaluation.

- Polyvalence : Un QCM peut couvrir des aspects variés de l’audit, tels que la sécurité informatique, la conformité réglementaire, la gestion des systèmes, et la gouvernance informatique.

- Facilité de correction : Les QCM sont faciles à corriger, ce qui permet un retour rapide sur les compétences des employés audités.

Thèmes Abordés dans un QCM d’Audit Interne Informatique

Les questions d’un QCM en audit interne informatique peuvent aborder une variété de sujets, notamment :

- Contrôle interne et conformité : Est-ce que l’entreprise respecte les procédures de sécurité et les réglementations légales ?

- Gestion des risques IT : Comment les risques informatiques sont-ils identifiés, évalués, et atténués ?

- Sécurité informatique : Les systèmes d’information de l’entreprise sont-ils protégés contre les cybermenaces ?

- Continuité d’activité : Les systèmes informatiques sont-ils prêts à faire face aux interruptions de service ?

- Audit des systèmes d’information : Les processus d’audit informatique sont-ils en place pour évaluer l’efficacité des systèmes ?

- Protection des données : Comment l’entreprise protège-t-elle les données sensibles et personnelles contre les accès non autorisés ?

- Gouvernance informatique : Les décisions concernant les systèmes d’information sont-elles bien gérées et alignées sur les objectifs de l’entreprise ?

Exemple de QCM sur l’Audit Interne Informatique

Voici une série d’exemples de questions que l’on peut retrouver dans un QCM sur l’audit interne informatique. Les questions sont suivies des réponses correctes pour vous permettre de tester vos connaissances.

Q1. Quelle est la première étape d’un audit interne informatique ?

- A) Planification de l’audit

- B) Test des contrôles

- C) Élaboration du rapport

- D) Identification des faiblesses de sécurité

Réponse : A) Planification de l’audit

Q2. Dans un audit de sécurité informatique, quelle mesure est souvent utilisée pour protéger les données sensibles ?

- A) Chiffrement

- B) Sauvegarde des données

- C) Virtualisation

- D) Redondance des systèmes

Réponse : A) Chiffrement

Q3. Qu’est-ce qu’un « test d’intrusion » dans le cadre d’un audit interne informatique ?

- A) Un test visant à vérifier les performances du réseau

- B) Un test visant à simuler une attaque pour évaluer la sécurité

- C) Un audit des sauvegardes effectuées

- D) Une évaluation de la conformité légale

Réponse : B) Un test visant à simuler une attaque pour évaluer la sécurité

Q4. La norme ISO 27001 est principalement utilisée pour ?

- A) La gestion des services IT

- B) La gestion des risques de l’information

- C) La gestion des incidents

- D) La gestion des ressources humaines

Réponse : B) La gestion des risques de l’information

Q5. Quelle est la finalité d’un plan de continuité des activités (PCA) ?

- A) Prévenir les pannes du réseau informatique

- B) Garantir la reprise des activités après un sinistre

- C) Protéger les systèmes contre les intrusions

- D) Réduire le nombre de bugs logiciels

Réponse : B) Garantir la reprise des activités après un sinistre

Q6. Parmi les éléments suivants, lequel est essentiel pour garantir la conformité RGPD dans les systèmes d’information ?

- A) La redondance des systèmes

- B) Le chiffrement des données personnelles

- C) Le test des sauvegardes

- D) L’utilisation de logiciels open-source

Réponse : B) Le chiffrement des données personnelles

Q7. Quelle méthode est utilisée pour évaluer la maturité des processus informatiques dans une entreprise ?

- A) COBIT

- B) ITIL

- C) SCRUM

- D) PRINCE2

Réponse : A) COBIT

Q8. Quelle est la responsabilité principale d’un auditeur interne en informatique ?

- A) Développer de nouveaux systèmes informatiques

- B) Identifier et évaluer les risques informatiques

- C) Fournir un support technique aux utilisateurs

- D) Superviser les développeurs logiciels

Réponse : B) Identifier et évaluer les risques informatiques

Conseils pour Concevoir un QCM d’Audit Interne Informatique

Lors de la conception d’un QCM d’audit interne informatique, plusieurs aspects doivent être pris en compte :

- Diversité des questions : Assurez-vous que le QCM couvre une large gamme de sujets. Il doit tester les connaissances théoriques et pratiques des audités sur les différents aspects de la gouvernance informatique, de la sécurité des systèmes, et de la gestion des risques.

- Niveau de difficulté : Les questions doivent être équilibrées. Inclure des questions basiques pour tester les concepts fondamentaux, mais également des questions plus complexes pour évaluer les compétences approfondies des auditeurs internes.

- Clarté des énoncés : Les questions doivent être formulées de manière claire et concise pour éviter toute ambiguïté.

- Fréquence des révisions : Un QCM doit être régulièrement mis à jour pour refléter les nouvelles normes, les règlements en vigueur, et les avancées technologiques.

Voici le corrigé du modèle QCM d’audit interne informatique précédemment fourni :

Corrigé – QCM Audit Interne Informatique

1. Quelle est la première étape d’un audit interne informatique ?

- Réponse correcte : A) Planification de l’audit

2. Dans un audit de sécurité informatique, quelle mesure est souvent utilisée pour protéger les données sensibles ?

- Réponse correcte : A) Chiffrement

3. Qu’est-ce qu’un « test d’intrusion » dans le cadre d’un audit interne informatique ?

- Réponse correcte : B) Un test visant à simuler une attaque pour évaluer la sécurité

4. La norme ISO 27001 est principalement utilisée pour ?

- Réponse correcte : B) La gestion des risques de l’information

5. Quelle est la finalité d’un plan de continuité des activités (PCA) ?

- Réponse correcte : B) Garantir la reprise des activités après un sinistre

6. Parmi les éléments suivants, lequel est essentiel pour garantir la conformité RGPD dans les systèmes d’information ?

- Réponse correcte : B) Le chiffrement des données personnelles

7. Quelle méthode est utilisée pour évaluer la maturité des processus informatiques dans une entreprise ?

- Réponse correcte : A) COBIT

8. Quelle est la responsabilité principale d’un auditeur interne en informatique ?

- Réponse correcte : B) Identifier et évaluer les risques informatiques

Ce corrigé peut être fourni aux audités après l’évaluation afin de clarifier les bonnes réponses et les aider à améliorer leurs connaissances dans le domaine de l’audit interne informatique.

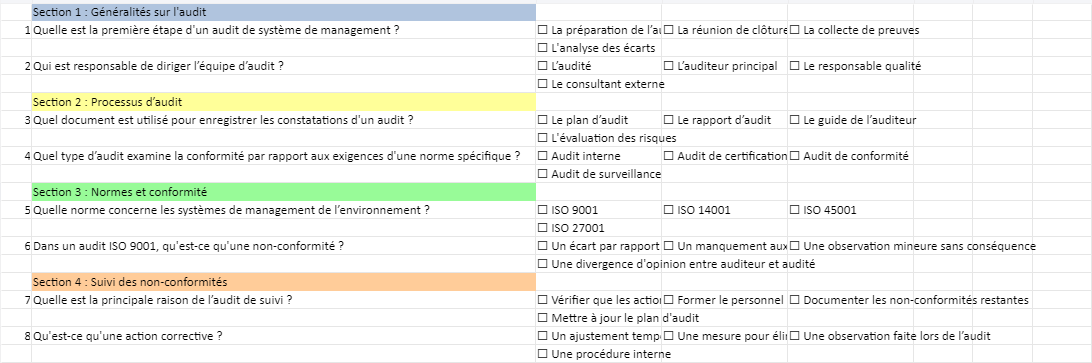

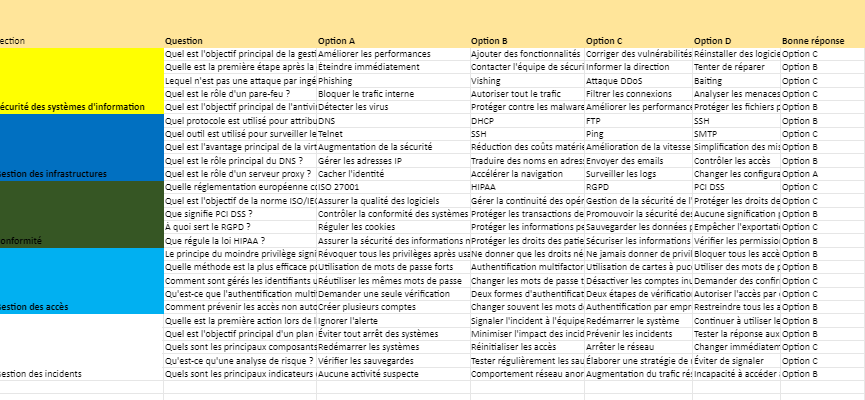

Voici un exemple de QCM d’audit interne informatique avec des couleurs pour rendre le questionnaire plus visuellement attractif.

QCM – Audit Interne Informatique

Nom : ______________

Date : ______________

1. Quelle est la fonction principale d’un audit interne informatique ?

☑️ A) Évaluer l’efficacité des systèmes de contrôle interne.

🟥 B) Corriger les erreurs dans les processus informatiques.

🟩 C) Améliorer la performance des équipes informatiques.

🟦 D) Assurer la conformité des logiciels installés.

2. Quelle norme internationale concerne la gestion de la sécurité de l’information ?

🟦 A) ISO 9001

🟥 B) ISO 27001

🟩 C) ISO 14001

🟨 D) ISO 45001

3. Quelle est l’une des principales préoccupations lors d’un audit de la sécurité réseau ?

🟩 A) Vérification des sauvegardes régulières.

🟥 B) Protection contre les intrusions externes.

🟦 C) Mise à jour des logiciels.

🟨 D) Optimisation des performances réseau.

4. Qu’est-ce que la gestion des risques IT implique ?

🟥 A) La documentation des incidents de sécurité.

🟦 B) L’identification, l’évaluation et la gestion des risques informatiques.

🟩 C) La mise en place d’un programme de formation pour les employés.

🟨 D) La surveillance du trafic réseau.

5. Dans un audit informatique, pourquoi est-il important de réaliser des tests d’intrusion ?

🟨 A) Pour améliorer la qualité du code source.

🟩 B) Pour évaluer la résilience des systèmes contre des attaques potentielles.

🟦 C) Pour identifier les vulnérabilités matérielles.

🟥 D) Pour assurer la conformité aux normes industrielles.

6. Quelle méthode est souvent utilisée pour améliorer la sécurité des mots de passe dans un système informatique ?

🟩 A) L’utilisation de l’authentification multi-facteurs (MFA).

🟥 B) La réduction de la complexité des mots de passe.

🟦 C) La sauvegarde automatique des mots de passe.

🟨 D) Le stockage des mots de passe en texte clair.

7. Quelle approche est la plus courante pour maintenir la continuité des activités après un sinistre informatique ?

🟦 A) Sauvegardes quotidiennes automatiques.

🟨 B) Plan de continuité des activités (PCA).

🟩 C) Systèmes de redondance complète.

🟥 D) Mise à jour des antivirus.

8. Lors de l’évaluation des processus informatiques d’une entreprise, quel cadre de référence est souvent utilisé ?

🟥 A) ITIL

🟦 B) COBIT

🟨 C) ISO 9001

🟩 D) PMP

Instructions : Cochez la case correspondant à la bonne réponse. Utilisez les couleurs comme repère visuel pour vous guider.

Ce modèle de QCM utilise des couleurs pour différencier les réponses, ce qui peut améliorer la lisibilité et l’engagement des participants.

Conclusion

Le QCM est un outil essentiel dans l’évaluation des compétences en audit interne informatique. Bien conçu, il permet non seulement de tester les connaissances des employés mais aussi d’identifier les points faibles dans le système de gouvernance informatique de l’entreprise. Utilisé de manière régulière et avec des révisions appropriées, il contribue à améliorer la sécurité, la conformité, et l’efficacité des systèmes d’information.

Pour les professionnels de l’audit interne, le développement d’une expertise dans la conception et la réponse à des QCM permet de renforcer la vigilance et l’aptitude à identifier les failles et opportunités d’amélioration des systèmes d’information.

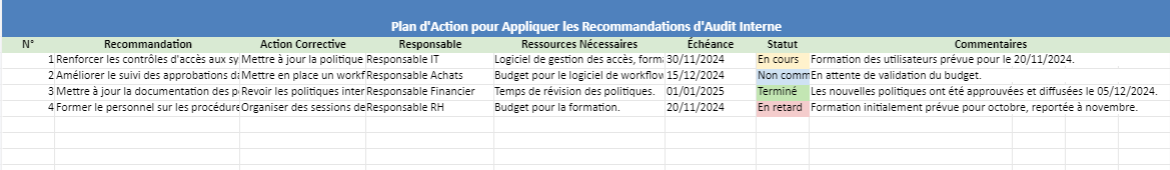

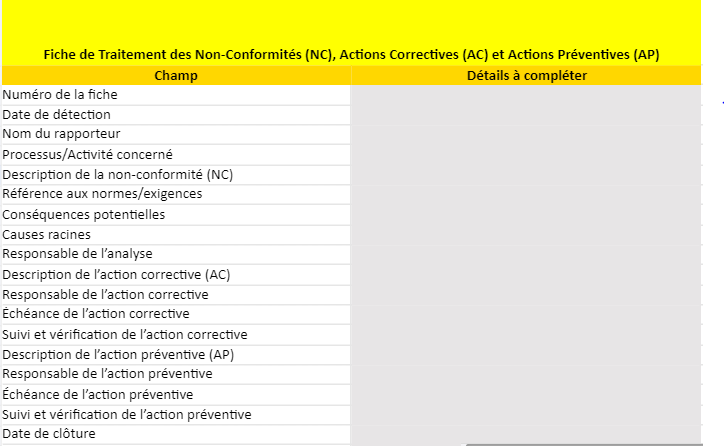

Modèle d’un Rapport d’Audit Vierge à Télécharger