Procédure de gestion des incidents informatiques PDF

Recommandés

Gérez les pannes, bugs, coupures réseau et alertes sécurité avec une procédure claire, structurée et opérationnelle. Ce guide vous propose un document PDF d’exemple (format pro, sections, matrice de priorités, SLA, RACI, KPI) à télécharger immédiatement pour l’adapter à votre organisation et standardiser le traitement des incidents.

Procédure de gestion des incidents informatiques en PDF

Transformer les imprévus numériques en situations maîtrisées

Dans chaque organisation, l’informatique est devenue aussi essentielle que l’électricité ou l’eau. On ne la remarque pas quand tout fonctionne… mais dès qu’un incident survient, toute l’activité peut ralentir, voire s’arrêter. Un écran figé, un logiciel qui refuse de s’ouvrir, un accès bloqué à une plateforme essentielle — ce sont de petites alertes qui, accumulées, créent du stress, de la perte de temps et parfois de la frustration.

Mettre en place une procédure de gestion des incidents informatiques, ce n’est pas ajouter de la complexité.

C’est installer un réflexe collectif de calme et d’efficacité.

C’est offrir à chacun la certitude que, même en cas de problème, il existe un chemin clair pour revenir à la normale.

Comprendre ce qu’est vraiment un incident informatique

Un incident informatique n’est pas forcément une panne spectaculaire. Il peut être discret, presque invisible, mais tout aussi perturbant.

Un simple ralentissement peut faire perdre des minutes précieuses. Une erreur répétée peut semer le doute. Un accès refusé peut bloquer un projet entier.

Un incident, c’est tout événement non prévu qui empêche ou dégrade l’usage normal des outils numériques.

Dans la vie quotidienne d’une entreprise, cela peut prendre plusieurs formes :

- un ordinateur qui ne démarre plus au début de la journée

- une application qui se ferme sans prévenir

- une connexion Internet instable en pleine visioconférence

- un e-mail suspect qui inquiète un collaborateur

- un mot de passe oublié à un moment critique

Reconnaître qu’il s’agit d’un incident est déjà une étape positive. Cela signifie que l’on ne cherche plus à “se débrouiller seul”, mais que l’on enclenche un mécanisme de résolution structuré.

Pourquoi une procédure change profondément l’expérience

Sans procédure, chaque problème devient une course contre la montre.

Avec une procédure, l’organisation gagne une sensation de stabilité.

Les effets sont visibles presque immédiatement :

- les interruptions de travail diminuent

- les utilisateurs se sentent écoutés et accompagnés

- les équipes IT travaillent avec méthode au lieu de subir l’urgence

- les incidents récurrents deviennent plus rares

- la confiance générale envers le numérique s’améliore

Une procédure bien conçue donne l’impression que l’entreprise “tient la barre” même quand la mer se trouble. Elle installe une culture de prévoyance plutôt que de réaction improvisée.

Prioriser pour mieux agir

Tous les incidents ne se ressemblent pas.

Certains gênent légèrement. D’autres bloquent totalement une activité.

La clé d’une gestion efficace réside dans deux questions simples :

Quel est l’impact réel ?

Quelle est l’urgence de la situation ?

Un ordinateur isolé en panne n’a pas le même poids qu’un serveur partagé inaccessible.

Un logiciel secondaire figé n’a pas le même effet qu’un outil de facturation bloqué.

Prioriser, ce n’est pas négliger.

C’est choisir intelligemment l’ordre d’action pour protéger l’ensemble de l’activité.

Cette logique réduit la pression, clarifie les décisions et rassure tout le monde.

Le processus : un fil conducteur rassurant

Une bonne gestion des incidents suit un chemin constant.

Ce n’est pas une rigidité, c’est un guide.

Il apporte de la clarté dans les moments où l’incertitude pourrait s’installer.

Détection – Quelqu’un remarque le problème.

Enregistrement – Un ticket est créé, rien n’est laissé au hasard.

Qualification – On comprend la nature et la priorité.

Résolution – Une action concrète est menée.

Clôture – L’utilisateur confirme que tout fonctionne.

Capitalisation – L’expérience est notée pour éviter la répétition.

Ce cycle transforme un incident en apprentissage.

Chaque difficulté devient une occasion d’amélioration.

La communication : l’ingrédient souvent sous-estimé

Un silence peut créer plus d’inquiétude qu’une panne.

À l’inverse, un simple message clair peut apaiser une situation tendue.

Dire : “Votre demande est bien prise en charge, voici le délai estimé”

peut suffire à transformer l’attente en confiance.

La communication humanise la technique.

Elle rappelle que derrière chaque écran se trouve une personne qui a besoin de continuer son travail sereinement.

Informer régulièrement, expliquer simplement, éviter le jargon…

ce sont de petits gestes qui ont un impact immense.

Les rôles : chacun sait où il se situe

Une procédure efficace fonctionne parce que les responsabilités sont visibles et assumées.

- L’utilisateur décrit le problème sans crainte d’être jugé

- Le support IT analyse et agit avec méthode

- Le responsable IT coordonne et arbitre

- La direction soutient les moyens et la vision globale

Quand les rôles sont clairs, l’énergie se concentre sur la solution plutôt que sur la recherche de responsables.

Mesurer pour progresser, pas pour contrôler

Les indicateurs ne sont pas là pour surveiller, mais pour comprendre.

Quelques repères simples suffisent :

- combien de temps dure la résolution moyenne

- à quelle fréquence les incidents reviennent

- le niveau de satisfaction des utilisateurs

- le respect des délais annoncés

Ces données deviennent des boussoles.

Elles montrent ce qui fonctionne et ce qui mérite d’être ajusté.

L’humain avant tout

Une procédure n’est pas qu’un schéma ou un tableau.

C’est avant tout une manière d’accompagner des personnes.

Un technicien patient, une voix rassurante au téléphone, une explication claire…

ces détails créent une expérience positive même dans un moment de blocage.

La technologie répare l’outil.

L’attention humaine répare la confiance.

En conclusion

Les incidents informatiques font partie de la vie numérique.

Chercher à les éliminer totalement est illusoire.

En revanche, apprendre à les gérer avec méthode et bienveillance change tout.

Une procédure de gestion des incidents apporte plus que des solutions techniques :

elle offre de la sérénité, de la cohérence et un sentiment de sécurité collective.

Elle transforme l’imprévu en opportunité d’amélioration,

la panne en apprentissage,

et l’informatique en partenaire fiable du quotidien professionnel.

Questions fréquentes sur la procédure de gestion des incidents informatiques

Réponses concrètes, orientées action, pour appliquer une procédure claire et traçable et s’appuyer sur un document PDF prêt à télécharger.

Ce que la procédure apporte

- Priorisation Impact x Urgence

- Traçabilité par ticket unique

- Délais cibles SLA

- RACI, KPI et capital encourageant la prévention

Pour un usage entreprise

- Support N1, N2, N3

- Escalade incident majeur

- Traitement sécurité SecOps

- Base de connaissances et retours d’expérience

Quelle différence entre incident et demande de service

Un incident correspond à une dégradation ou une interruption non planifiée d’un service informatique : panne, bug, coupure réseau, accès indisponible, suspicion sécurité. Une demande de service concerne une action planifiée : création de compte, ajout d’imprimante, installation standard, droit d’accès.

Repère simple : si l’activité est impactée maintenant, vous traitez en incident.

Quelles informations saisir dans un ticket pour gagner du temps

Un ticket complet accélère la qualification et réduit les allers-retours. Vous indiquez :

- service ou application impactée + localisation

- symptômes observés + message d’erreur

- heure de début + contexte juste avant l’incident

- nombre d’utilisateurs impactés

- niveau d’impact métier et contournement possible

Une capture d’écran ou un extrait de log fait souvent gagner une étape entière.

Comment déterminer la priorité P1 P2 P3 P4

La priorité se fixe en combinant Impact et Urgence. Plus l’activité est bloquée et plus le périmètre est large, plus la priorité monte.

Une suspicion de sécurité (phishing, compte compromis, malware) se traite immédiatement en priorité haute.

Quand escalader vers N2 N3 ou SecOps

- P1 ou impact multi-services

- incident récurrent sans solution durable

- problème critique applicatif, base de données, infrastructure

- suspicion phishing, malware, compte compromis

En cas de doute sécurité : vous isolez, vous documentez, vous escaladez. L’action reste maîtrisée.

Quels SLA définir pour rester réaliste

Un modèle simple, clair et crédible :

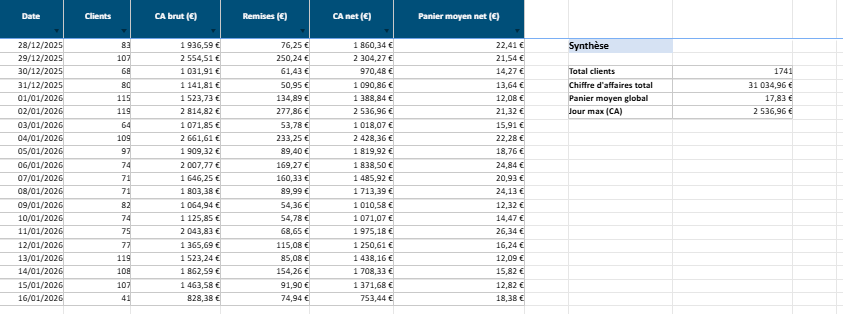

| Priorité | Prise en charge | Résolution cible |

|---|---|---|

| P1 | 15 min | 4 h |

| P2 | 1 h | 8 h |

| P3 | 4 h | 48 h |

| P4 | 1 j | 5 j |

Vous ajustez ensuite selon vos horaires, astreintes et services critiques.

Comment clôturer un incident proprement

La clôture devient solide quand elle repose sur une validation utilisateur et une trace claire de la solution.

- résumé du diagnostic

- actions réalisées

- solution appliquée ou contournement

- conseil préventif

- statut final validé

Quels KPI suivre pour améliorer le support

- MTTR : temps moyen de résolution

- taux de respect SLA

- taux de réouverture

- satisfaction post-clôture

- top causes récurrentes

Le meilleur indicateur reste celui qui déclenche une action concrète dès ce mois-ci.

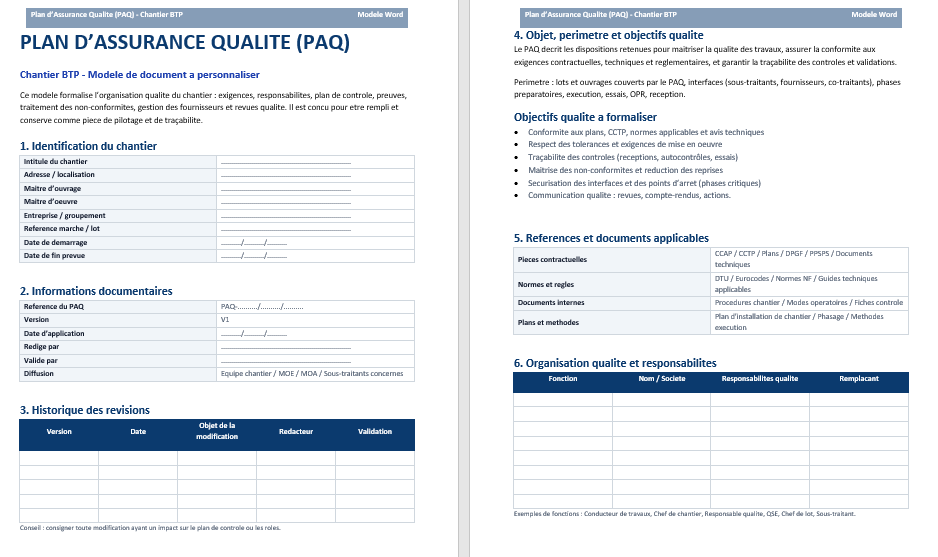

Modèle de procédure en PDF prêt à télécharger

Exemple complet : matrice de priorités, SLA, RACI, KPI et fiche ticket. Vous adaptez le document et vous standardisez immédiatement le traitement des incidents.

Aller plus loin avec deux articles essentiels

La procédure d’incidents devient plus puissante quand elle s’appuie sur une analyse des risques IT et une cartographie des processus. Ces deux contenus complètent naturellement votre document PDF.

Analyse des risques informatiques

Vous identifiez les scénarios qui peuvent déclencher un incident (panne, erreur humaine, cyberattaque), vous mesurez l’impact, puis vous définissez des mesures de prévention concrètes.

- Grille d’évaluation Impact × Probabilité

- Exemples concrets de risques IT

- Plan d’actions et priorisation

Cartographie des processus et audit interne

Vous visualisez clairement qui fait quoi, quand et comment. Résultat : les incidents se traitent plus vite, car les responsabilités, les escalades et les points de contrôle sont déjà lisibles.

- Modèle de cartographie + grille d’audit

- Points de contrôle, risques et preuves

- Alignement avec ISO 9001 (logique processus)

Procédure incidents en PDF

Modèle complet : matrice de priorités, SLA, RACI, KPI et fiche ticket, prêt à adapter.