Liste de contrôle du Désencombrement Numérique

Recommandés

Télécharger une Liste de contrôle du Désencombrement Numérique Excel 👇

Dans un monde où la technologie évolue à un rythme effréné, il est facile de se retrouver submergé par une quantité écrasante de données numériques. De la boîte de réception de votre e-mail aux fichiers stockés sur votre ordinateur, en passant par les applications sur votre téléphone, le désordre numérique peut rapidement devenir écrasant. Heureusement, avec une liste de contrôle appropriée, vous pouvez simplifier et organiser votre vie numérique de manière efficace.

Pourquoi le désencombrement numérique est-il important ?

Gagner en productivité

Lorsque vous passez moins de temps à rechercher des fichiers perdus ou à trier des e-mails non pertinents, vous libérez du temps pour vous concentrer sur des tâches importantes.

Protéger votre vie privée

En réduisant le nombre de données inutiles stockées en ligne, vous minimisez les risques de violation de votre vie privée.

Optimiser les performances de vos appareils

Un ordinateur ou un téléphone encombré de fichiers inutiles peut devenir lent et inefficace. Le désencombrement numérique peut aider à maintenir vos appareils en bon état de fonctionnement.

La liste de contrôle du désencombrement numérique

Étape 1 – Évaluer l’étendue du désordre

Avant de commencer à nettoyer, prenez le temps d’évaluer tous les aspects de votre vie numérique, y compris les e-mails, les fichiers sur votre ordinateur, les applications et les médias sociaux.

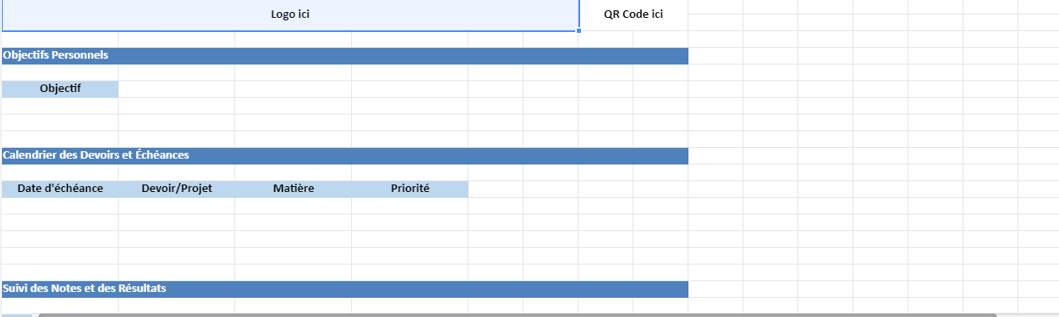

Étape 2 – Fixer des objectifs spécifiques

Identifiez ce que vous souhaitez accomplir avec votre désencombrement numérique. Que ce soit réduire le nombre de e-mails non lus, organiser vos fichiers dans des dossiers clairs ou supprimer les applications que vous n’utilisez plus, des objectifs clairs vous aideront à rester concentré.

Étape 3 – Développer un système de gestion

Une fois que vous avez identifié vos objectifs, élaborez un système de gestion pour maintenir l’ordre à l’avenir. Cela pourrait inclure l’utilisation de dossiers de fichiers cohérents, la mise en place de règles pour trier automatiquement les e-mails ou la planification de sessions régulières de désencombrement.

Étape 4 – Supprimer et trier

Commencez par trier vos données numériques en catégories telles que « important », « à conserver temporairement » et « à supprimer ». Ensuite, supprimez sans hésitation tout ce qui est superflu ou obsolète.

Étape 5 – Organiser et ranger

Organisez ce qui reste de manière logique et cohérente. Créez des dossiers clairs et des étiquettes descriptives pour vos fichiers, et assurez-vous que tout a sa place.

Étape 6 – Automatiser lorsque c’est possible

Utilisez des outils et des paramètres automatisés pour simplifier le processus de gestion de vos données numériques. Par exemple, configurez des filtres pour trier automatiquement vos e-mails entrants dans des dossiers spécifiques.

Étape 7 – Réévaluer régulièrement

Le désencombrement numérique est un processus continu. Prenez l’habitude de réévaluer régulièrement votre système et de supprimer ou réorganiser les éléments au besoin.

Politiques de Sécurité :

- [ ] Examiner et mettre à jour les politiques de sécurité, y compris les politiques de confidentialité, d’accès aux données et de gestion des mots de passe.

- [ ] S’assurer que les politiques sont conformes aux réglementations en vigueur et qu’elles sont communiquées à tous les employés.

Gestion des Accès :

- [ ] Évaluer les processus de gestion des accès et des droits d’utilisateur pour garantir que seuls les employés autorisés ont accès aux données sensibles.

- [ ] Vérifier la gestion des identités, y compris les processus de création, de modification et de suppression des comptes d’utilisateur.

Sécurité du Réseau :

- [ ] Évaluer la configuration du pare-feu, des systèmes de détection d’intrusion (IDS) et des systèmes de prévention d’intrusion (IPS) pour détecter et prévenir les tentatives d’intrusion.

- [ ] Vérifier les politiques de sécurité du réseau, y compris la segmentation du réseau et le contrôle des accès.

Cryptographie :

- [ ] Assurer que les données sensibles sont cryptées lorsqu’elles sont stockées, en transit et lorsqu’elles sont partagées avec des tiers.

- [ ] Vérifier l’utilisation de certificats SSL/TLS sur les sites Web et les applications pour garantir des communications sécurisées.

Gestion des Vulnérabilités :

- [ ] Effectuer des analyses de vulnérabilité régulières pour identifier les faiblesses du système et les corriger rapidement.

- [ ] Assurer la mise à jour régulière des logiciels et des systèmes pour se protéger contre les dernières menaces.

Gestion des Logs et de l’Audit :

- [ ] Mettre en place des systèmes de journalisation robustes pour enregistrer les activités système et utilisateur.

- [ ] Analyser régulièrement les journaux d’audit pour détecter les comportements suspects et les violations potentielles.

Formation et Sensibilisation à la Sécurité :

- [ ] Organiser des programmes de formation à la sécurité pour sensibiliser les employés aux meilleures pratiques de sécurité et aux risques associés.

- [ ] Effectuer des exercices de phishing simulés pour évaluer la sensibilisation à la sécurité et la préparation des employés.

Gestion des Fournisseurs et des Contrats :

- [ ] Examiner les politiques de sécurité des fournisseurs tiers et s’assurer qu’elles sont conformes aux normes de l’entreprise.

- [ ] Vérifier que les contrats avec les fournisseurs incluent des clauses de sécurité et des exigences de conformité.

Plan de Reprise d’Activité et de Continuité des Opérations :

- [ ] Évaluer la préparation de l’organisation à faire face à des incidents majeurs tels que des cyberattaques ou des pannes de système.

- [ ] Vérifier la sauvegarde régulière des données et la disponibilité des plans de reprise d’activité.

Tests d’Intrusion et Simulation d’Incidents :

- [ ] Effectuer des tests d’intrusion réguliers pour évaluer la résilience du réseau et des systèmes face aux attaques.

- [ ] Simuler des incidents de sécurité pour évaluer la capacité de l’organisation à détecter, à contenir et à répondre aux incidents.

Cette checklist peut être adaptée en fonction des besoins spécifiques de votre organisation et des réglementations applicables. Assurez-vous de l’utiliser comme guide pour mener à bien un audit de sécurité digitale complet et efficace.

Conclusion

Le désencombrement numérique peut sembler intimidant au début, mais en suivant une liste de contrôle claire et en étant cohérent, vous pouvez simplifier votre vie numérique et en récolter les nombreux avantages. En libérant de l’espace mental et en améliorant votre productivité, vous serez mieux équipé pour faire face aux défis du monde numérique en constante évolution.