Renforcez la Sécurité : Guide pour Créer une Stratégie de Mot de Passe via GPO et PSO

Recommandés

La sécurité des mots de passe constitue un maillon essentiel dans la protection des données d’une organisation. Créer une stratégie de mot de passe robuste est une étape cruciale pour renforcer la sécurité. Dans cet article, nous explorerons le processus de création d’une stratégie de mot de passe via les objets de stratégie de groupe (GPO) et les objets de stratégie de mot de passe (PSO) pour garantir des pratiques sécurisées au sein de votre réseau.

Les Mots de Passe et Leurs Enjeux :

Un mot de passe est un secret que vous utilisez pour accéder à un compte en ligne ou à un ordinateur. Il est essentiel de garder vos mots de passe sécurisés car ils protègent vos informations personnelles et vos données.

Les Politiques de Mot de Passe :

Les politiques de mot de passe sont comme des règles que vous devez suivre lorsque vous créez un mot de passe. Ces règles garantissent que votre mot de passe est suffisamment fort pour être difficile à deviner ou à craquer.

Les Objets de Stratégie de Groupe (GPO) :

Les GPO sont des outils utilisés principalement dans les réseaux d’entreprise pour contrôler la façon dont les ordinateurs et les utilisateurs se comportent. En ce qui concerne les mots de passe, les GPO permettent aux administrateurs informatiques de définir des règles de mot de passe pour tous les ordinateurs dans le réseau.

Par exemple, ils peuvent exiger que chaque utilisateur ait un mot de passe d’au moins huit caractères, contenant des lettres majuscules, des chiffres et des caractères spéciaux. Les GPO s’assurent que ces règles sont appliquées à tous les utilisateurs du réseau.

Les Objets de Stratégie de Mot de Passe (PSO) :

Maintenant, les PSO sont un peu plus avancés. Imaginez-les comme des règles de mot de passe spécifiques pour certains groupes d’utilisateurs ou même pour des utilisateurs individuels.

Par exemple, si vous travaillez dans une entreprise et que vous avez besoin d’un mot de passe très fort parce que vous avez accès à des informations très sensibles, les administrateurs peuvent créer un PSO spécial pour vous avec des règles de mot de passe très strictes.

En résumé, les GPO sont des règles de mot de passe générales pour tout le réseau, tandis que les PSO sont des règles de mot de passe spéciales pour des groupes ou des utilisateurs particuliers qui nécessitent un niveau de sécurité différent. Ces outils aident à rendre vos mots de passe plus forts et à protéger vos informations.

Pourquoi une Stratégie de Mot de Passe est-elle Importante ?

Prévention des Attaques :

- Une stratégie de mot de passe solide est une première ligne de défense contre les attaques de force brute et les tentatives d’intrusion.

Protection des Informations Sensibles :

- Des mots de passe robustes protègent les données sensibles de l’entreprise, réduisant ainsi le risque de fuites d’informations.

Conformité aux Normes de Sécurité :

- De nombreuses normes de sécurité et réglementations exigent des politiques de mot de passe strictes. La non-conformité peut entraîner des sanctions financières et une perte de réputation.

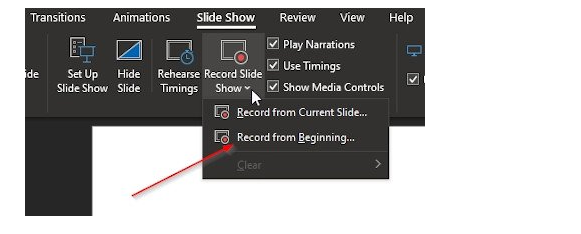

Étape 1 : Utilisation des Objets de Stratégie de Groupe (GPO) :

Ouverture de l’Éditeur de Stratégie de Groupe :

- Utilisez la commande

gpedit.mscdans la boîte de dialogue Exécuter pour ouvrir l’Éditeur de Stratégie de Groupe.

Navigation jusqu’à la Stratégie de Mot de Passe :

- Accédez à Configuration de l’ordinateur -> Paramètres Windows -> Paramètres de sécurité -> Stratégies de compte -> Stratégies de mot de passe.

Configuration des Paramètres de Mot de Passe :

- Modifiez des paramètres tels que la longueur minimale et la complexité requise. Veillez à définir des politiques conformes aux meilleures pratiques de sécurité.

Validation des Changements :

- Assurez-vous de valider les changements en exécutant la commande

gpupdate /forcedans l’invite de commandes.

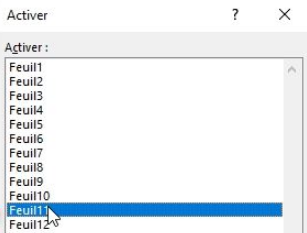

Étape 2 : Ajout d’Objets de Stratégie de Mot de Passe (PSO) :

Utilisation de PowerShell :

- Ouvrez PowerShell en tant qu’administrateur pour créer des objets de stratégie de mot de passe.

Importation du Module ADSync :

- Importez le module ADSync avec la commande

Import-Module ActiveDirectory.

Création d’une Stratégie de Mot de Passe :

- Utilisez la commande

New-ADFineGrainedPasswordPolicypour créer une nouvelle stratégie de mot de passe.

Affectation de la Stratégie aux Utilisateurs :

- Utilisez

Add-ADFineGrainedPasswordPolicySubjectpour affecter la nouvelle stratégie à des utilisateurs spécifiques ou à des groupes.

Conseils pour une Stratégie de Mot de Passe Efficace :

- Complexité et Longueur :

- Exigez des mots de passe complexes avec une combinaison de lettres, chiffres et caractères spéciaux, et définissez une longueur minimale.

- Expiration Régulière :

- Définissez une période d’expiration pour les mots de passe, obligeant les utilisateurs à les mettre à jour régulièrement.

- Historique des Mots de Passe :

- Configurez une politique interdisant la réutilisation fréquente des anciens mots de passe pour éviter la compromission.

- Suivi des Tentatives d’Échec :

- Activez le suivi des tentatives d’échec de connexion pour détecter et réagir aux éventuelles attaques.

Annexe : Configuration des Politiques de Mot de Passe avec PowerShell : GPO et PSO

Quelques commandes avec leur syntaxe pour travailler avec des politiques de mot de passe via les objets de stratégie de groupe (GPO) et les objets de stratégie de mot de passe (PSO) dans un environnement Windows, en utilisant PowerShell :

Objets de Stratégie de Groupe (GPO) :

- Pour ouvrir l’Éditeur de Stratégie de Groupe :

gpedit.msc- Pour naviguer vers la Stratégie de Mot de Passe :

Configuration de l’ordinateur -> Paramètres Windows -> Paramètres de sécurité -> Stratégies de compte -> Stratégies de mot de passe- Pour configurer des paramètres de mot de passe à l’intérieur d’une GPO :

gpedit.mscPuis naviguez jusqu’à la Stratégie de Mot de Passe comme indiqué ci-dessus.

Objets de Stratégie de Mot de Passe (PSO) :

- Pour ouvrir PowerShell en tant qu’administrateur :

Run as administrator- Pour importer le module ADSync (si nécessaire) :

Import-Module ActiveDirectory- Pour créer une nouvelle Stratégie de Mot de Passe (PSO) :

New-ADFineGrainedPasswordPolicy -Name "NomDeVotrePSO" -ComplexityEnabled $true -MinPasswordLength 8 -MinPasswordAge 1.00:00:00 -MaxPasswordAge 90.00:00:00Vous pouvez personnaliser les options comme le nom, la complexité, la longueur minimale, la durée minimale et maximale du mot de passe selon vos besoins.

- Pour attribuer cette stratégie à un utilisateur ou un groupe spécifique :

Add-ADFineGrainedPasswordPolicySubject -Identity "NomDeVotrePSO" -Subjects "Utilisateur1", "Groupe1"Remplacez « NomDeVotrePSO », « Utilisateur1 » et « Groupe1 » par les noms appropriés.

Ces commandes vous permettront de configurer des politiques de mot de passe robustes à l’aide des GPO et des PSO dans un environnement Windows. Assurez-vous d’avoir les droits d’administrateur appropriés pour exécuter ces commandes.

Étude de cas 1 : Renforcement de la Sécurité grâce à une Stratégie de Mot de Passe Robuste (Page 1)

L’entreprise XYZ avait initialement des politiques de mot de passe faibles, ce qui l’a rendue vulnérable aux attaques de force brute. Cela a entraîné la compromission de plusieurs comptes d’utilisateurs. Voyons comment elle a renforcé sa sécurité en mettant en place une stratégie de mot de passe robuste.

Problème :

Page 2 – Vulnérabilité aux attaques de force brute en raison de politiques de mot de passe faibles.

Solution :

Page 3 – Mise en place d’une stratégie de mot de passe robuste à l’aide des objets de stratégie de groupe (GPO).

Résultats :

Page 4 – Contre-attaque réussie des attaques de force brute grâce à des mots de passe plus complexes et à une période d’expiration.

Étude de cas 2 : Conformité aux Normes de Sécurité et Évitement de Sanctions (Page 5)

Une organisation du secteur de la santé stockait des informations médicales sensibles sans stratégie de mot de passe, mettant ainsi en péril sa conformité aux normes de sécurité et aux réglementations.

Problème :

Page 6 – Non-conformité aux normes de sécurité et risque de sanctions financières.

Solution :

Page 7 – Mise en place d’une stratégie de mot de passe rigoureuse avec les objets de stratégie de groupe (GPO) et les objets de stratégie de mot de passe (PSO).

Résultats :

Page 8 – Évitement des sanctions financières, renforcement de la réputation et protection des données médicales des patients.

Étude de cas 3 : Détection Précoce d’Attaques grâce au Suivi des Tentatives d’Échec (Page 9)

Introduction :

Une entreprise de services financiers a détecté une augmentation inhabituelle des échecs de connexion, ce qui a soulevé des inquiétudes quant à une possible tentative d’intrusion.

Problème :

Page 10 – Crainte d’une tentative d’intrusion non détectée.

Solution :

Page 11 – Activation du suivi des tentatives d’échec de connexion avec les objets de stratégie de groupe (GPO).

Résultats :

Page 12 – Détection précoce d’une attaque en cours, actions immédiates prises pour contrer les attaquants.

Conclusion :

En combinant les capacités des objets de stratégie de groupe et des objets de stratégie de mot de passe, vous pouvez créer une stratégie de mot de passe complète et adaptable à vos besoins spécifiques. Adoptez ces bonnes pratiques pour renforcer la sécurité de votre réseau et protéger vos informations sensibles contre les menaces potentielles.