Plan de Secours Informatique : Garantir la Continuité de Votre Entreprise

Recommandés

Cet article explore un modèle de plan de secours informatique.

Dans le monde numérique d’aujourd’hui, la gestion des données est essentielle pour le bon fonctionnement des entreprises. Cependant, les incidents imprévus tels que les pannes matérielles, les catastrophes naturelles, les cyberattaques ou les erreurs humaines peuvent perturber gravement les opérations. C’est pourquoi la mise en place d’un plan de secours informatique est cruciale pour garantir la continuité de votre entreprise. Dans cet article, nous allons explorer l’importance d’un tel plan et les étapes nécessaires pour le mettre en place.

I. Comprendre l’importance du plan de secours informatique

A. Minimisation des perturbations

L’une des raisons principales pour lesquelles un plan de secours informatique est indispensable est la minimisation des perturbations. En identifiant les risques potentiels, vous pouvez anticiper les éventuels problèmes et réduire considérablement les temps d’arrêt. Cela permet de garantir la continuité des opérations, d’éviter les pertes financières et de maintenir la satisfaction des clients.

B. Protection des données

La protection des données est une préoccupation majeure pour toute entreprise. Un plan de secours informatique permet de prévenir la perte de données critiques en mettant en place des procédures de sauvegarde efficaces. Cela permet également de respecter les réglementations en matière de protection des données, telles que le RGPD, et de préserver la réputation de l’entreprise en évitant les fuites de données embarrassantes.

C. Réponse aux menaces

Les menaces informatiques sont de plus en plus fréquentes, notamment les cyberattaques. Un plan de secours informatique vous aide à gérer ces situations de manière proactive. Vous pouvez prévoir des scénarios de catastrophes naturelles, comme les inondations ou les incendies, et élaborer des mesures pour les contrer. De plus, le plan permet d’éviter les interruptions dues aux erreurs humaines en établissant des procédures de récupération claires.

II. Étapes pour mettre en place un plan de secours informatique

A. Évaluation des besoins

La première étape dans la création d’un plan de secours informatique consiste à évaluer les besoins de votre entreprise. Identifiez les systèmes critiques, estimez les coûts potentiels des interruptions et définissez des objectifs de récupération clairs. Cette évaluation vous permettra de concevoir un plan adapté à votre entreprise et à ses spécificités.

B. Création d’une équipe de gestion de la continuité

Pour mettre en œuvre efficacement un plan de secours informatique, il est essentiel de nommer un responsable de la sécurité informatique. Cette personne sera chargée de superviser toutes les activités liées à la continuité informatique. Il est également important de former le personnel sur les procédures de secours et d’élaborer des plans d’urgence pour faire face à divers scénarios.

C. Sauvegarde des données

La sauvegarde des données est un pilier essentiel d’un plan de secours informatique. Mettez en place des sauvegardes régulières de toutes les données critiques de l’entreprise. Assurez-vous de stocker ces sauvegardes dans des lieux sécurisés, de préférence à l’extérieur de vos locaux, pour éviter toute perte en cas de sinistre. De plus, il est crucial de tester régulièrement la restauration des données pour vous assurer de leur intégrité.

D. Établissement de procédures de récupération

Définissez clairement les étapes de récupération dans votre plan. Élaborez des plans de continuité spécifiques pour chaque scénario potentiel, qu’il s’agisse d’une cyberattaque, d’une panne de serveur ou d’une catastrophe naturelle. Ces procédures détaillées vous aideront à réagir rapidement en cas d’incident, minimisant ainsi les perturbations pour votre entreprise.

E. Surveillance et mise à jour continue

La dernière étape dans la mise en place d’un plan de secours informatique est la surveillance et la mise à jour continues. Mettez en place des outils de surveillance en temps réel pour détecter les anomalies et les menaces potentielles. De plus, adaptez constamment votre plan en fonction des évolutions technologiques et des nouvelles menaces. Organisez des exercices de simulation réguliers pour vous assurer que votre équipe est préparée à réagir en cas de besoin.

III. Intégrer la culture de la continuité informatique

A. Sensibilisation des employés

Il est essentiel de sensibiliser l’ensemble du personnel à la sécurité informatique et à l’importance du plan de secours. Organisez des formations régulières pour les informer des risques potentiels et des procédures à suivre en cas d’incident. Encouragez la participation active de tous les employés, car ils jouent un rôle crucial dans la protection des données et la continuité des opérations.

B. Communication et coordination

Établissez des canaux de communication d’urgence efficaces pour que les membres de l’équipe puissent rapidement signaler les incidents. Coordonnez avec les prestataires de services externes, tels que les fournisseurs de cloud ou les entreprises de récupération de données, pour garantir une réponse rapide en cas de besoin. Collaborez étroitement avec les parties prenantes internes et externes pour assurer une coordination fluide en cas de crise.

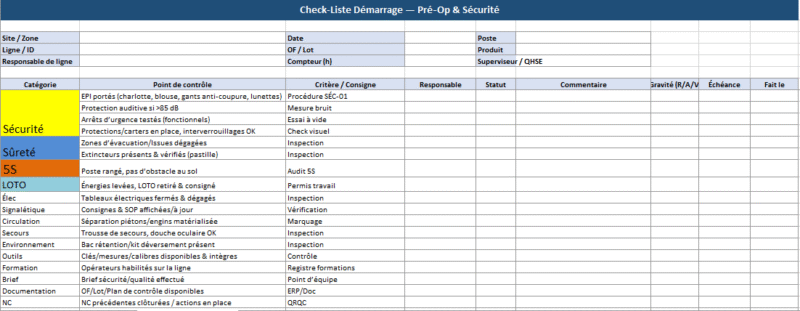

Un plan de secours informatique (PSI) est essentiel pour garantir la continuité des opérations en cas de perturbation majeure. Voici un modèle de plan de secours informatique comprenant les principales sections à inclure :

Modèle de Plan de Secours Informatique

I. Introduction

1.1 Objectif du Plan

- Définissez l’objectif global du plan de secours informatique.

1.2 Portée du Plan

- Précisez les systèmes, les données et les processus couverts par le plan.

1.3 Responsabilités

- Identifiez les personnes et les équipes responsables de la mise en œuvre du plan.

II. Évaluation des Risques

2.1 Identification des Risques

- Liste des menaces potentielles, telles que pannes matérielles, cyberattaques, catastrophes naturelles, etc.

2.2 Analyse de l’Impact

- Évaluez l’impact potentiel de chaque menace sur les opérations de l’entreprise.

2.3 Évaluation de la Vulnérabilité

- Identifiez les points faibles actuels dans votre infrastructure informatique.

III. Objectifs de Récupération

3.1 Temps d’Arrêt Acceptable (RTO)

- Définissez le délai maximal acceptable pour la reprise des opérations.

3.2 Point de Récupération (RPO)

- Précisez le niveau de perte de données tolérable en cas d’incident.

IV. Stratégies de Récupération

4.1 Sauvegardes

- Détaillez les procédures de sauvegarde pour les données critiques.

- Spécifiez la fréquence et les lieux de stockage des sauvegardes.

4.2 Plan de Continuité d’Activité (PCA)

- Élaborez des plans spécifiques pour chaque scénario de catastrophe.

- Incluez les étapes à suivre pour la récupération, les ressources nécessaires, et les responsabilités.

4.3 Ressources de Secours

- Identifiez les fournisseurs et les équipements de secours disponibles en cas de besoin.

V. Mise en Place du Plan

5.1 Activation du Plan

- Précisez les conditions d’activation du plan.

5.2 Communication

- Établissez un plan de communication pour informer les parties prenantes internes et externes.

5.3 Restauration des Systèmes

- Décrivez les étapes à suivre pour restaurer les systèmes et les données.

VI. Test et Maintenance

6.1 Exercices de Simulation

- Planifiez des exercices de simulation réguliers pour tester l’efficacité du plan.

6.2 Révision et Mise à Jour

- Prévoyez des révisions périodiques du plan pour refléter les changements dans l’environnement informatique.

VII. Formation du Personnel

7.1 Sensibilisation

- Formez le personnel à la sécurité informatique et aux procédures de secours.

7.2 Responsabilités

- Clarifiez les rôles et les responsabilités de chaque membre du personnel en cas d’incident.

VIII. Documentation

8.1 Documentation du Plan

- Rassemblez tous les documents liés au plan de secours informatique en un seul endroit.

8.2 Procédures d’Urgence

- Fournissez des instructions détaillées sur la façon d’agir en cas d’urgence.

IX. Références et Contacts

9.1 Liste de Contacts

- Incluez les coordonnées de toutes les personnes et organisations importantes à contacter en cas d’incident.

X. Approbation

10.1 Approbation du Plan

- Faites approuver le plan par la direction de l’entreprise.

Ce modèle de plan de secours informatique peut servir de base pour élaborer un plan adapté à votre entreprise. N’oubliez pas de personnaliser les détails en fonction de votre environnement informatique spécifique et de le mettre à jour régulièrement pour refléter les changements dans votre infrastructure et les nouvelles menaces.

Étude de Cas : Mise en Place d’un Plan de Secours Informatique pour l’Entreprise XYZ

Introduction :

L’entreprise XYZ, spécialisée dans la distribution de produits électroniques, a récemment décidé de mettre en place un plan de secours informatique (PSI) pour garantir la continuité de ses activités en cas d’incident majeur. Cette étude de cas explore les étapes clés de la mise en place du PSI de l’entreprise XYZ et les résultats obtenus.

I. Contexte de l’entreprise XYZ

L’entreprise XYZ compte 150 employés et possède un système informatique centralisé qui gère les opérations de commande, de logistique et de comptabilité. Elle est confrontée à divers risques, notamment les pannes de serveurs, les cyberattaques et les catastrophes naturelles.

II. Évaluation des Risques

Identification des Risques :

L’entreprise XYZ a identifié les principales menaces, notamment les pannes de serveurs, les attaques par ransomware et les coupures de courant prolongées.

Analyse de l’Impact :

L’équipe de gestion a évalué l’impact potentiel de ces menaces sur les opérations. Ils ont constaté que la perte de données critiques pendant une semaine entraînerait des pertes financières importantes et une détérioration de la réputation de l’entreprise.

Évaluation de la Vulnérabilité :

Une évaluation approfondie de l’infrastructure informatique a révélé des points faibles, notamment une sauvegarde insuffisante des données et une absence de plan de continuité d’activité.

III. Objectifs de Récupération

Temps d’Arrêt Acceptable (RTO) :

L’entreprise XYZ a fixé un RTO de 4 heures pour ses opérations essentielles, ce qui signifie que les systèmes doivent être rétablis dans ce délai.

Point de Récupération (RPO) :

Le RPO a été défini à 1 heure, ce qui signifie qu’en cas d’incident, l’entreprise ne peut se permettre de perdre que les données créées au cours de la dernière heure.

IV. Stratégies de Récupération

Sauvegardes :

Un système de sauvegarde automatisé a été mis en place pour sauvegarder toutes les données critiques toutes les heures. Les sauvegardes sont stockées sur des serveurs distants sécurisés.

Plan de Continuité d’Activité (PCA) :

L’entreprise XYZ a élaboré des plans de continuité d’activité spécifiques pour les principales menaces identifiées. Ils comprennent des procédures détaillées pour la restauration des systèmes et la réaffectation des ressources.

Ressources de Secours :

Des contrats avec des fournisseurs de services de secours ont été établis pour fournir des serveurs de secours en cas de besoin.

V. Mise en Place du Plan

Activation du Plan :

Le plan peut être activé par le responsable de la sécurité informatique en cas d’incident majeur.

Communication :

Un système de communication d’urgence a été établi pour informer le personnel et les parties prenantes externes en cas d’incident.

Restauration des Systèmes :

Des procédures détaillées de restauration des systèmes ont été élaborées, et des tests ont été effectués avec succès pour garantir leur efficacité.

VI. Test et Maintenance

Exercices de Simulation :

L’entreprise XYZ organise régulièrement des exercices de simulation pour s’assurer que le personnel est préparé à réagir en cas d’incident.

Révision et Mise à Jour :

Le plan de secours informatique est révisé et mis à jour chaque année pour tenir compte des changements technologiques et des nouvelles menaces.

VII. Formation du Personnel

Sensibilisation :

Le personnel de l’entreprise a été formé à la sécurité informatique et aux procédures de secours.

Responsabilités :

Les rôles et les responsabilités de chaque membre du personnel en cas d’incident ont été clarifiés.

VIII. Documentation

Documentation du Plan :

Tous les documents liés au plan de secours informatique sont conservés dans un dossier accessible à tout moment.

IX. Références et Contacts

Liste de Contacts :

Une liste de contacts essentiels, y compris les coordonnées des fournisseurs de services de secours, est disponible en cas d’incident.

X. Approbation

Approbation du Plan :

Le plan de secours informatique a été approuvé par la direction de l’entreprise XYZ.

Conclusion :

Grâce à la mise en place du plan de secours informatique, l’entreprise XYZ est mieux préparée à faire face à des incidents majeurs tout en minimisant les perturbations, en protégeant ses données et en préservant sa réputation. Cette étude de cas met en évidence l’importance d’un PSI pour garantir la continuité des opérations dans un monde informatique en constante évolution.

En synthèse 😉

Un plan de secours informatique est un élément essentiel de la gestion d’entreprise moderne. Il garantit que votre organisation peut faire face à toutes sortes d’incidents tout en minimisant les perturbations, protégeant vos données et préservant votre réputation. En suivant les étapes mentionnées ci-dessus et en intégrant la culture de la continuité informatique dans votre entreprise, vous serez mieux préparé à faire face aux défis futurs et à assurer la pérennité de votre activité. Ne laissez pas la sécurité informatique au hasard – planifiez dès aujourd’hui pour un avenir plus sûr.