Fiche de Retour d’Expérience Sécurité : Modèle Téléchargeable

Recommandés

Dans le monde complexe de la sécurité informatique, les retours d’expérience (REX) jouent un rôle crucial dans l’amélioration continue des pratiques et des stratégies. En tant qu’expert chroniqueur, je vous propose un guide complet pour la rédaction d’une fiche de retour d’expérience en sécurité, basée sur les meilleures pratiques et les méthodologies éprouvées.

Qu’est-ce qu’une Fiche de Retour d’Expérience Sécurité ?

Une fiche de retour d’expérience sécurité est un document structuré qui détaille les incidents de sécurité survenus au sein d’une organisation, les mesures prises pour y remédier, les leçons apprises et les recommandations pour prévenir des incidents similaires à l’avenir. Ce document est essentiel pour le partage de connaissances et l’amélioration continue des stratégies de sécurité.

Objectifs de la Fiche de Retour d’Expérience

- Identifier et analyser les incidents de sécurité : Comprendre les causes et les conséquences des incidents pour éviter leur récurrence.

- Partager les connaissances : Diffuser les leçons apprises au sein de l’organisation pour renforcer la culture de sécurité.

- Améliorer les processus : Affiner les procédures de sécurité en fonction des enseignements tirés des incidents passés.

Structure d’une Fiche de Retour d’Expérience Sécurité

Titre et Identification

- Titre de l’incident : Bref et descriptif.

- Date et heure : Moment précis de l’incident.

- Lieu : Emplacement physique ou virtuel où l’incident s’est produit.

- Responsable de la fiche : Nom et contact de la personne en charge de la rédaction.

Résumé de l’Incident

- Description : Détaillez l’incident en quelques phrases.

- Contexte : Expliquez les circonstances dans lesquelles l’incident s’est produit.

- Impact : Décrivez les conséquences sur l’organisation (financières, opérationnelles, réputationnelles).

Analyse de l’Incident

- Causes : Identifiez les causes racines de l’incident (techniques, humaines, organisationnelles).

- Détection : Comment l’incident a-t-il été détecté ? (outils, procédures, alertes).

- Réponse : Détaillez les mesures prises pour contenir et résoudre l’incident.

- Rétablissement : Actions entreprises pour rétablir le fonctionnement normal des systèmes affectés.

Leçons Apprises

- Points positifs : Ce qui a bien fonctionné lors de la gestion de l’incident.

- Points à améliorer : Ce qui aurait pu être mieux géré ou évité.

Recommandations

- Préventives : Mesures à mettre en place pour prévenir des incidents similaires.

- Curatives : Améliorations à apporter aux processus de détection et de réponse aux incidents.

Documentation et Références

- Logs et rapports : Joignez les logs pertinents, les rapports d’incidents et toute autre documentation utile.

- Normes et bonnes pratiques : Références aux standards de sécurité applicables (ISO, NIST, etc.).

Exemple de Fiche de Retour d’Expérience

Titre : Intrusion dans le Réseau Corporate

- Date et Heure : 12 juillet 2024, 14h30

- Lieu : Siège social, Paris

- Responsable de la fiche : Jean Dupont, Responsable Sécurité

Résumé de l’Incident

Le 12 juillet 2024, une intrusion a été détectée sur le réseau corporate de notre siège social. L’attaquant a exploité une vulnérabilité dans le système de gestion des accès pour accéder à des données sensibles.

Analyse de l’Incident

- Causes : Vulnérabilité non corrigée dans le système de gestion des accès.

- Détection : Alerte automatique via notre SIEM (Security Information and Event Management).

- Réponse : Contention immédiate de l’intrusion, isolation du réseau compromis.

- Rétablissement : Patch de la vulnérabilité, audit complet du système affecté.

Leçons Apprises

- Points positifs : Efficacité de la détection grâce au SIEM, réactivité de l’équipe de sécurité.

- Points à améliorer : Nécessité d’une meilleure gestion des correctifs de sécurité.

Recommandations

- Préventives : Mise à jour régulière des systèmes, renforcement de la surveillance réseau.

- Curatives : Formation continue des équipes sur la gestion des incidents.

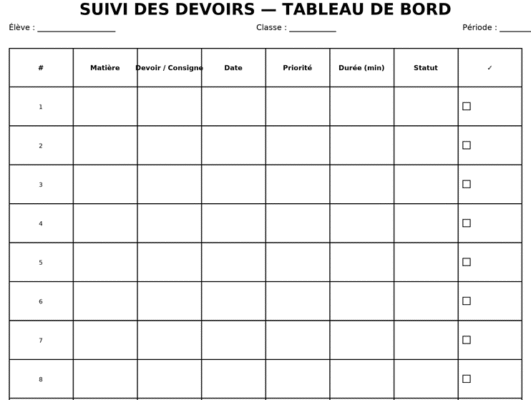

Modèle de Fiche de Retour d’Expérience Sécurité

1. Titre et Identification

- Titre de l’incident : _______________________________________________

- Date et Heure : __________________________________________________

- Lieu : __________________________________________________________

- Responsable de la fiche : _________________________________________

2. Résumé de l’Incident

- Description : _______________________________________________________

- Contexte : ________________________________________________________

- Impact : __________________________________________________________

3. Analyse de l’Incident

- Causes :

- Technique(s) : ___________________________________________________

- Humaine(s) : _____________________________________________________

- Organisationnelle(s) : _____________________________________________

- Détection :

- Méthode de détection : ____________________________________________

- Outils utilisés : ___________________________________________________

- Réponse :

- Actions prises pour contenir l’incident : ______________________________

- Temps de réaction : ______________________________________________

- Rétablissement :

- Mesures pour restaurer le fonctionnement normal : ___________________

- Durée du rétablissement : _________________________________________

4. Leçons Apprises

- Points positifs : ____________________________________________________

- Points à améliorer : _______________________________________________

5. Recommandations

- Préventives :

- Mesures à mettre en place : ________________________________________

- Améliorations proposées : _________________________________________

- Curatives :

- Procédures à renforcer : ___________________________________________

- Formations recommandées : _______________________________________

6. Documentation et Références

- Logs et rapports :

- Lien ou référence aux logs pertinents : _______________________________

- Rapports d’incidents : _____________________________________________

- Normes et bonnes pratiques :

- Références aux standards de sécurité (ISO, NIST, etc.) : ______________

Exemple de Fiche de Retour d’Expérience Sécurité

1. Titre et Identification

- Titre de l’incident : Intrusion dans le Réseau Corporate

- Date et Heure : 12 juillet 2024, 14h30

- Lieu : Siège social, Paris

- Responsable de la fiche : Jean Dupont, Responsable Sécurité

2. Résumé de l’Incident

- Description : Une intrusion a été détectée sur le réseau corporate, exploitant une vulnérabilité dans le système de gestion des accès.

- Contexte : L’incident s’est produit en milieu de journée alors que le trafic réseau était élevé.

- Impact : Accès non autorisé à des données sensibles, entraînant une potentielle fuite d’informations.

3. Analyse de l’Incident

- Causes :

- Technique(s) : Vulnérabilité non corrigée dans le système de gestion des accès.

- Humaine(s) : Négligence dans la mise à jour des correctifs de sécurité.

- Organisationnelle(s) : Absence de procédure de vérification régulière des mises à jour.

- Détection :

- Méthode de détection : Alerte automatique via notre SIEM.

- Outils utilisés : SIEM, IDS (Intrusion Detection System).

- Réponse :

- Actions prises pour contenir l’incident : Isolation immédiate du réseau compromis, analyse forensique.

- Temps de réaction : 15 minutes.

- Rétablissement :

- Mesures pour restaurer le fonctionnement normal : Patch de la vulnérabilité, audit complet du système.

- Durée du rétablissement : 3 heures.

4. Leçons Apprises

- Points positifs : Efficacité de la détection grâce au SIEM, réactivité de l’équipe de sécurité.

- Points à améliorer : Besoin d’une meilleure gestion des correctifs de sécurité, renforcer la formation des équipes.

5. Recommandations

- Préventives :

- Mesures à mettre en place : Mise à jour régulière des systèmes, audits de sécurité trimestriels.

- Améliorations proposées : Renforcement des politiques de gestion des correctifs.

- Curatives :

- Procédures à renforcer : Processus de réponse aux incidents.

- Formations recommandées : Ateliers de sensibilisation à la sécurité pour le personnel technique.

6. Documentation et Références

- Logs et rapports :

- Lien ou référence aux logs pertinents : Répertoire sécurisé interne.

- Rapports d’incidents : Rapport d’audit post-incident, documentation de l’analyse forensique.

- Normes et bonnes pratiques :

- Références aux standards de sécurité (ISO, NIST, etc.) : ISO/IEC 27001, NIST SP 800-61.

En utilisant ce modèle, les organisations peuvent systématiquement documenter et analyser les incidents de sécurité, permettant ainsi une amélioration continue de leurs pratiques et une résilience accrue face aux menaces futures.