Méthode Ebios RM – Modèle Excel

La méthode Ebios RM (Expression des Besoins et Identification des Objectifs de Sécurité – Risk Management) est un référentiel de bonnes pratiques en matière de gestion des risques liés à la sécurité de l’information. Conçue par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) en France, elle offre un cadre méthodologique structuré pour évaluer, traiter et surveiller les risques liés à la sécurité des systèmes d’information (SSI).

Historique et Objectifs

La méthode Ebios RM a été initiée par l’ANSSI en 2002 dans le but de fournir aux organisations un outil pragmatique et efficace pour gérer leurs risques en matière de sécurité de l’information. Son objectif principal est de permettre aux organisations de prendre des décisions éclairées concernant la sécurité de leurs systèmes d’information, en identifiant, évaluant et traitant les risques de manière systématique et méthodique.

Principes Fondamentaux

La méthode Ebios RM repose sur plusieurs principes fondamentaux :

1. Approche Structurée :

Elle propose une approche structurée et progressive pour la gestion des risques, en suivant des étapes claires et définies.

2. Participation des Parties Prenantes :

Elle encourage la participation active des parties prenantes tout au long du processus, favorisant ainsi une meilleure compréhension des enjeux et une prise de décision collective.

3. Adaptabilité :

Elle est conçue pour s’adapter à différents contextes organisationnels, quels que soient leur taille, leur secteur d’activité ou leur niveau de maturité en matière de sécurité de l’information.

4. Focus sur les Objectifs :

Elle met l’accent sur la définition et la préservation des objectifs de sécurité de l’information, plutôt que sur les seuls aspects techniques ou technologiques.

Processus Ebios RM

La méthode Ebios RM comprend les étapes suivantes :

1. Initialisation :

Cette phase consiste à définir le périmètre de l’étude, à identifier les parties prenantes et à fixer les objectifs du processus.

2. Expression des Besoins de Sécurité :

Il s’agit de recenser les besoins de sécurité en tenant compte des exigences légales, réglementaires et contractuelles, ainsi que des contraintes organisationnelles.

3. Identification des Menaces :

Cette étape vise à identifier les menaces potentielles qui pourraient compromettre la sécurité des systèmes d’information de l’organisation.

4. Estimation des Risques :

Elle consiste à évaluer la probabilité d’occurrence et l’impact des différentes menaces identifiées, afin de déterminer le niveau de risque associé à chacune d’elles.

5. Traitement des Risques :

Cette phase consiste à élaborer et mettre en œuvre des mesures de sécurité appropriées pour réduire, éliminer ou transférer les risques identifiés.

6. Suivi et Gestion des Risques :

Elle vise à assurer une surveillance continue des risques, à évaluer l’efficacité des mesures de sécurité mises en place et à ajuster si nécessaire.

Modèle Standard de la Méthode Ebios RM

1. Initialisation

Objectif : Définir le périmètre de l’étude, identifier les parties prenantes et fixer les objectifs du processus.

Activités :

- Déterminer le contexte et les objectifs de la démarche.

- Identifier les parties prenantes et définir leurs rôles et responsabilités.

- Définir le périmètre de l’étude et les systèmes d’information concernés.

Livrables :

- Document de cadrage du projet.

- Liste des parties prenantes et leurs responsabilités.

- Périmètre de l’étude défini.

2. Expression des Besoins de Sécurité

Objectif : Recenser les besoins de sécurité en tenant compte des exigences légales, réglementaires, contractuelles et des contraintes organisationnelles.

Activités :

- Identifier les besoins de sécurité des parties prenantes.

- Analyser les exigences légales, réglementaires et contractuelles applicables.

- Prendre en compte les contraintes organisationnelles (budgétaires, opérationnelles, etc.).

Livrables :

- Liste des besoins de sécurité recensés.

- Analyse des exigences légales, réglementaires et contractuelles.

- Identification des contraintes organisationnelles.

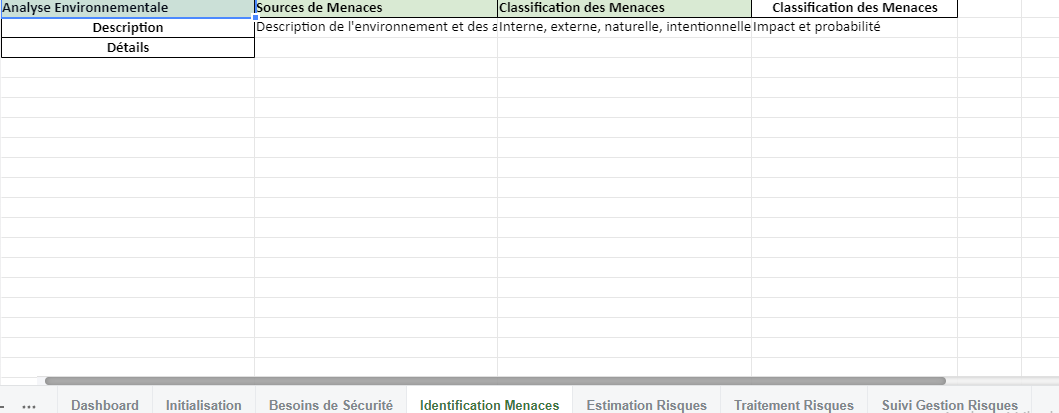

3. Identification des Menaces

Objectif : Identifier les menaces potentielles qui pourraient compromettre la sécurité des systèmes d’information de l’organisation.

Activités :

- Effectuer une analyse de l’environnement et des actifs informatiques.

- Identifier les différentes sources de menaces (internes, externes, naturelles, intentionnelles, etc.).

- Classifier les menaces en fonction de leur impact et de leur probabilité d’occurrence.

Livrables :

- Analyse de l’environnement et des actifs informatiques.

- Liste des sources de menaces identifiées.

- Classification des menaces selon leur impact et leur probabilité.

4. Estimation des Risques

Objectif : Évaluer la probabilité d’occurrence et l’impact des différentes menaces identifiées afin de déterminer le niveau de risque associé à chacune d’elles.

Activités :

- Évaluer la probabilité d’occurrence des menaces.

- Évaluer l’impact potentiel des menaces sur les actifs informatiques.

- Calculer le niveau de risque pour chaque menace en croisant la probabilité et l’impact.

Livrables :

- Estimation de la probabilité d’occurrence des menaces.

- Évaluation de l’impact des menaces sur les actifs informatiques.

- Matrice de risques avec les niveaux de risque associés.

5. Traitement des Risques

Objectif : Élaborer et mettre en œuvre des mesures de sécurité appropriées pour réduire, éliminer ou transférer les risques identifiés.

Activités :

- Proposer des mesures de traitement des risques pour chaque menace identifiée.

- Évaluer l’efficacité et la faisabilité de chaque mesure proposée.

- Sélectionner les mesures les plus appropriées et les intégrer dans un plan d’action.

Livrables :

- Proposition de mesures de traitement des risques.

- Évaluation de l’efficacité et de la faisabilité des mesures proposées.

- Plan d’action intégrant les mesures sélectionnées.

6. Suivi et Gestion des Risques

Objectif : Assurer une surveillance continue des risques, évaluer l’efficacité des mesures de sécurité mises en place et ajuster si nécessaire.

Activités :

- Mettre en place un système de suivi et de surveillance des risques.

- Surveiller régulièrement l’efficacité des mesures de sécurité mises en place.

- Réévaluer périodiquement les risques et les mesures de sécurité à la lumière des changements de contexte.

Livrables :

- Rapports de suivi des risques et de l’efficacité des mesures de sécurité.

- Mise à jour périodique du plan d’action en fonction des évolutions du contexte.

Ce modèle standard de la Méthode Ebios RM offre un cadre méthodologique complet pour la gestion des risques liés à la sécurité de l’information, en suivant des étapes claires et structurées.

Étude de Cas : Gestion des Risques avec la Méthode Ebios RM

Contexte

Une entreprise fictive, ABC Corp, opère dans le secteur de la finance et gère des données sensibles telles que les informations financières des clients. Soucieuse de renforcer sa sécurité informatique, ABC Corp décide d’appliquer la Méthode Ebios RM pour identifier, évaluer et traiter les risques liés à la sécurité de l’information.

1. Initialisation

ABC Corp démarre le processus en constituant une équipe de projet comprenant des représentants des départements informatique, juridique, RH et finances. Le périmètre de l’étude est défini comme tous les systèmes d’information impliqués dans le traitement des données financières des clients.

2. Expression des Besoins de Sécurité

L’équipe identifie les besoins de sécurité, notamment la nécessité de protéger les données financières des clients conformément aux lois et réglementations en vigueur. Les exigences légales telles que la conformité au RGPD sont également prises en compte, ainsi que les contraintes budgétaires et opérationnelles de l’entreprise.

3. Identification des Menaces

Une analyse approfondie de l’environnement informatique est effectuée, révélant des menaces potentielles telles que les attaques par phishing, les vulnérabilités logicielles et les accès non autorisés aux données financières des clients.

4. Estimation des Risques

Chaque menace est évaluée en termes de probabilité d’occurrence et d’impact sur les activités de l’entreprise. Par exemple, une attaque par phishing a une probabilité élevée d’occurrence et un impact significatif sur la confidentialité des données des clients.

5. Traitement des Risques

ABC Corp développe un plan d’action pour traiter les risques identifiés. Cela comprend la mise en place de mesures telles que l’amélioration de la sensibilisation à la sécurité, la mise à jour des logiciels pour corriger les vulnérabilités connues et la mise en place de contrôles d’accès stricts aux données sensibles.

6. Suivi et Gestion des Risques

Un système de suivi des risques est mis en place pour surveiller régulièrement l’efficacité des mesures de sécurité mises en œuvre. Des audits de sécurité sont également planifiés à intervalles réguliers pour évaluer la conformité aux politiques de sécurité et identifier les éventuelles lacunes.

Résultats

Grâce à l’application de la Méthode Ebios RM, ABC Corp a pu identifier les risques critiques pour la sécurité de ses données financières et mettre en place des mesures efficaces pour les traiter. L’entreprise bénéficie désormais d’une meilleure protection contre les cybermenaces, renforçant ainsi la confiance de ses clients et sa conformité aux réglementations en matière de protection des données.

Modèle pour l’Étude de Cas : Gestion des Risques avec la Méthode Ebios RM

1. Initialisation

Objectif :

Définir le périmètre de l’étude, identifier les parties prenantes et fixer les objectifs du processus.

Activités :

- Constituer une équipe de projet multidisciplinaire.

- Définir le périmètre de l’étude et les systèmes d’information concernés.

- Identifier les objectifs de la démarche et les attentes des parties prenantes.

Livrables :

- Liste des membres de l’équipe de projet et leurs rôles.

- Périmètre de l’étude défini.

- Objectifs de la démarche identifiés.

2. Expression des Besoins de Sécurité

Objectif :

Recenser les besoins de sécurité en tenant compte des exigences légales, réglementaires, contractuelles et des contraintes organisationnelles.

Activités :

- Identifier les besoins de sécurité des parties prenantes.

- Analyser les exigences légales, réglementaires et contractuelles applicables.

- Prendre en compte les contraintes budgétaires, opérationnelles et autres de l’organisation.

Livrables :

- Liste des besoins de sécurité recensés.

- Analyse des exigences légales, réglementaires et contractuelles.

- Identification des contraintes organisationnelles.

3. Identification des Menaces

Objectif :

Identifier les menaces potentielles qui pourraient compromettre la sécurité des systèmes d’information de l’organisation.

Activités :

- Analyser l’environnement informatique et les actifs concernés.

- Identifier les différentes sources de menaces (internes, externes, naturelles, intentionnelles, etc.).

- Classer les menaces en fonction de leur impact et de leur probabilité d’occurrence.

Livrables :

- Analyse de l’environnement informatique et des actifs.

- Liste des sources de menaces identifiées.

- Classification des menaces selon leur impact et leur probabilité.

4. Estimation des Risques

Objectif :

Évaluer la probabilité d’occurrence et l’impact des différentes menaces identifiées afin de déterminer le niveau de risque associé à chacune d’elles.

Activités :

- Évaluer la probabilité d’occurrence des menaces.

- Évaluer l’impact potentiel des menaces sur les activités de l’organisation.

- Calculer le niveau de risque pour chaque menace en croisant la probabilité et l’impact.

Livrables :

- Estimation de la probabilité d’occurrence des menaces.

- Évaluation de l’impact des menaces sur les activités de l’organisation.

- Matrice de risques avec les niveaux de risque associés.

5. Traitement des Risques

Objectif :

Élaborer et mettre en œuvre des mesures de sécurité appropriées pour réduire, éliminer ou transférer les risques identifiés.

Activités :

- Proposer des mesures de traitement des risques pour chaque menace identifiée.

- Évaluer l’efficacité et la faisabilité de chaque mesure proposée.

- Sélectionner les mesures les plus appropriées et les intégrer dans un plan d’action.

Livrables :

- Proposition de mesures de traitement des risques.

- Évaluation de l’efficacité et de la faisabilité des mesures proposées.

- Plan d’action intégrant les mesures sélectionnées.

6. Suivi et Gestion des Risques

Objectif :

Assurer une surveillance continue des risques, évaluer l’efficacité des mesures de sécurité mises en place et ajuster si nécessaire.

Activités :

- Mettre en place un système de suivi et de surveillance des risques.

- Surveiller régulièrement l’efficacité des mesures de sécurité mises en place.

- Réévaluer périodiquement les risques et les mesures de sécurité à la lumière des changements de contexte.

Livrables :

- Rapports de suivi des risques et de l’efficacité des mesures de sécurité.

- Mise à jour périodique du plan d’action en fonction des évolutions du contexte.

Ce modèle structuré basé sur la Méthode Ebios RM offre une approche méthodique et cohérente pour la gestion des risques liés à la sécurité de l’information dans le cadre de l’étude de cas de l’entreprise ABC Corp.

Pour ajouter une idée innovante et unique à ce modèle Excel de la Méthode Ebios RM, nous pourrions intégrer une fonctionnalité de “Tableau de Bord Dynamique Interactif”. Ce tableau de bord permettrait non seulement de visualiser l’état actuel des risques, des menaces, et des mesures de traitement, mais offrirait également la possibilité d’interagir avec les données pour une analyse plus approfondie. Voici comment nous pourrions l’implémenter :

Idée : Tableau de Bord Dynamique Interactif

Fonctionnalités Clés :

- Filtres Dynamiques : Permettre aux utilisateurs de filtrer les données affichées en fonction de différents critères, tels que le niveau de risque, le type de menace, le statut des actions de traitement, etc. Cela rendrait l’analyse des risques plus flexible et personnalisable.

- Graphiques Interactifs : Intégrer des graphiques interactifs, tels que des diagrammes à barres, des camemberts, et des heatmaps pour visualiser les niveaux de risque, la distribution des menaces, et l’efficacité des mesures de traitement. Les utilisateurs pourraient cliquer sur des éléments spécifiques dans un graphique pour afficher des détails supplémentaires ou explorer les données sous-jacentes.

- Tableaux de Bord Personnalisables : Offrir la possibilité de personnaliser le tableau de bord en sélectionnant quels widgets ou graphiques afficher, selon les préférences de l’utilisateur ou les besoins spécifiques de l’analyse.

- Alertes et Notifications : Configurer des alertes basées sur des seuils spécifiques (par exemple, un niveau de risque élevé) pour notifier les utilisateurs d’une nécessité d’action ou d’une réévaluation. Ces alertes pourraient être visualisées directement dans le tableau de bord ou envoyées par email.

- Historique et Evolution des Risques : Inclure une fonctionnalité permettant de visualiser l’évolution des risques dans le temps, à travers des graphiques linéaires ou des timelines. Cela aiderait à comprendre comment les risques et leur gestion évoluent, facilitant ainsi la prise de décision stratégique.

Mise en Œuvre Technique :

Pour intégrer ce tableau de bord dynamique interactif, il serait nécessaire d’utiliser des fonctionnalités avancées d’Excel telles que Power Query pour importer et traiter les données, Power Pivot pour gérer des modèles de données complexes, et Power BI intégré pour la création de visualisations interactives. La combinaison de ces outils permettrait de créer un environnement riche et interactif directement dans le fichier Excel.

Cette innovation transformerait le modèle Excel en un outil de gestion des risques beaucoup plus puissant et interactif, rendant l’analyse des risques à la fois plus intuitive et plus profonde.