Audit SI : Un Examen Approfondi de la Vitalité Numérique

Recommandés

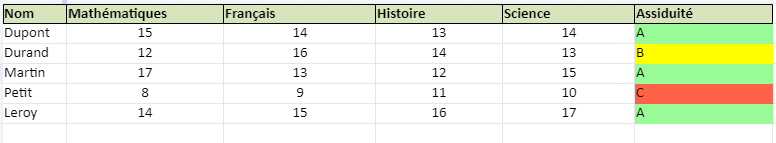

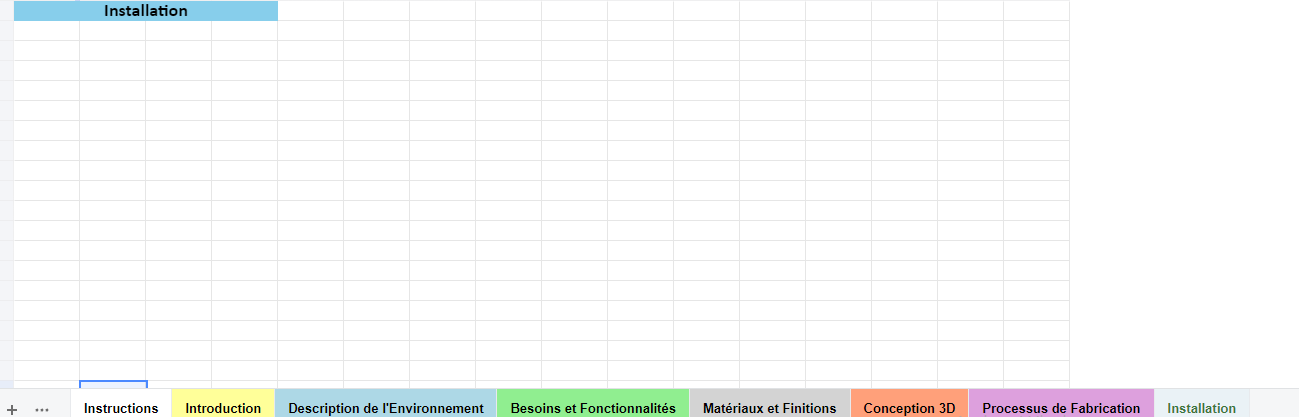

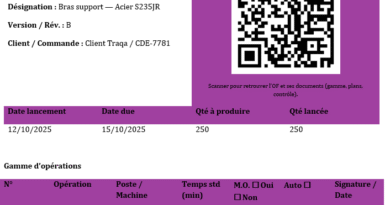

Télécharger un modèle de rapport audit SI dans Excel 👇

Dans un monde où la technologie joue un rôle prépondérant dans la plupart des organisations, la gestion efficace du Système d’Information (SI) est cruciale pour assurer le bon fonctionnement et la sécurité des opérations. L’audit du SI est une . Cet article explore en détail le processus d’audit du SI, ses objectifs, ses méthodes, ainsi que son importance pour les entreprises modernes.

Comprendre l’Audit du SI

L’audit du SI est une évaluation systématique et indépendante des processus, des politiques, des contrôles et des infrastructures informatiques d’une organisation. Son objectif principal est d’identifier les forces et les faiblesses du système informatique afin de garantir sa fiabilité, sa disponibilité, sa confidentialité et son intégrité. Cela inclut souvent l’examen des réseaux, des serveurs, des bases de données, des applications, des politiques de sécurité et de conformité, ainsi que des processus de gestion des risques.

Objectifs de l’Audit du SI

- Évaluation de la Sécurité : Identifier les failles de sécurité potentielles et évaluer l’efficacité des mesures de protection mises en place pour prévenir les cyberattaques et les violations de données.

- Conformité Réglementaire : Vérifier si le système informatique est conforme aux lois, aux réglementations et aux normes sectorielles en matière de confidentialité des données, de protection des consommateurs et de gestion des risques.

- Optimisation des Ressources : Examiner l’efficacité des processus et des technologies existants pour identifier les possibilités d’optimisation des ressources et des coûts.

- Gestion des Risques : Évaluer les risques potentiels liés aux activités informatiques et recommander des mesures d’atténuation pour protéger l’organisation contre les menaces internes et externes.

- Amélioration Continue : Fournir des recommandations pour améliorer la performance, la sécurité et la conformité du SI, ainsi que pour renforcer les contrôles internes et les pratiques de gouvernance.

Méthodes d’Audit du SI

- Examen des Documents : Analyse des politiques, des procédures, des contrats, des rapports d’incident et d’autres documents pertinents pour comprendre l’environnement informatique de l’organisation.

- Évaluation des Contrôles : Vérification des contrôles de sécurité et des mécanismes de protection mis en place pour prévenir les accès non autorisés, les fuites de données et d’autres incidents de sécurité.

- Tests d’Intrusion : Utilisation d’outils et de techniques d’intrusion pour évaluer la résistance du système aux attaques externes et internes.

- Analyse des Vulnérabilités : Identification et évaluation des vulnérabilités potentielles dans les réseaux, les systèmes d’exploitation, les applications et les configurations.

- Entretiens et Observations : Discussion avec le personnel informatique, les gestionnaires et les utilisateurs finaux pour comprendre les processus opérationnels, les préoccupations de sécurité et les besoins en matière de technologie.

Importance de l’Audit du SI

- Gestion des Risques : L’audit du SI permet d’identifier et de gérer les risques liés aux activités informatiques, ce qui aide à protéger l’organisation contre les pertes financières, les dommages à la réputation et les interruptions des opérations.

- Conformité et Responsabilité : En garantissant la conformité aux réglementations et aux normes de l’industrie, l’audit du SI aide les entreprises à éviter les amendes, les sanctions réglementaires et les litiges.

- Sécurité des Données : En identifiant les failles de sécurité et en recommandant des mesures correctives, l’audit du SI contribue à protéger les données sensibles de l’entreprise et à prévenir les violations de confidentialité.

- Optimisation des Ressources : En identifiant les inefficacités et les possibilités d’amélioration, l’audit du SI permet aux entreprises d’optimiser l’utilisation de leurs ressources informatiques et de réduire les coûts opérationnels.

- Confiance des Parties Prenantes : En démontrant l’engagement envers la transparence, la gouvernance et la sécurité, l’audit du SI renforce la confiance des clients, des partenaires commerciaux et des investisseurs dans l’organisation.

Voici un modèle simplifié d’un audit du Système d’Information (SI). Ce modèle peut être adapté en fonction des besoins spécifiques de l’organisation auditée :

Modèle d’Audit du Système d’Information

I. Introduction

- Contexte de l’audit

- Objectifs de l’audit

- Périmètre de l’audit

- Méthodologie utilisée

II. Vue d’ensemble du Système d’Information

- Description générale du SI

- Structure organisationnelle

- Principales composantes du SI (réseaux, serveurs, applications, bases de données, etc.)

- Schéma d’architecture du SI

III. Analyse des Risques et de la Sécurité

- Évaluation des contrôles de sécurité existants

- Politiques de sécurité

- Gestion des identités et des accès

- Sécurité des réseaux

- Sécurité des applications

- Gestion des vulnérabilités

- Identification des risques potentiels

- Menaces internes et externes

- Vulnérabilités du SI

- Impacts potentiels des risques identifiés

- Recommandations pour améliorer la sécurité du SI

- Mise en œuvre de nouveaux contrôles de sécurité

- Renforcement des politiques et des procédures de sécurité

- Sensibilisation à la sécurité pour le personnel

IV. Conformité et Gouvernance

- Conformité aux normes et réglementations

- Conformité légale (GDPR, HIPAA, etc.)

- Conformité sectorielle (PCI DSS, ISO 27001, etc.)

- Gouvernance du SI

- Structure de gouvernance actuelle

- Mécanismes de contrôle interne

- Recommandations pour renforcer la gouvernance du SI

V. Infrastructure et Technologies

- Évaluation de l’infrastructure informatique

- État des serveurs, des réseaux et des équipements informatiques

- Performance et disponibilité des systèmes

- Évaluation des technologies utilisées

- Applications métier

- Outils de sécurité

- Outils de surveillance et de gestion du SI

VI. Gestion des Incidents et Continuité des Activités

- Évaluation des processus de gestion des incidents

- Détection, réponse et récupération des incidents de sécurité

- Gestion des problèmes et des changements

- Plan de continuité des activités (PCA) et plan de reprise d’activité (PRA)

- Analyse des plans existants

- Recommandations pour améliorer la résilience du SI

VII. Conclusion et Recommandations

- Synthèse des constats de l’audit

- Recommandations prioritaires pour améliorer la sécurité, la conformité et l’efficacité du SI

- Plan d’action pour la mise en œuvre des recommandations

Ce modèle peut être adapté en fonction des spécificités de l’organisation auditée, de ses objectifs, de sa taille et de son secteur d’activité. Il est important de noter que la réalisation d’un audit du SI nécessite l’expertise d’auditeurs qualifiés et la collaboration étroite avec les parties prenantes de l’organisation.

En conclusion 😉

L’audit du SI est un processus essentiel pour garantir la santé et la sécurité du système informatique d’une organisation. En évaluant la conformité, la sécurité et l’efficacité opérationnelle, cet examen approfondi permet aux entreprises de gérer les risques, de se conformer aux réglementations et de maintenir la confiance des parties prenantes. En investissant dans l’audit du SI, les entreprises peuvent renforcer leur résilience face aux menaces numériques et promouvoir une culture de sécurité informatique robuste.