Veille Technologique en Cybersécurité : Modèle Excel

Recommandés

La cybersécurité n’est plus une simple option pour les entreprises modernes, mais une nécessité stratégique. Avec la sophistication croissante des cybermenaces et l’augmentation des attaques ciblées, les organisations doivent non seulement renforcer leurs défenses mais aussi adopter une approche proactive de veille technologique. Cette démarche permet de surveiller, anticiper et réagir efficacement aux nouvelles menaces. Cet article explore les tendances actuelles et les meilleures pratiques en matière de veille technologique dans le domaine de la cybersécurité.

L’évolution des menaces cybernétiques

Les cybermenaces ont évolué de manière spectaculaire au cours des dernières années. Les attaques sont devenues plus sophistiquées, ciblées et destructrices. Les ransomwares, les attaques par déni de service distribué (DDoS) et les attaques de la chaîne d’approvisionnement sont devenus monnaie courante. Le rapport de l’Agence nationale de la sécurité des systèmes d’information (ANSSI) pour 2023 révèle une augmentation de 45 % des incidents de sécurité par rapport à l’année précédente. Cette tendance alarmante souligne la nécessité d’une vigilance constante et d’une mise à jour continue des stratégies de défense.

La veille technologique : un outil indispensable

La veille technologique en cybersécurité consiste à surveiller de manière systématique les évolutions technologiques, les nouvelles menaces et les vulnérabilités potentielles. Cette approche permet aux entreprises de rester à jour avec les dernières tendances et de prendre des décisions éclairées pour protéger leurs actifs numériques. Plusieurs outils et méthodes sont utilisés pour cette veille, notamment :

- Les plateformes de threat intelligence : Ces outils collectent et analysent des données provenant de diverses sources pour identifier les menaces émergentes. Ils permettent aux équipes de sécurité de réagir rapidement et de prévenir les attaques avant qu’elles ne causent des dommages.

- Les réseaux de capteurs : En déployant des capteurs dans l’infrastructure réseau, les entreprises peuvent détecter les activités suspectes et les anomalies en temps réel.

- Les rapports de sécurité et les bulletins d’information : De nombreuses organisations publient régulièrement des rapports détaillés sur les nouvelles vulnérabilités et les tendances en matière de cybersécurité. Ces documents sont essentiels pour maintenir une veille technologique efficace.

Les tendances actuelles en cybersécurité

La cybersécurité est un domaine en constante évolution, et plusieurs tendances émergent :

- L’intelligence artificielle et le machine learning : Ces technologies sont de plus en plus utilisées pour détecter et prévenir les cyberattaques. Les algorithmes d’apprentissage automatique peuvent analyser d’énormes quantités de données pour identifier des modèles de comportement anormaux et prédire les menaces.

- La sécurité des objets connectés (IoT) : Avec l’augmentation exponentielle des dispositifs IoT, la sécurité de ces appareils est devenue une priorité. La vulnérabilité des objets connectés peut servir de porte d’entrée aux cybercriminels.

- La cyberrésilience : Au-delà de la prévention, les entreprises mettent de plus en plus l’accent sur leur capacité à se remettre rapidement d’une cyberattaque. Cela inclut la mise en place de plans de reprise après sinistre et de continuité des activités.

Les défis de la veille technologique

Malgré son importance, la veille technologique en cybersécurité présente plusieurs défis. L’un des principaux obstacles est la surabondance d’informations. Les équipes de sécurité doivent trier des volumes massifs de données pour identifier les informations pertinentes. De plus, la rapidité d’évolution des menaces nécessite une mise à jour constante des compétences et des connaissances.

Conclusion

Dans un environnement où les cybermenaces sont omniprésentes et en constante évolution, la veille technologique en cybersécurité est cruciale. Elle permet aux entreprises d’anticiper les menaces, d’adapter leurs stratégies de défense et de maintenir une longueur d’avance sur les cybercriminels. Investir dans des outils et des compétences de veille technologique n’est plus une option, mais une obligation pour assurer la sécurité et la résilience des infrastructures numériques.

En adoptant une approche proactive et en se tenant informées des dernières tendances et technologies, les entreprises peuvent non seulement protéger leurs actifs, mais aussi gagner en confiance et en crédibilité auprès de leurs clients et partenaires. La cybersécurité est un voyage continu, et la veille technologique en est le guide indispensable.

Pour plus d’informations sur la cybersécurité et les meilleures pratiques de veille technologique, consultez nos autres articles et ressources disponibles sur notre site web.

💡 Fichier Excel de Veille Technologique en Cybersécurité

1. Descriptif du Fichier

Le fichier Excel « Veille Technologique en Cybersécurité » est un outil conçu pour suivre et analyser les différentes facettes de la cybersécurité dans une organisation. Il est structuré en plusieurs feuilles, chacune ayant une fonction spécifique pour organiser et présenter les informations critiques. Voici une vue d’ensemble des différentes feuilles :

- Tableau de bord : Vue d’ensemble des principaux indicateurs de sécurité.

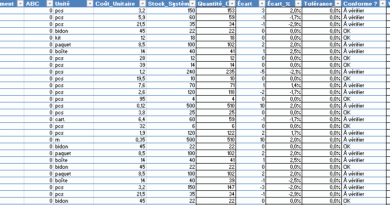

- Vulnérabilités : Liste des vulnérabilités connues avec leur description, impact, et actions correctives.

- Mises à jour : Suivi des mises à jour logicielles et des correctifs appliqués.

- Incidents : Documentation des incidents de cybersécurité, leurs impacts, et les réponses apportées.

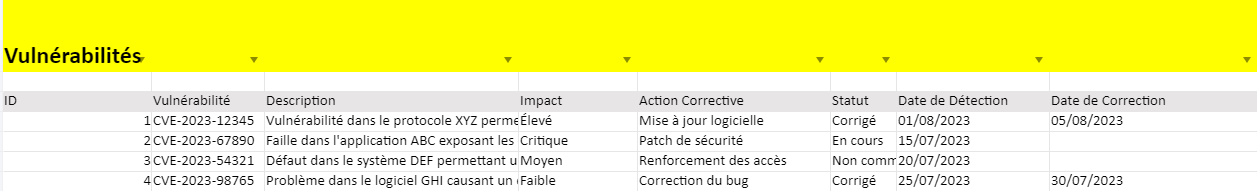

- Tendances et Analyses : Analyses des tendances actuelles et des prévisions futures en matière de cybersécurité.

2. Guide d’Utilisation

a. Accès et Navigation

- Téléchargement : Téléchargez le fichier à partir du lien fourni.

- Ouverture : Ouvrez le fichier avec Microsoft Excel ou tout autre logiciel compatible.

b. Utilisation de la Feuille « Tableau de bord »

- Vue d’ensemble : Cette feuille donne un aperçu rapide des indicateurs clés de la cybersécurité.

- Liens hypertexte : Cliquez sur les liens hypertexte pour accéder directement aux feuilles détaillées correspondantes.

c. Utilisation de la Feuille « Vulnérabilités »

- Ajout de données : Ajoutez de nouvelles vulnérabilités en insérant des lignes supplémentaires avec les informations pertinentes.

- Mise à jour des statuts : Modifiez le statut des vulnérabilités en fonction de leur progression (e.g., « En cours », « Corrigé »).

d. Utilisation de la Feuille « Mises à jour »

- Suivi des mises à jour : Enregistrez chaque mise à jour logicielle appliquée, avec des détails sur la version, la date de sortie, et la criticité.

- Criticité et statut : Utilisez des filtres pour trier les mises à jour par criticité ou statut d’application.

e. Utilisation de la Feuille « Incidents »

- Enregistrement des incidents : Documentez chaque incident de sécurité en incluant le type d’incident, sa description, l’impact, et les mesures de réponse.

- Suivi de résolution : Indiquez les dates de résolution pour les incidents clôturés.

f. Utilisation de la Feuille « Tendances et Analyses »

- Analyse des tendances : Ajoutez des descriptions des tendances émergentes en cybersécurité et leurs impacts anticipés.

- Recommandations : Proposez des mesures recommandées pour faire face aux nouvelles menaces identifiées.

3. Fonctionnalités Avancées

- Mise en forme conditionnelle : Utilisez la mise en forme conditionnelle pour mettre en évidence les vulnérabilités critiques, les mises à jour urgentes, ou les incidents non résolus.

- Filtres et tri : Appliquez des filtres sur les colonnes pour trier et rechercher des informations spécifiques rapidement.

- Mises à jour régulières : Maintenez le fichier à jour en ajoutant régulièrement les nouvelles informations sur les vulnérabilités, les mises à jour, et les incidents.

Conclusion

Ce fichier Excel est un outil puissant pour organiser et suivre les informations de cybersécurité. En l’utilisant régulièrement et en le maintenant à jour, vous pouvez avoir une vue claire et concise de l’état de la cybersécurité dans votre organisation, ce qui vous aide à prendre des décisions éclairées et à réagir rapidement aux menaces émergentes.